無線LANへの脅威

無線LANを使用するシステムは近年、増加しています。それにつれてセキュリティ上の脅威も大きくなっています。

無線LANの仕様

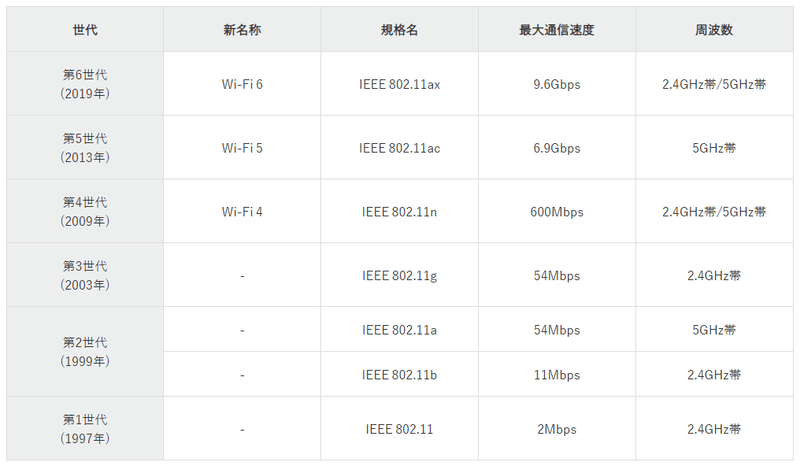

無線LANの規格は、802.11a,b,g,n,ac,axなどがあります。

ちなみにIEEE802.1Xは、有線LANや無線LANにおけるユーザ認証の規格です。IEEE802とは、アメリカ電気電子技術者協会(IEEE)の委員会の1つで、LAN関連の規格を定めているグループです。IEEE802.11iとは無線LANにおけるセキュリティ標準を定める規格です。IEEEが2004年6月に規格化したもので、「Institute of Electronic and Electronics Engineers 802.11i」が正式名称です。また無線LANの業界団体「Wi-Fi Alliance」がIEEE802.11i普及までの対応として、IEEE802.11i規格の一部から策定した規格を「WPA(Wi-Fi Protected Access)」といいます。

無線LANへの脅威

1.MACアドレスの盗聴

分割して送られるデータ

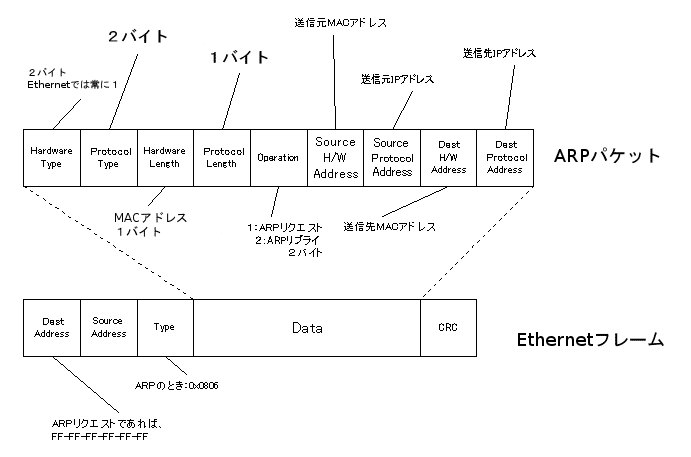

コンピュータ通信において、データは分割して送ります。ネットワーク層、トランスポート層においてはパケットと呼ばれる単位に分割して送ります(データリンク層ではフレームと呼びます)。なぜ分割して送るのかというと、データを多数のパケットに分割して送受信することにより、ある2地点間の通信に途中の回線が占有されることがなくすためです。これにより通信回線を効率良く利用することができます。また、柔軟に経路選択が行なえるため、一部に障害が出ても他の回線で代替できるという利点があります。

なぜ暗号化されないのか

データを細分化しても行先を間違えないようにするために、各データに宛先アドレスを付与します。付与されたデータをヘッダと呼びます。現在のIPネットワークはホップバイルーティングが主流であり、これを実現するにはIPパケットのヘッダ情報が必要です。ヘッダはプロトコルを実現するために必要な情報なので、暗号化されることはありません。

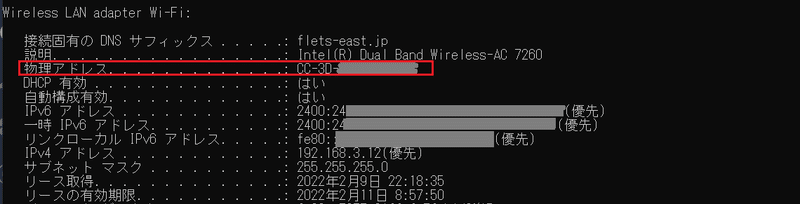

ヘッダに含まれるMACアドレス

たとえばARPヘッダフォーマットをみてみると、パケットの中に送信元MACアドレスが含まれています。

盗聴によるパケットの解析

パケットの解析は、Wiresharkというソフトなどで行うことができます。Wiresharkはドライバレベルでパケットを受信し解析するフリーソフトです。無線LANでは、アクセスポイントに無線端末のMACアドレスを送信します。このとき、MACアドレスは暗号化されていないため、MACアドレスを盗聴される危険性があります。

MACアドレスは比較的簡単に偽装できるそうなので、盗聴によりMACアドレスがわかると、なりすましが可能となってしまいます。

ランダム化されるMACアドレス

MACアドレスは、端末に割り当てられる固有の番号のことで端末購入時にすでに割り当てられています。MACアドレス自体は意味を持たない値ではありますが、他の情報を紐づけることで利用者の特定が可能となる場合があります。2020年にリリースされたiOS14やAndroid10では、ランダムなアドレスを利用するのが初期設定になっています。ネットワークごとにランダム化されることによって機器を特定しづらくなりますので、プライバシー保護につながります。

2. ESSIDの脅威

ESSIDは、無線端末が接続できるアクセスポイントを識別するために使用するIDです。ESSIDも暗号化されていないために盗聴の危険があります。

クライアント(パソコンやゲーム機など)が無線LAN(Wi-Fi)ネットワークに接続するときに、接続先ネットワークの名前(SSID/ESSID)を直接指定せずに、電波の届くネットワークをすべて検出して接続先を選択する方式をANY接続といいます。無線パソコンから電波が届く範囲にいるWi-Fiルーターの中で、最も電波状態が良いWi-Fiルーターに接続するのでWi-FiルーターのSSIDがわからなくても接続が可能です。そのためフリースポットを提供している場所などで利用されています。

しかし、これは悪意のある第三者による不正アクセスを許すことになりセキュリティ上望ましくないため、接続を拒否する設定が必要です。

Wi-Fiルーター側で「ANY接続」を「許可しない」に設定する、または「ANY接続」を「許可する」のチェックを外すことにより、 ANY接続による無線パソコンからの接続を禁止し、不特定で誰のものか分からない無線パソコンから接続されることを 禁止することができます。

この機能を設定した場合、無線パソコン側からはWi-Fiルーターを自動検出することができなくなります。

ANY接続を禁止する設定を行ったWi-Fiルーターに接続したい無線パソコン側は、手動で接続するWi-Fiルーターに 設定されているSSIDと同じSSIDを手入力して設定する必要があります。

入力されたSSIDが一致していない場合、Wi-Fiルーターと通信することはできません。

また、Wi-Fiルーターに暗号化キーの設定を行なっている場合、SSIDとあわせてその暗号化キーも入力する必要があります。

無料Wi-Fiユーザーはしばしば、サイバー犯罪者の格好の標的になります。例えば攻撃者は、ユーザーとやり取りをしている人の間に自分を置き、機器から無料Wi-Fiスポットへと転送中のデータをそっと盗み取る「MITM攻撃」を仕掛けてくる可能性もあるのです。

3. WPA2の脅威とWPA3の登場

無線LANで使用される暗号化方式であるWEPは、暗号化に用いるビット数が少なく、鍵を推測されやすいなどの理由で、現在では使用が推奨されません。そこで脆弱性を改良するために作成された無線LANの暗号規格やプロトコルなどの総称をWPA2といいます。

しかし、WPA2は「暗号化ハンドシェイクメッセージを操作して返信する」ことによって鍵を再インストールするというキー再インストール攻撃(Krack Attack)に対する脆弱性が発見されました。

そして2018年にはさらに強化したWPA3か発表されています。

この記事が気に入ったらサポートをしてみませんか?