20240220-A(I RECORDED YOU!)

提供されたメールヘッダーの詳細な分析を行ってください。すべての「Received」行を調査し、各IPアドレスの起源を特定してください。また、SPFとDKIMの結果を解釈し、セキュリティ上の懸念があるかどうかを確認してください。送信元ドメインの信頼性についても評価してください。

「Return-Path:

xxxxxxxx@nifty.ne.jp

Received:

from ifmta0006.nifty.com

by ibmta0006.nifty.com

with ESMTP

id 20240207041710474.WQBP.79526.ifmta0006.nifty.com@nifty.com

for xxxxxxxx@nifty.ne.jp;

Wed, 7 Feb 2024 13:17:10 +0900

Received:

from 84.54.80.113

by ifmta0006.nifty.com

with ESMTP

id <20240207041708156.ZXUY.77634.[84.54.80.113]@nifty.com>

for xxxxxxxx@nifty.ne.jp;

Wed, 7 Feb 2024 13:17:08 +0900

Received:

from dmstxva ([47.60.247.95])

by 53868.com

with MailEnable

ESMTP; Wed, 7 Feb 2024 09:17:06 +0500

Received:

(qmail 87133 invoked by uid 871);

7 Feb 2024 09:17:04 +0500

Authentication-Results:

nifty.com; spf=softfail smtp.mailfrom=xxxxxxxx@nifty.ne.jp; sender-id=softfail header.From=xxxxxxxx@nifty.ne.jp;

dkim=none;

dkim-adsp=none header.from=xxxxxxxx@nifty.ne.jp

From:

xxxxxxxx@nifty.ne.jp

To:

xxxxxxxx@nifty.ne.jp

Subject:

I RECORDED YOU!

Date:

Wed, 7 Feb 2024 09:17:06 +0500

Message-ID:

871339.871339@53868.com

Mime-Version:

1.0

Content-type:

text/plain;」

このメールヘッダーの分析を通じて、メールの経路、セキュリティの状態、および送信元ドメインの信頼性を評価します。まず、各「Received」行を調査して、メールが通過したサーバーのIPアドレスの起源を特定し、その後、SPFとDKIMの結果を解釈し、セキュリティ上の懸念があるかどうかを検討します。

Received行の解析

最初の「Received」行:

サーバー: ifmta0006.nifty.com → ibmta0006.nifty.com

日時: Wed, 7 Feb 2024 13:17:10 +0900

この行は、nifty.comの内部メールルーティングを示しています。送信元と受信元のドメインが同じであるため、この部分は問題ないように見えます。

次の「Received」行:

IPアドレス: 84.54.80.113

サーバー: ifmta0006.nifty.com

日時: Wed, 7 Feb 2024 13:17:08 +0900

このIPアドレスの起源を特定する必要があります。

3番目の「Received」行:

サーバー: dmstxva → 53868.com

IPアドレス: 47.60.247.95

日時: Wed, 7 Feb 2024 09:17:06 +0500

このIPアドレスの起源も特定する必要があります。

最後の「Received」行:

日時: 7 Feb 2024 09:17:04 +0500

この行は、具体的なサーバーの情報やIPアドレスを提供していませんが、メールが送信された時刻を示しています。

SPFとDKIMの結果

SPF (Sender Policy Framework): `softfail`

これは、メールがSPFレコードに完全に一致しないが、送信元ドメインによって拒否されるほどではないことを意味します。`xxxxxxxx@nifty.ne.jp`からのメールが、SPFポリシーに完全には一致しない可能性があることを示しています。

DKIM (DomainKeys Identified Mail): `none`

DKIMの署名がないことを意味します。これは、メールの真正性や完全性を確認するための追加のセキュリティレイヤーが欠けていることを示しています。

セキュリティ上の懸念

SPFの`softfail`とDKIMの`none`は、セキュリティ上の懸念事項です。これらは、メールが偽装された可能性があることを示唆しています。

送信元ドメインの信頼性

ドメイン`nifty.ne.jp`は、日本で広く知られているISPに属しています。しかし、このメールが実際にNiftyから送信されたかどうかは、SPFとDKIMの結果に基づいて疑問視されます。

SPFとDKIMの結果の意味

SPF Softfail:この結果は、送信者のIPが明示的に許可されていないが、厳密には禁止されていないことを意味します。これは、ドメインにSPFレコードが存在するが、送信サーバーがポリシーの要件を完全に満たしていないことを示唆しています。これは、メールの偽装や、送信サーバーの不適切な設定の兆候である可能性があります。

DKIM None:DKIM署名の不在は、メールとそのヘッダーが送信後に改ざんされていないことの暗号学的証明がないことを意味します。この検証の欠如は、メールの偽装やフィッシング攻撃のリスクを高めます。

送信元ドメインの信頼性

nifty.ne.jpドメインは、日本で正規かつ広く知られたISPに関連しています。このドメインからのメールの明らかな発信元は、それに初期の信頼性を与えます。しかし、SPFとDKIMの強固な検証の欠如は、この信頼性を損ない、メールが完全に承認されたり安全な情報源から送信されたわけではない可能性があることを示しています。

セキュリティ上の懸念

SPFのsoftfail結果とDKIMの署名なしは、いくつかのセキュリティ上の懸念を提起します:

偽装の可能性:メールが実際にはnifty.ne.jpドメインから送信されていない可能性があり、フィッシングやなりすましのリスクが高まります。

整合性と真正性の疑問:DKIMがないため、メールが送信されてから変更されていないことの保証がありません。

結論

一般的にnifty.ne.jpドメインは信頼性がありますが、このメールの特定のSPFおよびDKIMの結果は潜在的なセキュリティ上の懸念を示しています。この環境内でIPアドレスの起源を直接分析する能力がないため、特にこのメールが完全に承認されたり安全な情報源から来たわけではない可能性がある兆候がある場合、このメールを注意して扱うことをお勧めします。予期せぬまたは怪しいメールは、その内容に基づいて行動を取る前に、代替手段を通じて常に確認してください。

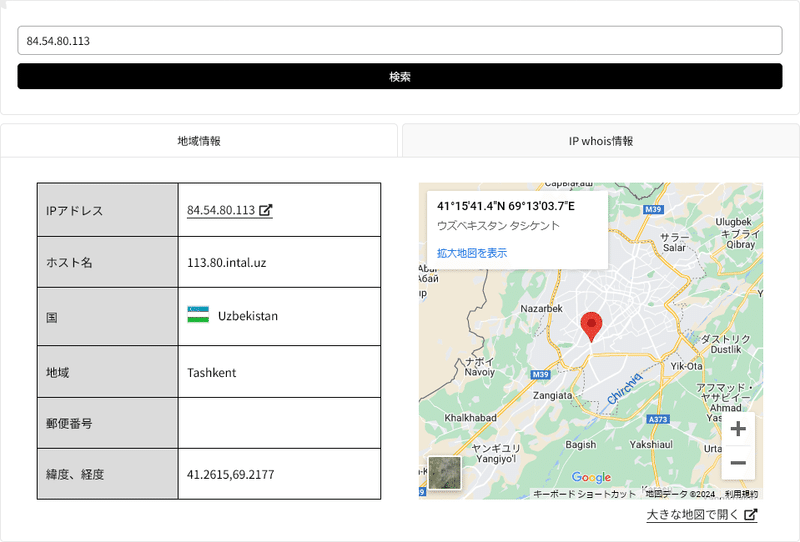

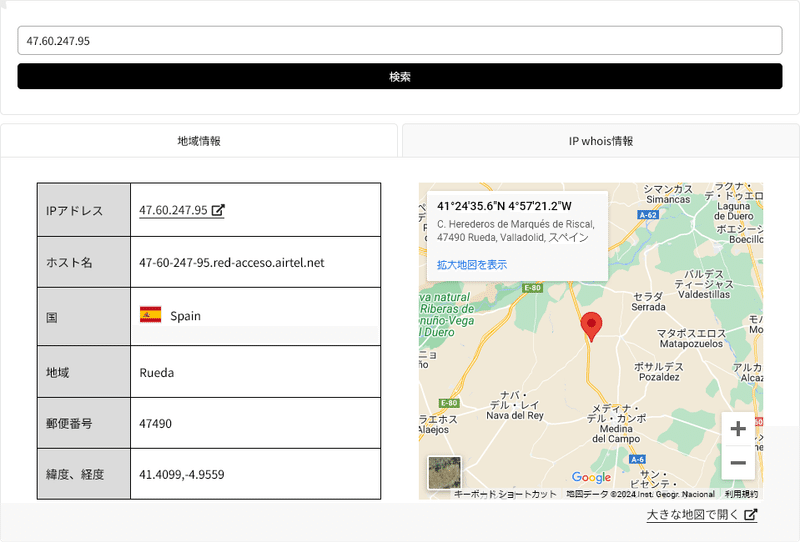

IPアドレスの場所はここ。

提供されたスクリーンショットによると、メールヘッダーに記載されているIPアドレスは以下の場所に起源を持っています:

IPアドレス `84.54.80.113` はウズベキスタン、タシュケントに位置しています。

IPアドレス `47.60.247.95` はスペイン、ルエダに位置しています。

これらの情報をメールヘッダー分析に組み込むと、メールがnifty.ne.jpのドメインを使用していますが、実際にはウズベキスタンとスペインから送信されていることを示しています。このことは、メールが送信された経路が通常の業務に使用されるものではない可能性があること、またはメールアカウントが侵害された可能性があることを示唆しています。

SPFレコードの`softfail`は、送信元がSPFポリシーに完全には適合していないことを示し、これはメールが正規の送信元から来ていない可能性があることを意味します。加えて、DKIMの署名がないことは、メールの真正性を確認するための重要な手段が不足していることを意味します。これらの点から、メールの信頼性には疑問があり、セキュリティ上のリスクがある可能性が高いと考えられます。

このメールに対する適切な対応は、不審なリンクをクリックしない、添付ファイルを開かない、そしてもしメールの内容が怪しいまたは期待していないものであれば、直接連絡先に確認を取ることです。また、メールが正規の送信元からのものでないと確信が持てる場合には、それをスパムとして報告し、他の受信者に対する警告として機能することも重要です。

テキスト部分はこれ。

「Hello there!

Unfortunately, there are some bad news for you.

Some time ago your device was infected with my private trojan, R.A.T (Remote Administration Tool), if you want to find out more about it simply use Google.

My trojan allowed me to access your files, accounts and your camera.

Check the sender of this email, I have sent it from your email account.

To make sure you read this email, you will receive it multiple times.

You truly enjoy checking out porn websites and watching dirty videos, while having a lot of kinky fun.

I RECORDED YOU (through your camera) SATISFYING YOURSELF!

After that I removed my malware to not leave any traces.

If you still doubt my serious intentions, it only takes couple mouse clicks to share the video of you with your friends, relatives, all email contacts, on social networks, the darknet and to publish all your files.

All you need is $900 USD in Bitcoin (BTC) transfer to my account.

After the transaction is successful, I will proceed to delete everything.

Be sure, I keep my promises.

You can easily buy Bitcoin (BTC) here:

https://cex.io/buy-bitcoins

https://nexo.com/buy-crypto/bitcoin-btc

https://bitpay.com/buy-bitcoin/?crypto=BTC

https://paybis.com/

https://invity.io/buy-crypto

Or simply google other exchanger.

After that send the Bitcoin (BTC) directly to my wallet, or install the free software: Atomicwallet, or: Exodus wallet, then receive and send to mine.

My Bitcoin (BTC) address is: 19WDuugpByHmmWxPQRjT61Jpb6fcJfHrqt

Yes, that's how the address looks like, copy and paste my address, it's (cAsE-sEnSEtiVE).

You are given not more than 3 days after you have opened this email.

As I got access to this email account, I will know if this email has already been read.

Everything will be carried out based on fairness.

An advice from me, regularly change all your passwords to your accounts and update your device with newest security patches.」

このテキストは、典型的なランサムウェアやブラックメールを伴うフィッシング詐欺のメッセージに見えます。メッセージの内容は以下のような特徴を持っています:

脅迫: 送信者は受信者のデバイスにマルウェアをインストールし、個人的な情報や映像を記録したと主張しています。

要求: 送信者はビットコインでの支払いを要求しており、これは追跡が困難なため詐欺師がよく使用する手法です。

匿名性: ビットコインアドレスは匿名性が高く、送信者が特定されにくいです。

期限設定: 支払いに対して期限を設けて圧力をかけています。

恐怖の利用: 社会的な恥やプライバシーの侵害を恐れさせることで、被害者が要求に応じるよう仕向けています。

この種のメールは、受信者がパニックになるか感情的に反応することを期待して送られてきます。しかし、以下の点を考慮することが重要です:

実際の証拠の欠如: 真実性を示す具体的な証拠(スクリーンショットやビデオの一部など)が提示されていないことが多いです。

一般的な表現: メッセージは個人に特化しているように見えますが、実際には誰にでも当てはまる可能性のある一般的な表現を使用しています。

セキュリティ対策: 実際にはデバイスが侵害されていない可能性が高く、このメール自体が唯一の攻撃行為である可能性があります。

対応策: このようなメールには応じず、リンクをクリックしない、指定されたアドレスに支払いを行わないことが重要です。

もしこのようなメールを受信した場合は、以下の手順を取ることをお勧めします:

無視する: メールには応答せず、指示に従わないこと。

報告する: メールプロバイダーや適切な当局にスパムや詐欺として報告すること。

パスワード変更: メールアカウントを含む全ての重要なアカウントのパスワードを変更すること。

セキュリティ確認: デバイスのセキュリティソフトウェアを更新し、スキャンを実行して不審なアクティビティがないかを確認すること。

最後に、このような脅威に直面したときは冷静さを保ち、感情的にならずに論理的な対応を取ることが重要です。詐欺師は恐怖や緊急性を利用して迅速な対応を促しますが、落ち着いて適切な対処をすることが不正行為から身を守る上で効果的です。また、メールサービスのセキュリティチームに連絡を取り、このような詐欺の試みを報告することも有効です。

総務省に転送して、お終いにする。サンクス。

了解しました。このようなフィッシング詐欺のメールを受け取った場合は、総務省や警察庁のサイバー犯罪対策部門に通報することが推奨されます。日本では、インターネット上の詐欺や犯罪に対処するために総務省や警察庁に相談窓口が設けられています。通報することで、他の人々が同様の詐欺に遭遇するのを防ぐことに役立ちます。

対応ありがとうございました。他にご質問やご相談があればお気軽にどうぞ。

この記事が気に入ったらサポートをしてみませんか?