サーバへの接続・セッションハイジャックの仕組み①TCP(後編:セッションハイジャックの流れ)

情報セキュリティ第三弾:セッションハイジャック①(後編)

概要

・(前編)サーバへの接続確立までの流れ(リンク)

・(後編)セッションハイジャックの仕組みと対策

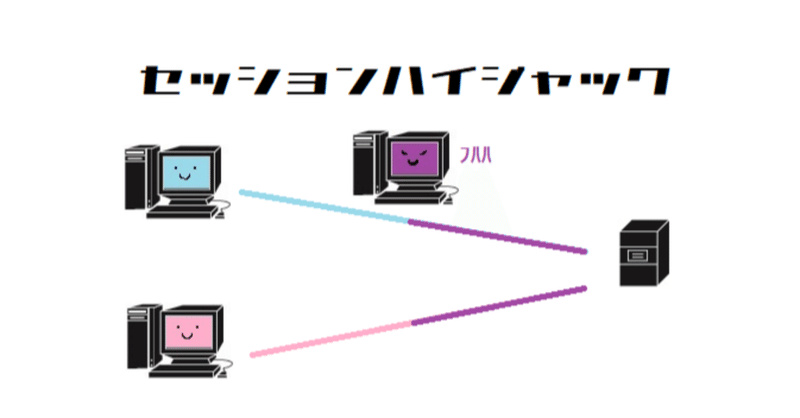

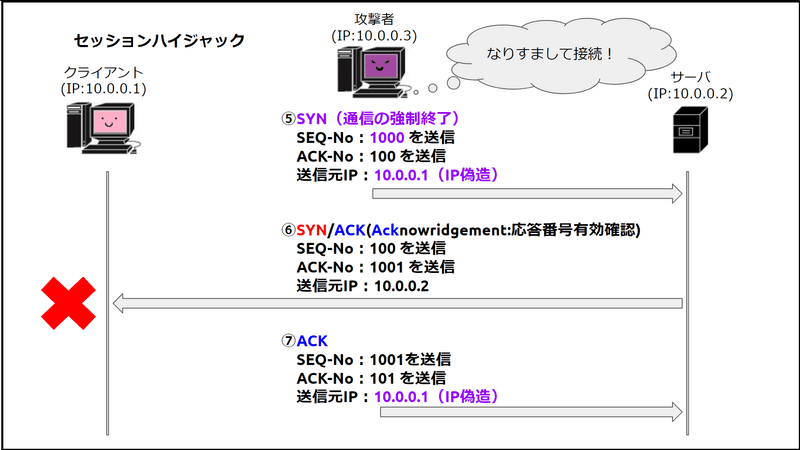

TCP接続のセッションハイジャックの流れ

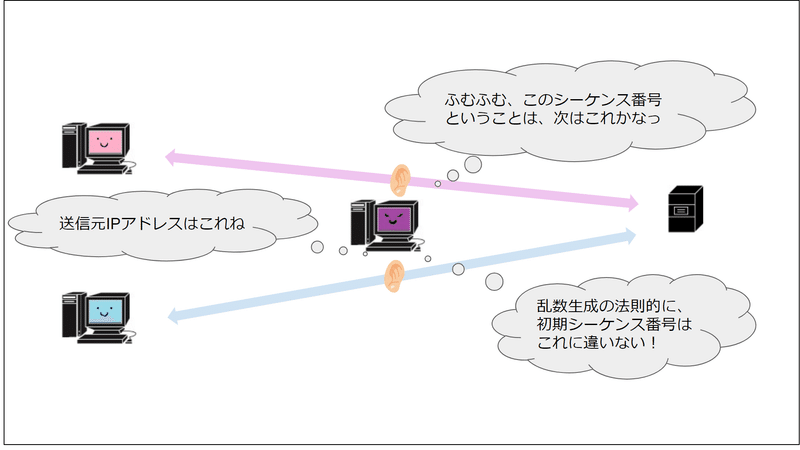

事前の情報収集

・盗聴した通信内容から、シーケンス番号の生成している乱数の生成アルゴリズムを特定する

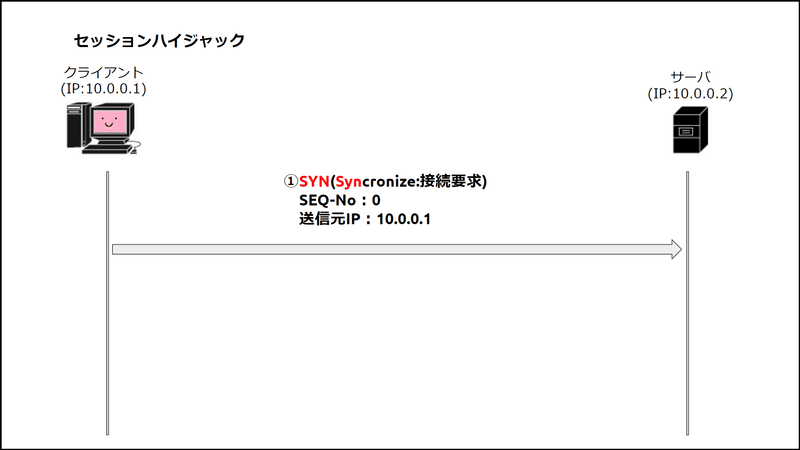

①クライアントがサーバへSYNを送る

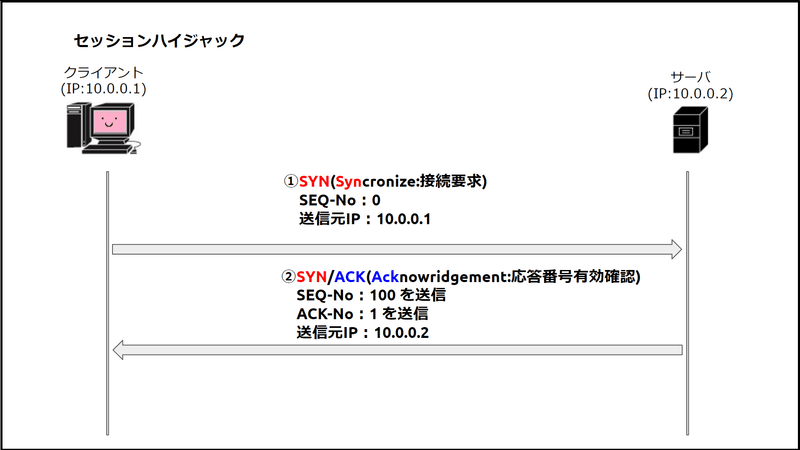

②サーバからクライアントにSYN/ACKを送る

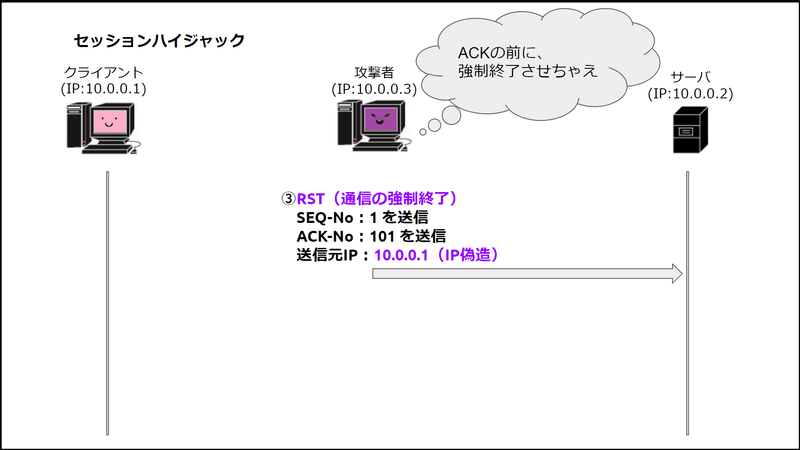

③クライアントがACKを送る前に、攻撃者が推測したシーケンス番号でサーバに通信終了を送信

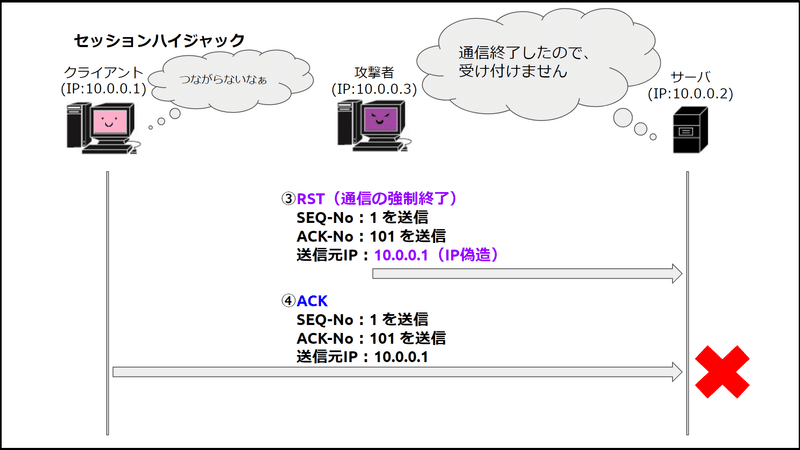

④クライアントがSYN/ACKを受けたので、ACKを返そうとするが攻撃者によって通信が終了されているため、拒否される

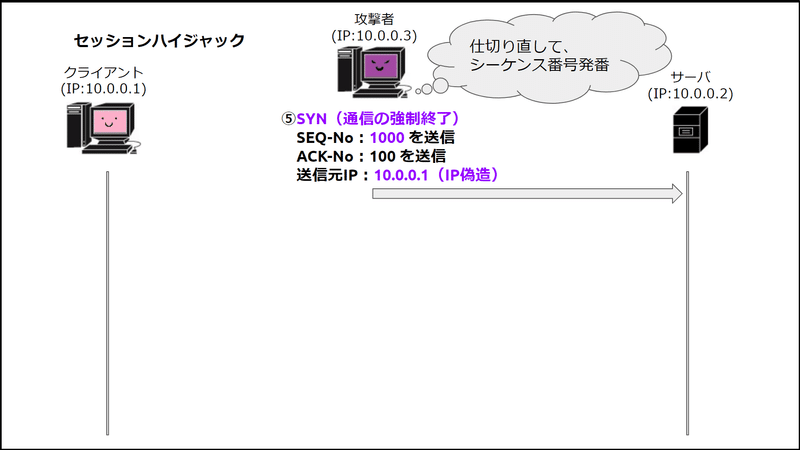

⑤攻撃者が、改めてなりすましたIPアドレスでサーバにSYNを送る

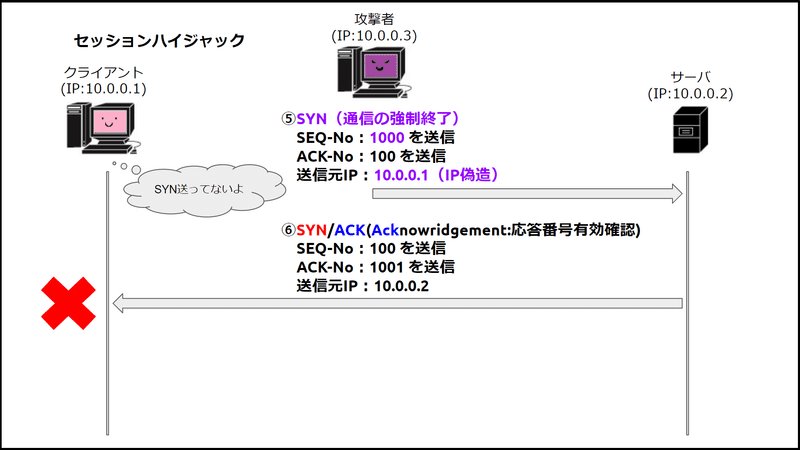

⑥サーバはクライアントあてにSYN/ACKを送るが、クライアントはSYNを送っていないため、受理されない

⑦攻撃者が予測したシーケンス番号でサーバにACKを送信して、接続を確立させる

脅威について

現在では、シーケンス番号生成の乱数生成の予測が難しくなっていたり、送信元のIPアドレスだけで接続可否を判断する通信がほとんどないことから、あまり起こりえない。

最後に

次回はセッションハイジャックの中でも現在行われる可能性が高いものについて、対策も含めて解説します。

この記事が気に入ったらサポートをしてみませんか?