【基本情報技術者試験(7)】問題演習:令和5年春期 (21~40問)

はじめに

こんにちは、今日は「基本情報技術者試験」の令和5年春期の問題(21~40問)について練習します。

問題演習(21~30問)

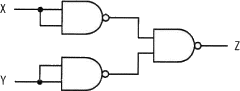

問21

NAND素子を用いた次の組合せ回路の出力Zを表す式はどれか。ここで,"・"は論理積,"+"は論理和,"X"はXの否定を表す。

回路図を論理式で表し、その論理式を変形することで答えを導く解く方法もあります。

Z=X・X・Y・Y

=X・X+Y・Y //ド・モルガンの法則を適用

=X・X+Y・Y //A=A

=X+Y //A・A=A

NAND回路は、NAND(Not AND)の名称どおりAND回路の逆を出力する回路で、2つの入力がともに"1"のときだけ"0"を出力し、それ以外の入力では"1"を出力します。

問23

車の自動運転に使われるセンサーの一つであるLiDARの説明として,適切なものはどれか。

レーザー光をパルス状に照射し,その反射光を測定することによって,対象物の方向,距離及び形状を計測する。

LiDAR(Light Detection And Ranging:ライダー)は、対象物にレーザー光を照射し、その反射光を計測することで、物体の位置や距離、形状を知ることができるセンサー技術です。

問24

NFC(Near Field Communication)の説明として,適切なものはどれか。

ピアツーピアで通信する機能を備えている。

リーダを介さずにNFC対応の機器同士で通信できます。最近のスマートフォンにはNFCタグが搭載されていて、スマートフォン同士を近づけることで情報をやり取りできるなどがピアツーピア通信の例です。

NFC(Near Field Communication)は、数cm~10cm程度の至近距離での無線通信を行う国際標準規格です。非接触型ICカードの技術に基づいて携帯電話やウエアラブルデバイスなどに搭載されることを前提として開発されたものであり、おサイフケータイ機能、Suicaなどの交通系ICカード、WAON、楽天Edy、nanacoなどの電子マネー系ICカードで使用されている通信技術です。

問25

コンピュータグラフィックスに関する記述のうち,適切なものはどれか。

ラジオシティ法は,拡散反射面間の相互反射による効果を考慮して拡散反射面の輝度を決める。

ラジオシティは、各ポリゴンに光のエネルギー量を持たせて形状の相互反射を計算することで、間接光(やわらかい光の回り込み)などを表現する技術です。照明工学の分野で発達した技術を3DCGのレンダリングに応用したものです。

問26

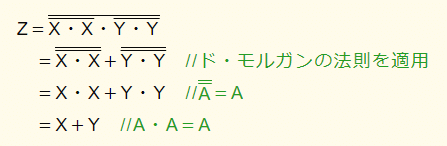

JSON形式で表現される図1,図2のような商品データを複数のWebサービスから取得し,商品データベースとして蓄積する際のデータの格納方法に関する記述のうち,適切なものはどれか。ここで,商品データの取得元となるWebサービスは随時変更され,項目数や内容は予測できない。したがって,商品データベースの検索時に使用するキーにはあらかじめ制限を設けない。

ドキュメントデータベースを使用し,項目構成の違いを区別せず,商品データ単位にデータを格納する。

ドキュメント型データベースは、XMLやJSONなどの構造でデータを格納するデータベースです。保存するデータ形式が自由なので、複雑なデータ構造をもつデータを扱うときに用いられます。1つのXMLやJSONごとに1件のデータとして保存されます。本問では、どちらもJSON形式のデータであり、入れ子構造を含む複雑な形式であること、項目数や内容が変化する可能性があることから、スキーマレスのドキュメント型データベースが適しています。

問27

クライアントサーバシステムにおけるストアドプロシージャの記述として,誤っているものはどれか。

アプリケーションから一つずつSQL文を送信する必要がなくなる。

適切です。1回の要求で複数のSQL文を実行させることができます。クライアント側のCALL文によって実行される。

適切です。CALL文は、ストアドプロシージャを実行するためのSQLコマンドです。サーバとクライアントの間での通信トラフィックを軽減することができる。

適切です。クライアントから送信されるクエリ数が減少するので、通信トラフィックを軽減することができます。データの変更を行うときに,あらかじめDBMSに定義しておいた処理を自動的に起動・実行するものである。

本記述は、トリガーを説明した文です。

ストアドプロシージャは、"自動的に"ではなくクライアント側からの呼出し要求に応じて実行されます。

ストアドプロシージャ(Stored Procedure)は、データベースに対する一連の処理をまとめた手続きにして、データベース管理システムに保存したもので、利用者は通常のクエリを発行する代わりに、データベース管理システム内の手続きを呼び出すことによって目的の処理を実行させることができます。

クライアントからサーバに対してのストアドプロシージャ1回の要求で、データベースに複数のクエリを発行することができるので、クライアントから直に同数のクエリを発行する場合と比較して、クライアントとサーバ間の通信負荷の軽減が期待できます。

問28

データベースシステムの操作の説明のうち,べき等(idempotent)な操作の説明はどれか。

同一の操作を複数回実行した結果と,一回しか実行しなかった結果が同一になる操作

べき等(Idempotent)とは、コンピュータサイエンスの世界で使われる言葉で、ある操作を1回実行しても複数回実行しても結果が同じになる性質です。主要なデータ操作SQL文のうち、SELECTと障害回復時のUNDO・REDOはべき等、INSERT・UPDATE・DELETEはべき等ではありません。

問29

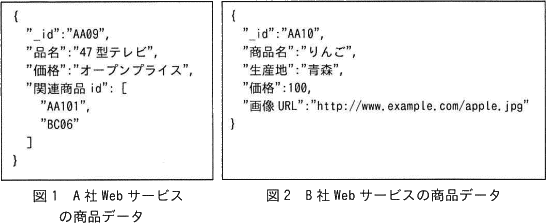

UMLを用いて表した図のデータモデルのa,bに入れる多重度はどれか。

〔条件〕

部門には1人以上の社員が所属する。

社員はいずれか一つの部門に所属する。

社員が部門に所属した履歴を所属履歴として記録する。

多重度とは、あるクラスのインスタンス1つにつき、他方のクラスのインスタンスがいくつ関連するかという数を示します。クラス図における多重度の表記法とその意味は以下のとおりです。

a:「1..*」

b:「1..*」

問30

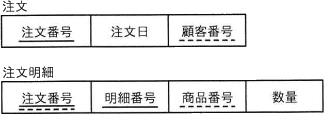

図のような関係データベースの"注文"表と"注文明細"表がある。"注文"表の行を削除すると,対応する"注文明細"表の行が,自動的に削除されるようにしたい。参照制約定義の削除規則(ON DELETE)に指定する語句はどれか。ここで,図中の実線の下線は主キーを,破線の下線は外部キーを表す。

、"注文明細"表から参照されている"注文"表の行が削除されたときに、対応する"注文明細"表の行を自動的に削除したいので、"注文明細"表の外部キー属性の定義に「ON DELETE CASCADE」と記述することになります。

CREATE TABLE 注文明細 (

…

FOREIGN KEY (注文番号) REFERENCES 注文(注文番号)

ON DELETE CASCADE

…

)INTERSECTは、複数の表から両方に共通する行を抽出する集合演算を行うSQL文です。積集合を求めるのに使います。

RESTRICTは、参照制約性を損なう削除や更新処理の要求に対して、データ更新または削除を禁止する指定です。

UNIQUEは、データベースにデータを追加したり更新する際に、列や列のグループに格納される値が表内のすべての行で一意となるように制限する指定です。

問題演習(31~40問)

問31

通信技術の一つであるPLCの説明として,適切なものはどれか。

電力線を通信回線として利用する技術

PLC(Power Line Communications:電力線搬送通信)とは、電力線をデータ通信回線として利用する技術であり、数Mbps~数百Mbpsのデータ通信が可能です。450kHz以下の周波数を用いるものを低速PLC、2-30MHzを用いるものを高速PLCと呼びます。

音声データをIPネットワークで伝送する技術

VoIP(Voice over Internet Protocol)の説明

無線通信における暗号化技術

WPA(Wi-Fi Protected Access)の説明

問32

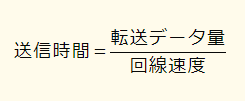

100Mビット/秒のLANと1Gビット/秒のLANがある。ヘッダーを含めて1,250バイトのパケットをN個送付するときに,100Mビット/秒のLANの送信時間が1Gビット/秒のLANより9ミリ秒多く掛かった。Nは幾らか。ここで,いずれのLANにおいても,パケットの送信間隔(パケットの送信が完了してから次のパケットを送信開始するまでの時間)は1ミリ秒であり,パケット送信間隔も送信時間に含める。

A÷100Mビット=A÷1Gビット+0.009秒

10A=A+9,000,000

9A=9,000,000

A=1,000,000[ビット]=125,000[バイト]

1パケットは1,250バイトなので、パケット数Nは、

125,000バイト÷1,250バイト=100[個]

問33

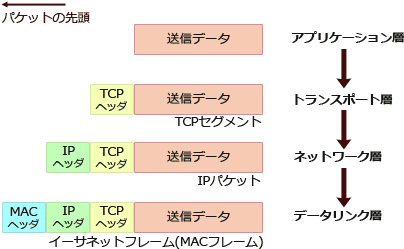

1個のTCPパケットをイーサネットに送出したとき,イーサネットフレームに含まれる宛先情報の,送出順序はどれか。

アプリケーションから送信されたデータは、OSI基本参照モデル(TCP/IP階層モデル)の各層ごとのヘッダが付加されて次の階層に渡されていきます。アプリケーション層で生成されたデータは、トランスポート層ではポート番号を含む「TCPヘッダ」、ネットワーク層ではIPアドレスを含む「IPヘッダ」、データリンク層ではMACアドレスを含む「MACヘッダ」がそれぞれ付加されます。

イーサネットフレームは、データリンク層で通信を行うためのMACヘッダを付加したデータなので、ヘッダの送出順序は上の図のとおり、ヘッダの付加が新しいものから順に、宛先MACアドレス・宛先IPアドレス・宛先ポート番号となっています。

問34

IPネットワークのプロトコルのうち,OSI基本参照モデルのトランスポート層に位置するものはどれか。

UDP(User Datagram Protocol)は、TCP/IPの通信処理で使われる伝送制御プロトコルのひとつで、TCPと同じくOSI基本参照モデルのトランスポート層に位置します。

UDPは、TCPと異なり"コネクションレス型"の通信であり、通信制御に係る処理が少ない分だけ効率的な通信が可能になっています。この利点を活かして、信頼性よりも即時性や効率性が求められるストリーミング配信や、DNS、NTP、SNMPなどのプロトコルにおいて使用されています。

HTTP

WebブラウザとWebサーバ間のHTMLの送受信に使われるプロトコルで、アプリケーション層に位置します。ICMP

Internet Control Message Protocolの略。インターネット制御通知のプロトコルで、ネットワーク層に位置します。SMTP

Simple Mail Transfer Protocolの略。メール転送のためのプロトコルで、アプリケーション層に位置します。

問35

モバイル通信サービスにおいて,移動中のモバイル端末が通信相手との接続を維持したまま,ある基地局経由から別の基地局経由の通信へ切り替えることを何と呼ぶか。

ハンドオーバー

ハンドオーバーは、無線LAN端末やモバイル端末を使用しながら移動するときに、端末の場所に応じて通信する基地局やアクセスポイントを切り替えることです。フォールバック

フォールバックは、通信エリアや電波環境に応じて、データ通信網を5G回線から4G回線に、あるいは4G回線から3G回線に落とし、適切な回線に自動的に切り替える技術です。

問36

ボットネットにおいてC&Cサーバが担う役割はどれか。

C&Cサーバ(コマンド・コントロール・サーバ)は、マルウェアが侵入に成功したコンピュータ群(ボットネット)の動作を制御するために用いられる外部の指令サーバです。

マルウェアはC&Cサーバからの指令を受けて、乗っ取ったコンピュータで悪意のある活動を行います。単純に外部から内部ネットワークに存在するマルウェアに対して通信を試みてもFWなどで遮断されてしまうため、マルウェア側からC&Cサーバに対して定期的に問い合わせを行い、その応答を使って指令を行う仕組みが用いられています。この仕組みを「コネクトバック通信」といいます。

問37

セキュアOSを利用することによって期待できるセキュリティ上の効果はどれか。

強制アクセス制御を設定することによって,ファイルの更新が禁止できるので,システムに侵入されてもファイルの改ざんを防止できる。

強制アクセス制御の説明なので、セキュアOSによるセキュリティ効果です。

セキュアOSは、軍事機密や国家機密などを守るために作られたトラステッドOSをルーツとし、価格や使い勝手などの面を一般的な使用に適した形で開発されたOSです。セキュアOSには、トラステッドOSで要求されていた「最小特権」と「強制アクセス制御」という機能が取り入れられていて、高いセキュリティが実現されています。

最小特権

特権を付与する際に、全部の操作に対して特権を与えるのではなく、特権を細かく分割し、実行する必要のある操作に限定して特権を与える仕組み。管理者アカウントによる不必要な操作や権限の乱用を防ぎ、管理者アカウントが乗っ取られたときの被害を小さくする

強制アクセス制御(MAC:Mandatory Access Control)

ファイルやディレクトリの設定でアクセス制御を行うのではなく、システム全体のアクセス制御を記述したセキュリティポリシーが設定され、管理者アカウントを含むすべてのアカウントやプロセスがそれに強制的に従う仕組み。ファイル所有者や管理者アカウントによりファイル等のアクセス権が変更されるのを防ぐ

問38

メッセージにRSA方式のデジタル署名を付与して2者間で送受信する。そのときのデジタル署名の検証鍵と使用方法はどれか。

送信者の公開鍵であり,受信者がデジタル署名からメッセージダイジェストを算出する際に使用する。

デジタル署名の生成と検証の手順

送信者は、メッセージダイジェストを送信者の秘密鍵で暗号化することでデジタル署名を生成し、メッセージと一緒に送信する

受信者は、デジタル署名を送信者の公開鍵で復号し、メッセージダイジェストを得る

問39

"政府情報システムのためのセキュリティ評価制度(ISMAP)"の説明はどれか。

政府が求めるセキュリティ要求を満たしているクラウドサービスをあらかじめ評価,登録することによって,政府のクラウドサービス調達におけるセキュリティ水準の確保を図る制度

問40

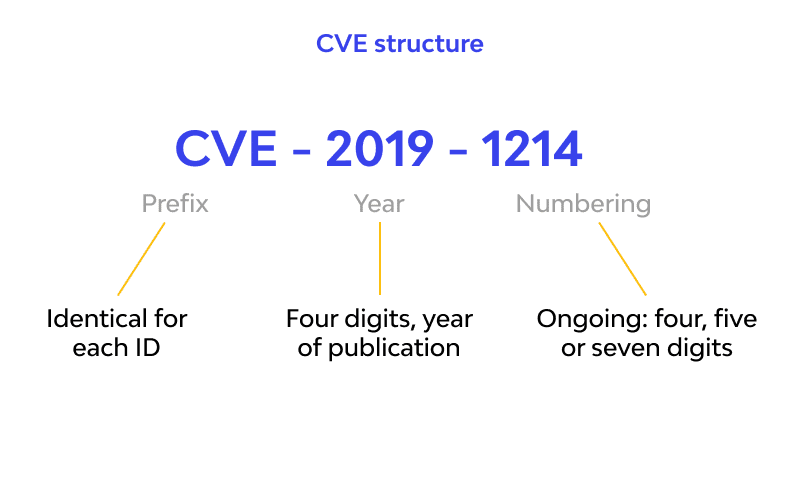

ソフトウェアの既知の脆弱性を一意に識別するために用いる情報はどれか。

CVE(Common Vulnerabilities and Exposures)

CVE(共通脆弱性識別子)は、一般に知られている個々の脆弱性ごとに採番された識別子です。世界各国の製品開発企業、セキュリティ関連企業、脆弱性検査ツールや脆弱性対策情報提供サービスにおいて、脆弱性を識別するために使用されています。採番の形式は CVE-[西暦年号]-[4桁以上の数字] です。

終わりに

今日は21番から40番の問題まで練習してみました。21~30番まで 最も印象的な問題は26番の文書型データベースの問題でした。文書型データベースは関係型データベースの限界と制約を克服するために開発されたNoSQLとも関係しています。

ドキュメント型データベースは、XMLやJSONなどの構造でデータを格納するデータベースです。保存するデータ形式が自由なので、複雑なデータ構造をもつデータを扱うときに用いられます。1つのXMLやJSONごとに1件のデータとして保存されます。

文書データベースは大容量の非定型データを処理するのに適しており、様々なアプリケーション分野で使用されます。例えば、文書検索、コンテンツ管理システム、ビッグデータ分析、ウェブアプリケーションなどで活用されます。MongoDB、Couchbase、Elasticsearchなどが文書データベースの代表的な例です。

31~40番まで最も印象的な問題は34番のOSI (Open Systems Interconnection)基本参照モデルです。基本中の基本ですが、忘れがちな概念です。最後にOSIを整理してまとめます。

1.物理層 (Physical Layer): データを電気的な信号に変換して送信する層。

2.データリンク層 (Data Link Layer): 隣接するノード間の信頼性の高い通信を提供し、エラーを検出及び修正する層。

3.ネットワーク層 (Network Layer): データを目的地まで伝達するための最適な経路を決定する層。

4.伝送層 (Transport Layer): 終端間のデータ伝送及び信頼性の高い通信を提供する層。

5.セッション層 (Session Layer): 両端間のセッションを管理し、同期を維持する層。

6.表現層 (Presentation Layer): データの形式を変換し、暗号化、圧縮、復号化する層。

7.アプリケーション層 (Application Layer): エンドユーザーが直接対話するサービスやアプリケーションを提供する層。

エンジニアファーストの会社 株式会社CRE-CO

ソンさん

【参考】

この記事が気に入ったらサポートをしてみませんか?