「ゼロトラスト移行におけるSSEの活用について」

1.はじめに

ゼロトラストは、2010年に調査会社フォレスターリサーチが提唱した概念ですが、昨今のSaaS利用の拡大やリモートワークの急速な普及に伴い、情報資産や働く場所が社外に広がったことを受けて、最近改めて注目を集めるようになっています。

従来の「境界防御型」のセキュリティ対策に対し、「たとえ境界内部でも無条件に信用せず、全てにおいて確認し認証・認可を行う」という対策ですが、NIST SP800-207では、以下のような7つの基本的な考え方として説明されています。

① すべてのデータソースとコンピューティングサービスをリソースとみなす

② ネットワークの場所に関係なく、すべての通信を保護する

③ 企業リソースのアクセスをセッション単位で付与する

④ リソースへのアクセスは、クライアントアイデンティティ、アプリケーションサービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

⑤ すべての資産の整合性とセキュリティ動作を監視し、測定する

⑥ すべてのリソースへの認証と認可を行い、アクセスが許可される前に厳格に実施する

⑦ 資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

しかしながら、これらの考え方を実際に実現しようとした場合、どのような手段で、どこから手を付けてよいのか、悩んでいる情報システム部門の方が多いのではないでしょうか。

本稿では、ゼロトラストの実践方法について考えてみたいと思います。

2.ゼロトラストの実践を支援する最近のソリューションについて

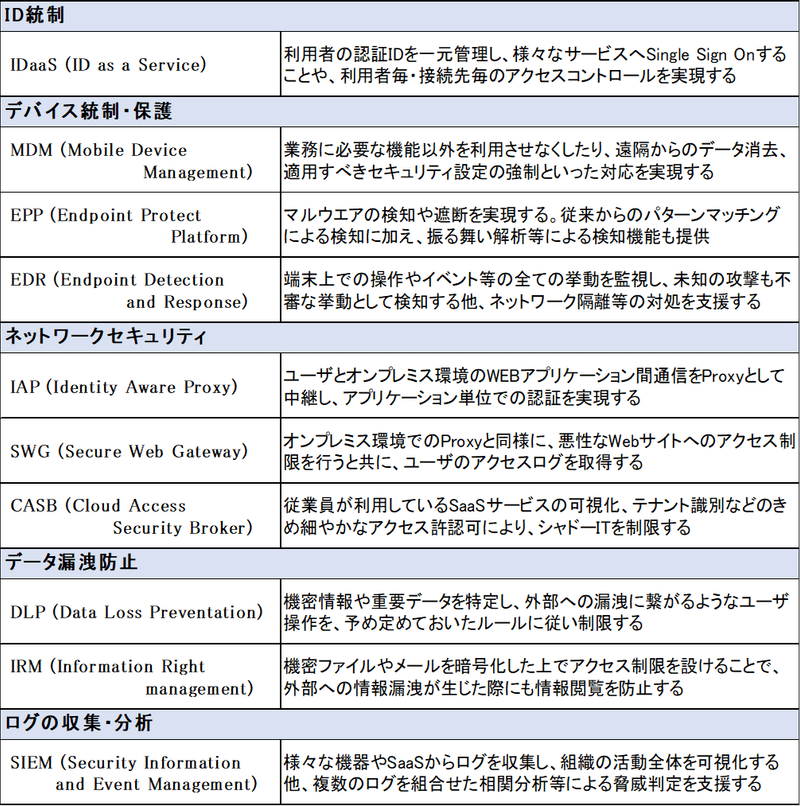

難解なNISTによるゼロトラストの定義に対し、セキュリティ対策に携わる多くのSIerや製品サプライヤーなどによってゼロトラストの実践方法が説明されていますが、ここではIPAの公開資料で紹介されているソリューションを下表に纏めてみました。

https://www.ipa.go.jp/icscoe/program/core_human_resource/final_project/zero-trust-mgn.html

「たとえ境界内部でも無条件に信用しない」ことを前提とすると、信頼できる認証済のID(個人)を起点に、全てのアクセス認可や操作記録を行う必要があり、そのためID統制はゼロトラストにおいても、最重要のセキュリティ基盤と言えます。

それに加え、SaaSの利用拡大に伴って必要とされるID認証先が増え続けている状況もあり、昨今ではIDaaSの有用性が注目されるようになりました。

また内部が信用できないことに加え、モバイルデバイスやテレワークでの業務の広がりに伴い、デバイス統制も従来以上に厳格化が求められている他、「全てのデータをリソースと見做す」ゼロトラストの概念では、データ漏洩防止対策の重要性も高まっています。

「すべての資産の整合性とセキュリティ動作を監視し、測定する」ことや、「可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する」取組みには、ログ・収集分析基盤として、SIEMの導入が有効となります。

以上からNISTによる7つの考え方のうち「①」「②」「⑤」「⑦」をID統制、デバイス統制、データ漏洩防止対策、ログ・収集分析基盤により実践を目指すことになります。

そして残りの「③」「④」「⑥」については、ID統制をベースにIAP、SWG、CASBといったネットワークセキュリティによるアクセス管理の高度化が必要になります。

攻撃者の目線で最も攻略が難しい、(金銭目的の攻撃であれば)費用対効果が期待し辛い標的は、最小権限の原則が徹底されている組織やシステムではないでしょうか。

こうした組織に対しては、例えある一部分で脆弱性を突いた攻撃に成功したとしても、攻略したリソースの権限が最小権限に絞られているため、欲しいものに辿り着くまでに、多くの手間が掛かってしまうからです。

ゼロトラストでは、「全てのリソース」に対する「全てのアクション」を都度検証することで、企業内リソースへのアクセスにおいて、最小権限の原則の徹底を求めています。

IDaaSを起点とし、IAP、SWG、CASBといったサービスを導入すれば、企業内の従業員のアクセス状況を可視化し、きめ細かく管理することで各従業員の権限を適正化できます。

また従業員による社内リソースの利用状況が可視化できれば、企業側としても利用を許可するSaaSを広げていけるため、結果として従業員の利便性向上にも繋がっていくでしょう。

最近注目を集めている、これらのネットワークセキュリティについて、次項ではもう少し詳しく見ていきたいと思います。

3.ゼロトラスト移行におけるSSE活用のすゝめ

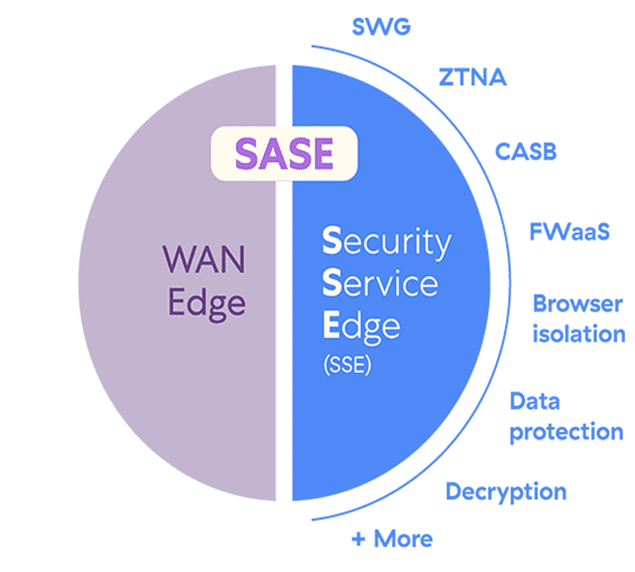

SASE(Secure Accsess Service Edge)、及びSSE(Security Service Edge)は何れもGartnerにより最近(前者は2019年、後者は2021年)定義されたばかりの新しい概念ですが、今では情報システム担当だけでなく、一般社員にも知られるようになってきました。

よくゼロトラストと混同されて議論されることがありますが、上記で見てきたように、ゼロトラストはもっと幅広い包括的なセキュリティフレームワークであるのに対し、SASEやSSEはゼロトラストの中でも、ネットワークに関わる具体的なサービス群をさしており、多くのソリューションベンダーから製品・サービスが提供されています。

Gartnerによると、その全体像は下図のような構成となります。下図の左側Wan EdgeはSD-WAN(Software-Defined WAN)と理解すればよいのですが、これは物理的な制約を受けずに、きめ細やかな通信制御を可能とする技術のことをさします。

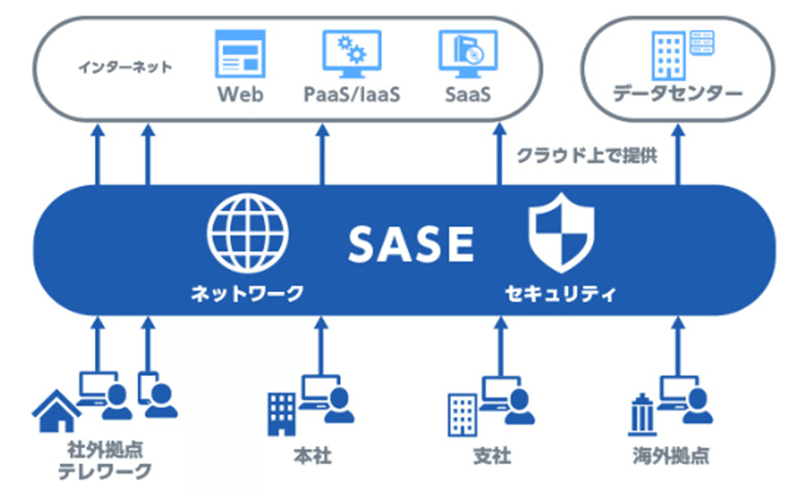

一方右側にあるSSEは、SWG、ZTNA、CASBに代表されるような複数のサービスや機能を纏めて提供するソリューションとなっており、企業所有のデータセンターを中心としたネットワークから、クラウド上で提供されるネットワークサービスへの移行により、リモートワークやSaaS利用の拡大に伴う様々な課題の解決を図ることができます。

https://www.nttpc.co.jp/column/network/sase.html

ソリューションベンダーのよる製品・サービス毎に、其々で提供される機能の内容には差異があり、詳細には各企業が求めている機能が提供されているかを確認する必要がありますが、従業員一人一人が利用できる社内外のリソースをきめ細かく管理し、可視化することを通じ、ゼロトラストが要求する厳格なアクセス管理を実現することができます。

SWGは、社内の従業員がクラウド上のサービスを利用する際に、ゲートウエイとして機能し、企業が不適切と判断したWEBサイトへのアクセスを遮断します。そのためオンプレミス環境で従来から用いられてきた、Proxyサーバと同じ役割を担っています。

それに対してCASBは、従業員やその所属する組織毎に利用可能なSaaSサービスを特定し、認可済SaaSに対しても、アカウント(テナント)制限をかけたり、データの持ち出しを制限するなどの管理を可能とし、不正な情報の持ち出しを検知・制限できることから、乗っ取った従業員のIDを使用したサイバー攻撃者による情報持ち出しを防止できます。

前項のゼロトラストの説明でIPAより紹介されているIAP(Identity Aware Proxy)と、GartnerによるZTNA(Zero Trust Netwark Accsess)は、共に通信の度に都度リソースやネットワークの状態に基づき認証を行うというゼロトラストの要求を見据えた機能となりますが、社外から社内へ接続する為に従来使われてきたVPNを置き換えるものとなります。

VPNは製品の脆弱性をついた攻撃により一度接続を許可してしまうと、その後攻撃者による社内ネットワークへの自由なアクセスを許してしまうという課題があります。これに対し、ゼロトラストが要求する細やかなアクセス管理により、IAPやZTNAは簡単には攻撃者に自由を与えないことから、VPNよりも安全とされています。

ZTNAと同様の機能を提供する製品にはSDP(Software Defined Perimeter)もありますが、いずれもVPNの課題解決を目指したソリューションとなっており、これらの詳細な内容を確認されたい場合は、以下のようなブログを参照するとよいでしょう。

BUSINESS NETWORK https://businessnetwork.jp/article/8956/

また従来のVPN利用による社外から社内へのアクセス経路のまま、動画サイト等のSaaS利用が拡大された結果、データセンター⇔インターネット間回線や、ユーザ拠点⇔データセンター間回線、VPN回線自体でも回線容量のひっ迫が従業員の大きな不満を招く事態が生じています。

SASEやSSEはクラウド上でサービス提供されるため、データセンターを経由せず、自宅やユーザ拠点にある従業員端末と、インターネット上のSaaSサービスを直接繋ぐことで、回線容量問題を解決することができます(所謂ローカルブレイクアウト)。

以上のようにSSEは、リモートワークやSaaSの利用拡大といった環境の変化に適用し、ゼロトラストが求めるセキュリティの考え方を実践しつつ、従業員の利便性の改善にも繋がるソリューションであることから、注目度が急上昇することになりました。

4.おわりに

標的型攻撃に対する対策として、ゼロトラスト以前から存在するサイバーキルチェーンモデルでは、「入口」「出口」対策だけでは不十分で「内部」対策も必要としており、この点では「境界線の内部でも信用しない」ゼロトラストの考え方と共通しています。

しかしゼロトラストでは「内部であっても信用しない」ことに加え、「全てのリソース」に対する「全てのアクション」を検証し、可視化することを求めており、実現に際しての難易度が非常に高かったことから、従来はゼロトラストを真剣に目指す企業はあまり多くはなかったものと考えられます。

そうした中、組織化された金銭目的のサイバー攻撃の被害が年々増加する一方、IPAが紹介したような優れたソリューションが、比較的安価で、且つ短期間での導入が可能なクラウドサービスとして提供されるようになり、実際に実現可能なソリューションとして認識されたことで、改めてゼロトラストを目指す企業が増えてきました。

こうした最近の優れたソリューションの中でも、ID統制は全ての対策のベースになると思います。そして次に実現するソリューションとしては、各企業が直面する課題に合せて選定していくことが基本となりますが、マルウエア対策を優先するならばEPPやEDR、情報漏洩対策を優先するならばSSEになるのではないでしょうか。

(SSE製品にはネットワーク型のDLP機能が標準で含まれているケースが多いです)

クラウド活用やDX推進拡大の環境変化を踏まえ、最近登場したセキュリティサービスには、セキュリティ強化に加え、業務の生産性向上にも繋がる課題解決を図れる可能性があります。ゼロトラスト移行全体を見据え、対策の優先順位や製品選定に悩まれている場合には、是非当社にもお声かけください。

菊池 智秀

株式会社Dirbato (ディルバート)

コンサルティンググループ マネージャー

大手金融機関WEBサイトのセキュリティ・基盤担当を長く務めたほか、クラウドサービス(AWS)利用に関わる統制整備やインターネット接続に関わる要件定義、社内イントラ環境のセキュリティ対策強化など、幅広くサイバーセキュリティ対策全般の実務を経験したのち、Dirbatoではセキュリティコンサルタントとして、企業内CSIRT部門でのセキュリティ強化施策を支援するなかで、直近ではSIEM製品のPoC計画立案・実行、製品比較評価などを推進中。

趣味はスキューバダイビング、登山、スキー、ガーデニング、サッカー観戦など。

【参考文献】

IPA 「ゼロトラスト移行のすゝめ」

CXO Revolutionaries、Security Service Edge(SSE) reflects a changing market: what you need to know

Security Service Edge (SSE) reflects a changing market: what (zscaler.com)

ICT Degital Column 【初心者向け】SASEとは?仕組み・メリット・おすすめサービスを紹介

BUSINESS NETWORK 「脱VPN」をイチから徹底解説

この記事が気に入ったらサポートをしてみませんか?