Wi-Fiを安全に利用するために知っておきたい暗号化とセキュリティの規格

Wi-Fiは無線通信であるため、情報漏洩や不正アクセスなどのセキュリティリスクがあります。こうした課題を解決して安全に通信するため、Wi-Fiには通信する相手を認証してデータを暗号化するセキュリティの規格が定められています。

そこで今回は、Wi-Fi環境におけるセキュリティリスク、安全に利用するために重要な通信の暗号化と認証の仕組み、そしてこれらを組み合わせたWi-Fiのセキュリティ規格について解説していきます。

Wi-Fiのセキュリティリスクとは

Wi-Fiを利用する上で気をつけるべきセキュリティリスクには、大きく「情報漏洩(改竄)」「不正アクセス」「マルウェア感染」の3つがあります。

電波によってデータをやり取りするWi-Fiは、常に通信データが傍受されるリスクがあります。また、アクセスポイントを偽装(なりすまし)して通信内容を窃取する、あるいは通信内容を改竄するというサイバー犯罪も報告されています。

基本的にWi-Fiのアクセスポイントは、「ここにアクセスポイントがある」という電波を常に発信して、誰かが接続してくるのを待っています。そのため不正アクセスのリスクは、有線のネットワークよりも高いと言えるでしょう。事実、サイバー犯罪者の中には、移動しながら脆弱性のあるアクセスポイントを探す人もいます。

Wi-Fiによるマルウェア感染は、ユーザーのデバイスが偽装したアクセスポイントに接続することで感染するケースと、アクセスポイントに不正アクセスされてマルウェアを送り込まれるケースなどがあります。また不正アクセスによって乗っ取られたアクセスポイントから、企業ネットワークへの攻撃に利用されたり、他のデバイスへのマルウェア感染に利用されたりすることもあります。

こうした無線通信のセキュリティ課題を解決するため、通信データの漏洩や改竄を防止する「暗号化」と、通信相手を特定する「認証」の方式が規格化されています。そして、Wi-Fiではこれらの暗号化方式と認証方式を組み合わせたセキュリティ規格を定めており、安全なWi-Fi通信の環境を実現しています。

Wi-Fiで利用する暗号化方式

データの暗号化とは、通信するデバイス同士があらかじめ暗号化の手順を共有し、送信側が暗号化したデータを、受信側が復号化することで安全に通信する仕組みです。暗号化方式にもいくつかの種類がありますが、暗号化の計算手順を「暗号化アルゴリズム」と呼び、暗号化には「暗号キー」を利用します。

Wi-Fiのセキュリティ規格で利用される暗号化方式には「WEP」「TKIP」「CCMP」「CSNA」があります。

WEP

Wi-Fiの暗号化方式として1997年に発表されたのが「WEP(Wired Equivalent Privacy)」です。WEPの暗号化アルゴリズムには「RC4」という方式が採用されています。暗号キーがパスワードを変更しない限り固定であることや、暗号化されたデータを解読しにくくする「初期化ベクトル(IV: initialization vector)」の長さが24bitと短いことから、現在では十分な安全性が確保できないとしてWEPの利用は推奨されていません。

TKIP

WEPを改良してセキュリティレベルを向上させた暗号化方式が「TKIP(Temporal Key Integrity Protocol)」です。暗号化アルゴリズムはWEPと同じRC4を採用していますが、一定の通信ごとに暗号キーを切り替えるほか、IVの長さも48bitに変更されています。

CCMP

TKIPがWEPの改良版であるのに対し、「CCMP(Counter mode with CBC-MAC Protocol)」は、高いセキュリティレベルを実現するために策定された暗号化方式です。暗号化アルゴリズムにはアメリカ連邦政府標準の暗号化方式をベースとした「AES(Advanced Encryption Standard)」を採用しています。

CSNA

「CSNA(Commercial National Security Algorithm)」は、暗号化方式というより暗号化アルゴリズムを含むセキュリティスイートです。米国の国家安全保障局(NSA:National Security Agency)が採用された方式でもあり、機密情報を扱う政府機関などでの利用を想定しています。

Wi-Fiで利用される認証方式

Wi-Fiの規格で採用されている認証方式は、大きく分けて「PSK方式」「SAEハンドシェイク方式」「IEEE802.1X認証方式」があります。

このうち、PSKとSAEハンドシェイクは「Personal」あるいは「個人用」、IEEE802.1X認証方式は「Enterprise」または「企業向け」などと表現されることがあります。

PSK方式

PSK(Pre-Shared Key)方式は、その名前が示す通り、暗号化に使われる暗号キーを事前にアクセスポイントと複数のデバイスに共有する認証方式です。

SAEハンドシェイク

実はSAE(Simultaneous Authentication of Equals)ハンドシェイク方式も、広義ではPSK方式の一つなのですが、暗号キーを交換するプロセスを、既存の「4-way handshake」から楕円曲線暗号を用いたSAEハンドシェイクに変更することで安全な鍵交換プロセスと認証プロセスを確立しています。

IEEE802.1X認証方式

IEEE802.1X認証方式は、ユーザー認証を行うRADIUS(Remote Authentication Dial In User Service)サーバーが必要であることから、認証サーバー方式とも呼ばれています。大規模ネットワークでの利用を想定し、ユーザーを認証するごとに個別の暗号キーを発行するため、暗号キーの流出する可能性が低くセキュアです。サーバーで接続するデバイスを一括で管理できるのもメリットです。暗号化アルゴリズムにはRC4とAESが利用可能です。

Wi-Fiのセキュリティ規格

Wi-Fiには暗号化方式や認証方式を組み合わせたセキュリティ規格として、「WEP」「WPA」「WPA2」「WPA3」が発表されています。このうち、WEPは暗号化規格で解説したように、現在では利用が推奨されていません。ここではそれ以外の規格について解説します。

WPA

WEPの脆弱性が問題視されるようになったことで、Wi-Fi Allianceは、2002年に暫定規格として「WPA (Wi-Fi Protected Access)」を発表しています。暗号化方式にTKIPまたはCCMPを必須としています。WPAの認証方式には、PSKによるPersonalとIEEE802.1X認証によるEnterpriseがあります。

WPA2

2004年にはWPAの後継としてWPA2が発表されています。WPA同様、WPA2にもPersonalとEnterpriseのモードがあります。暗号化方式としてCCMPの採用は必須ですが、TKIPをサポートする機器もあります。

WPA3

2018年、長年利用されてきたWPA2の後継となるWPA3の規格が発表されています。暗号化方式はCCMPかCSNAを利用します。TKIPはサポートされません。WPA3のPersonalには、認証方式にSAEハンドシェイク方式が採用されています。また、IEEE802.1X認証によるEnterpriseには、暗号化方式に既存のCCMPを利用するモードと、192ビットの暗号強度を持つCNSAを利用するモードがあります。

また、アクセスポイントと接続デバイス間でやり取りされる管理フレームを暗号化して盗聴されにくくするPMF (Protected Management Frame)機能の実装も必須となっています。

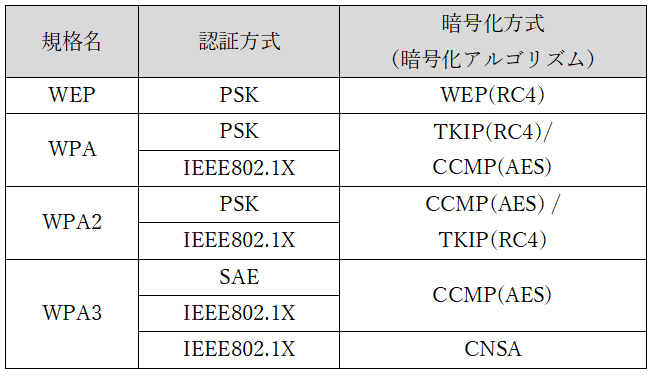

セキュリティ規格を表にまとめると次のようになります。

その他にも最新のWPA3では、フリーWi-Fiの利便性と安全性を高めるため、認証なしでも鍵交換を行うことで暗号化通信を実現する「Wi-Fi Enhanced Open」を実装しています。これによって、空港や駅の周辺、あるいは街のカフェなどで安全に利用できるフリーWi-Fiスポットの登場が期待されています。

まとめ

・Wi-Fiのセキュリティ規格は暗号化方式と認証方式の組み合わせ

・WEPは十分な安全性が確保できないため、現在では利用が推奨されていない

・より新しいセキュリティ規格の方が安全性が高い

この記事が気に入ったらサポートをしてみませんか?