「宅ふぁいる便」ユーザー情報流出インシデント

2019/1/25、オージス総研が運営しているファイル転送サービス「宅ふぁいる便」の顧客情報流出が発表された。

この時点で、流出したと発表されていたのは、

ユーザーのメールアドレス、ログインパスワード、氏名、生年月日、

性別、業種・職種、居住地(都道府県のみ)。

この時点では、「そこまで実害は無いインシデントかなー」と思っていました。

しかし、この2019年1月28日に出た第3報。

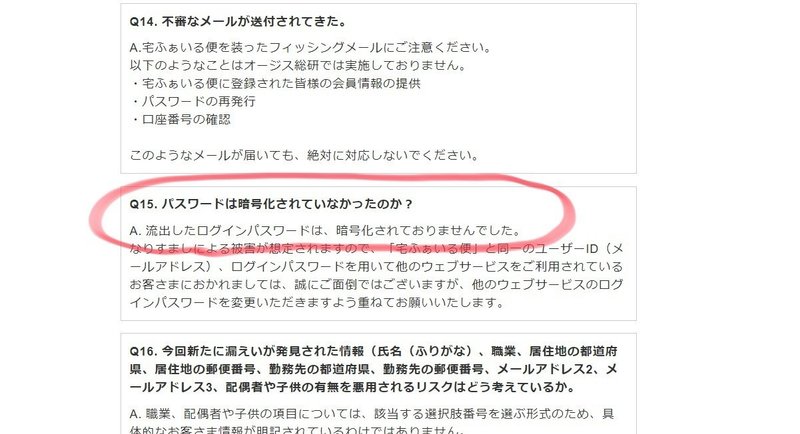

ご質問一覧のNo15を見ると驚いた。

「流出したログインパスワードは、暗号化されておりませんでした。」

は?

……は?

いやはや、驚いた。。。

暗号化されていない場合に起きうること

メールアドレスが「hoge@fuga.piyo」で、パスワードが「12345678」だったとします。

同じメールアドレスとパスワードって結構使ってませんか?

メールアドレスがユーザーIDとして使われる他のサービスで、同じパスワードを使っていた場合に、今回のインシデントで不正に入手したメールアドレスとそのままのパスワードで他のサービスにログインできてしまう可能性があるのです。

また、一致しなくても、類推される可能性があります。

例えば、パスワードが「abcd_201811」となっていた場合、

後ろの6桁の数字が年月と類推できてしまう。年月の部分を201812、201901、といくつか入力しているうちに、正解となるパスワードを当ててしまう可能性は高いです。

暗号化されていたら

サーバに不正侵入されて、データベースにログインされても、暗号化のキー・アルゴリズムがわからなければ、パスワードはわかりません。

暗号化されていれば、パスワードが「y6hd%#9f/」といった

暗号化のアルゴリズムに沿って変換された文字列になっているので、

このパスワードで他のサービスにログインできる可能性は低くなります。(ゼロではないけどね)

今回のインシデントからの教訓

今回の漏洩については、以下3点を突破されたがゆえに起きた事象。

自分が管理している環境の反面教師として、セキュリティを確保しないとね。

・サーバに不正に侵入されてしまった

→ファイヤーウォールの設定大丈夫?

・データベースにログインされてしまった

→パスワードをconfigに平文のまま書いてない?

・データベースのデータが暗号化されていなかった

→機密情報は暗号化して保存している?

漏洩の対象となったユーザーには順次メールが来るようだけれど、

宅ふぁいる便を使ったことある人は、対象になっていようがいまいが、パスワード変えたほうがよさそう。(私もだ)

ちなみに、サービスを停止していない法人向けの「オフィス宅ふぁいる便」。トップページに「情報漏洩は企業経営の大きなリスク」とあるけれど、皮肉なものです。。。

この記事が気に入ったらサポートをしてみませんか?