Oktaのポリシー設定画面逆引き

まじで画面がバラバラすぎてわからんって

ってわけで画面の逆引き。自分用

UIは2021/05/01時点の新UIです。

ちなみに6月ですべてのテナントが変わるそうです。新UI苦手なので嫌だなぁ

今回の記事の逆引き対象

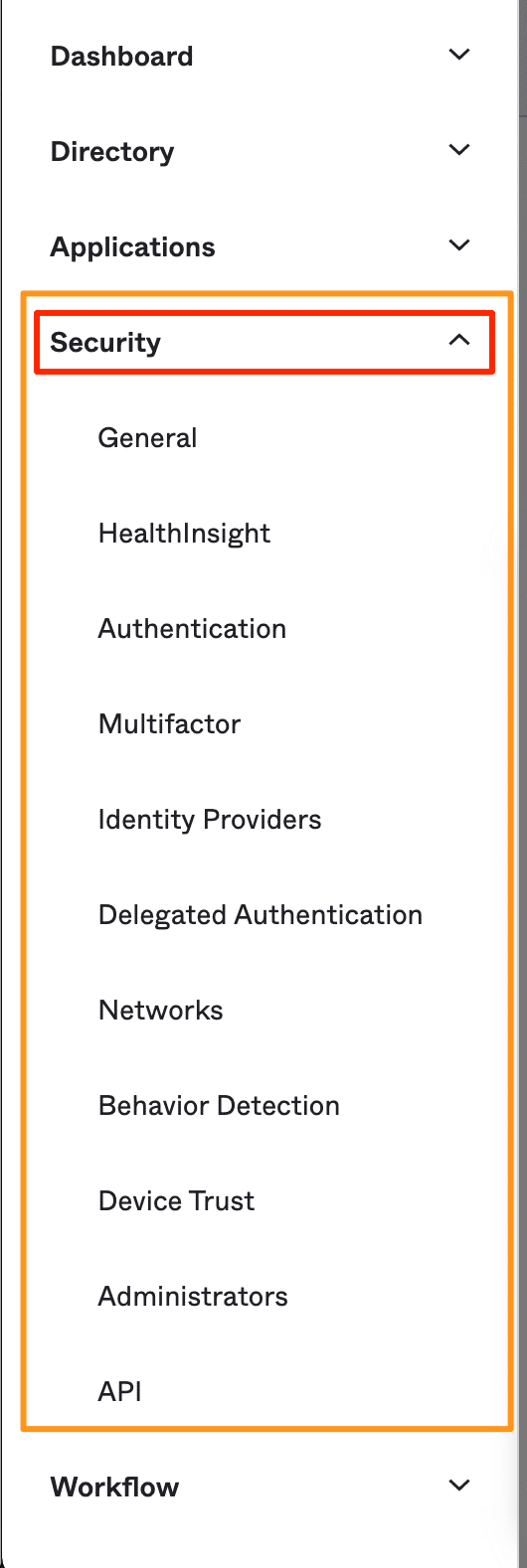

セキュリティ関連のポリシー関係

セキュリティタブにいるのが対象です。

赤がセキュリティタブで、オレンジが中身です。

逆引き前のOktaの画面のお作法

若干独特だなぁと思うのが、Oktaの画面構成です。

構成としては、まず項目の中にタブが2つある構成です。

これは、ルールを決めるタブ、そしてそのルールをどのグループにどの順番にあてるか決めるタブの2つに分かれています。

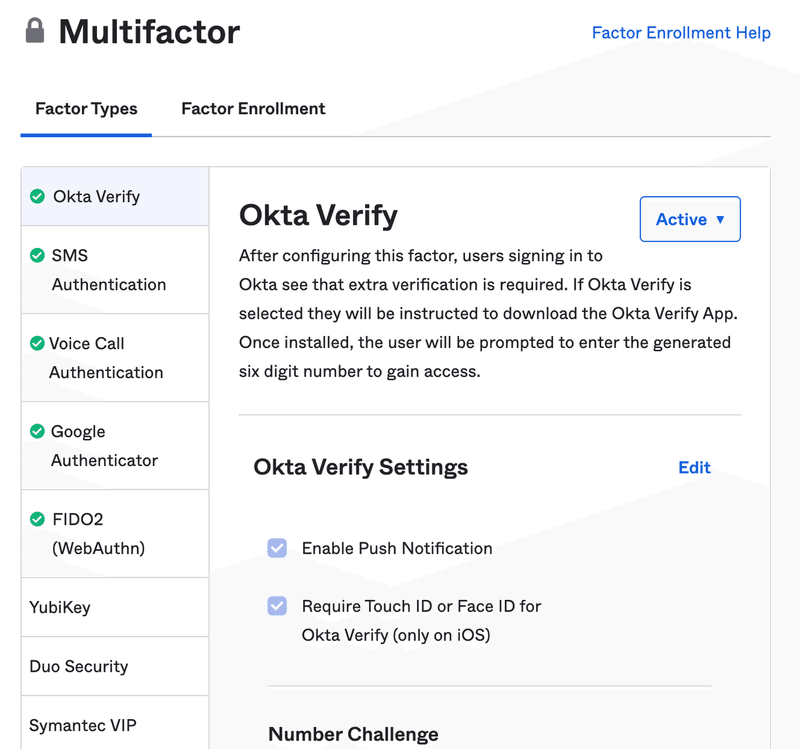

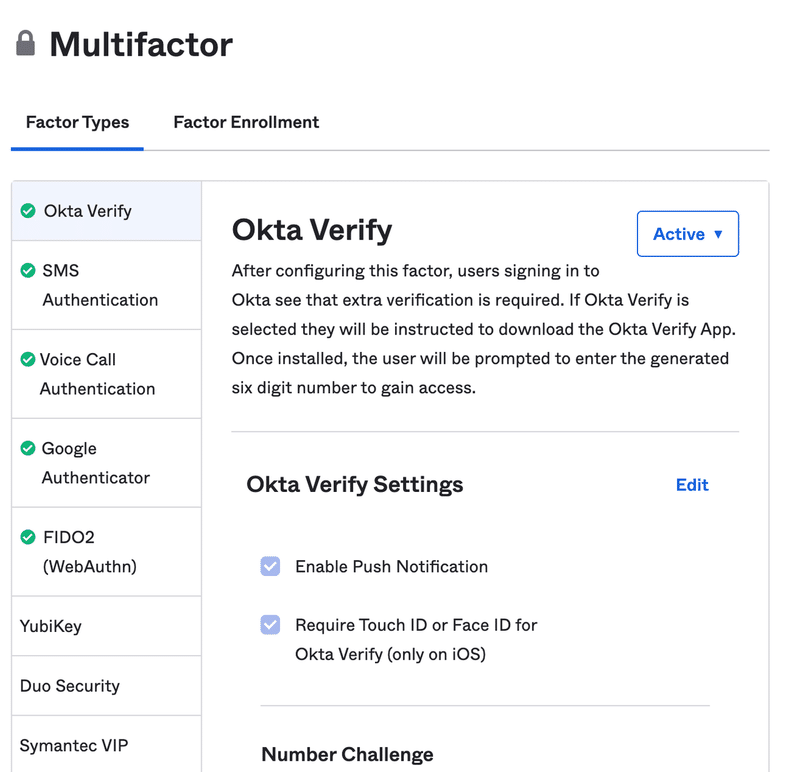

例えば、他要素のポリシーの設定をするMultfactorの設定ですが

この画面では、Factor Typesがどの他要素をこのテナントに許可をするか

Factor Enrollmentではどのグループ・どの属性値・どの順番でMFAの設定を有効にするかなどの設定が行えます。

この二段構えで設定を行うので、1つ目のタブで終わったぜ!とならないように気をつけてください。

本命の逆引き

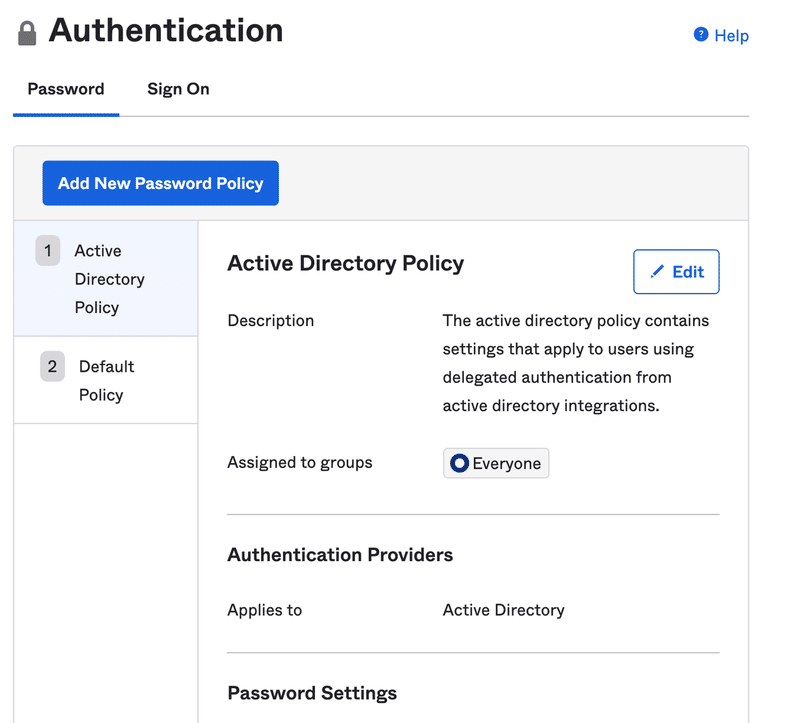

パスワードポリシーの設定をするrAuthentication

テナント自体のパスワードポリシーです。

Passwordタブでは、パスワードのルールが決められます。

文字数とか、英数字入れるとか、記号入れるとか。

Authenticationで注意しないといけないのが AuthenticationのPasswordの一番下にパスワードのリセットポリシーがあります。(社内のみセルフリセット可能とか)

他の項目は大体隣の設定のタブで設定を行うのですが、Passwordの変更ポリシーのみこの画面にあるので気をつけてください。

蛇足になりますが、セルフリセットには必ず電話番号の登録が必要です。

管理者が登録する方法もありますが、めんどくさいのでユーザーが初回登録する際に電話番号の登録もしてもらった方がいいかと思います。

また、Active Directoryと連携しているときは、OktaのパスワードポリシーはActive Directoryと同等、またはゆるくしないとセルフリセットができないので注意です。

Sign OnタブではどのグループやIPアドレスでのアクセスがどのログイン方法を可能にするかなどの設定ができます。

例1:社内IPではユーザー名とMFAのみでログインが可能。ただし新しいデバイスの場合はパスワードも必須

例2:ユーザー名とMFAでMFAがFIDO2 (WebAuthn)を利用した場合は、どのIPでもどのデバイスでもその2つのみでログイン可能。

など。

このMFAの設定は次で紹介するMultifactorで設定が可能です

デフォルトのポリシーはガバガバなのでポリシーは設定しておきましょう

MFAの設定をするMultifactor

いわゆるMFAの設定

Factor Typesタブは、各MFAの設定ができます。

Oktaで利用できる各MFAでも、ここでActiveにしない限りは利用ができません。

Factor Enrollmentタブでは、各グループでどのMFAを許可・無効・オプションにするかを決められます。

特定のグループでは、このMFA以外は許しませんよなんてことが可能です。

逆に、MFAの設定を行わないグループ設定などのルールも設定可能です。

デフォルトのポリシーはガバガバなのでポリシーは設定しておきましょう

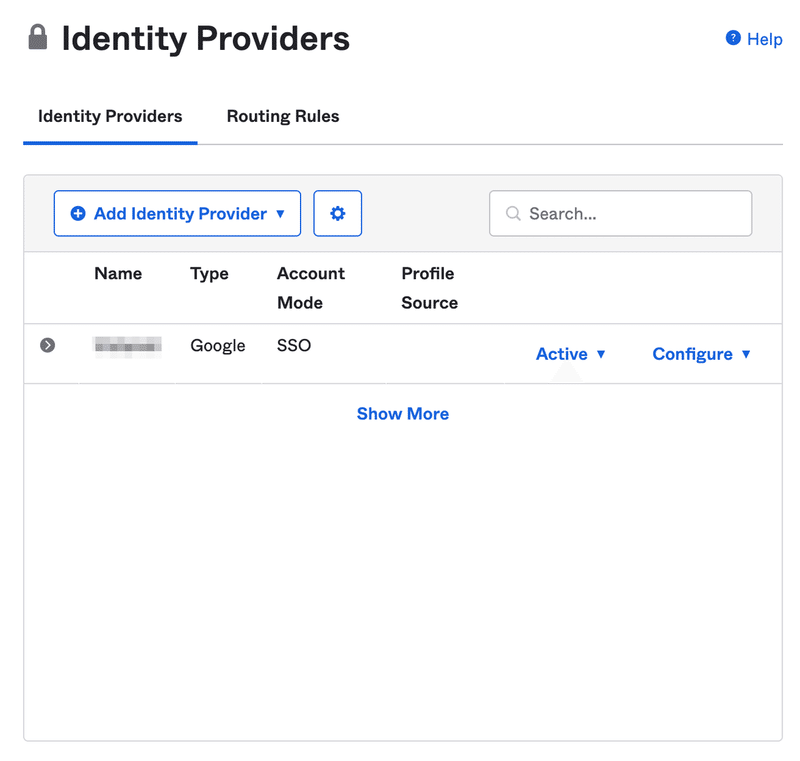

他のIdPとの信頼関係を結ぶIdentity Providers

Identity Providersタブは他のIdPと接続するときに使います。

会社が合併したけどIdPは別のままの場合などにここで信頼関係を結んでおくとか。

協力会社さんのIdPを登録して、協力会社の社員のユーザー作成などはOkta側で行わないなど。。。

わりと便利機能。なんかあんまり知名度ないけど、かわいそうだね。

Routing Rulesタブは、Identity Providersで設定したIdPのルールを決めます。

IPやデバイス、アクセス可能なアプリなどの設定をここで行います。Identity Providersの設定をやって割とここを忘れて、アクセスできなくて罠にハマりがち。忘れないように設定しようね

とはいえ、ガバガバなデフォルトポリシーはある

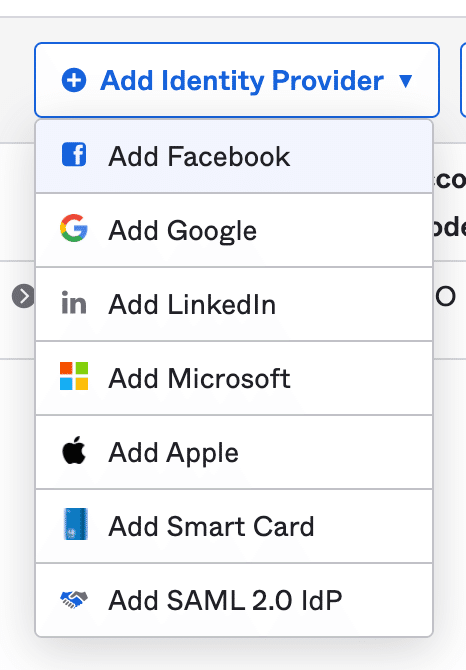

OIDCも設定ができるよ。簡単Add Identity Providerの一覧も載せておきます。ドキュメントあるので割とこのタブの中にあるのは簡単にできる

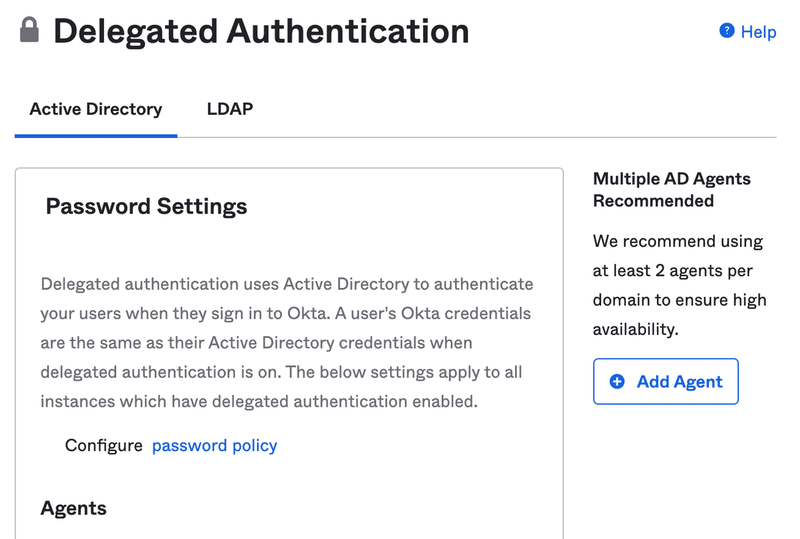

代理認証の設定が確認できるDelegated Authentication

Active DirectoryとLDAPタブがあります。

この項目はOktaの代わりに上の2つが認証を変わるよ〜って設定の項目です。つまり、ADもLDAPも使わない限りはここと縁はない

もし使っている場合は、Agentの冗長化はちゃんとしようね!

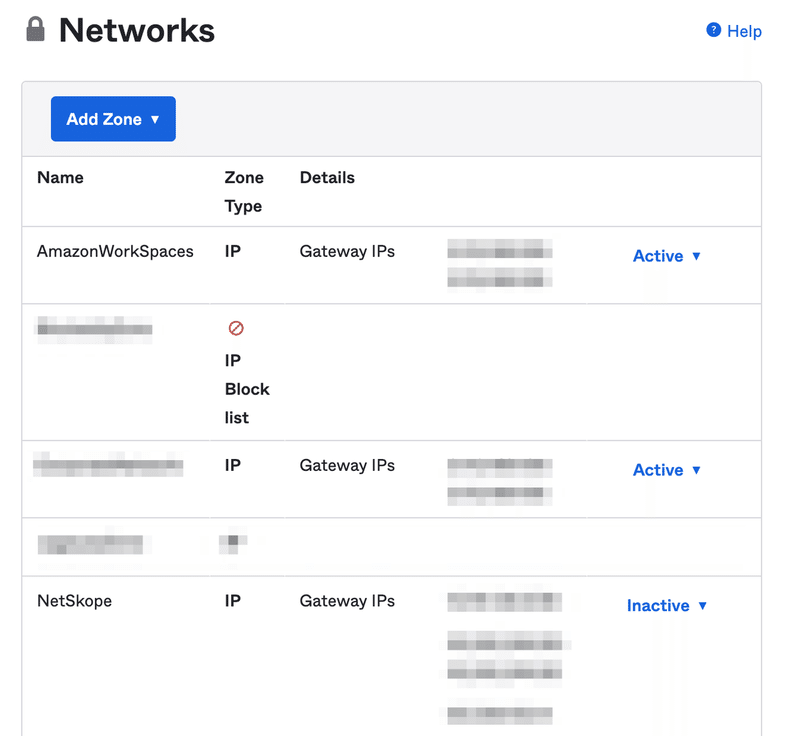

ネットワークリスト作るNetworks

ネットワークリスト。ここで他のポリシーで使ったりする、ネットワークのグループを設定する。AmazonWorkSpacesのIPアドレス群だったりNetskope群だったり、ブラックリストだったり、

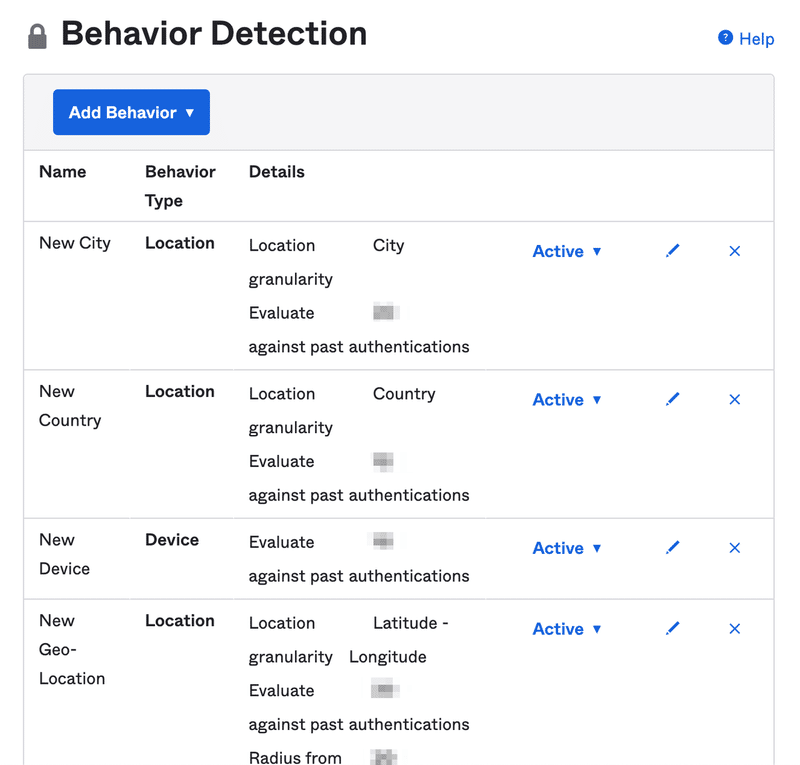

リスクベースの元になるBehavior Detection

リスクベース認証の時によく使う。というかリスクベース認証用

このタブないってことはライセンスが足りないってことで

街とか国とか、IPとかデバイスとか、速度とかね。私は速度は新幹線にしてる。特に意味はないです

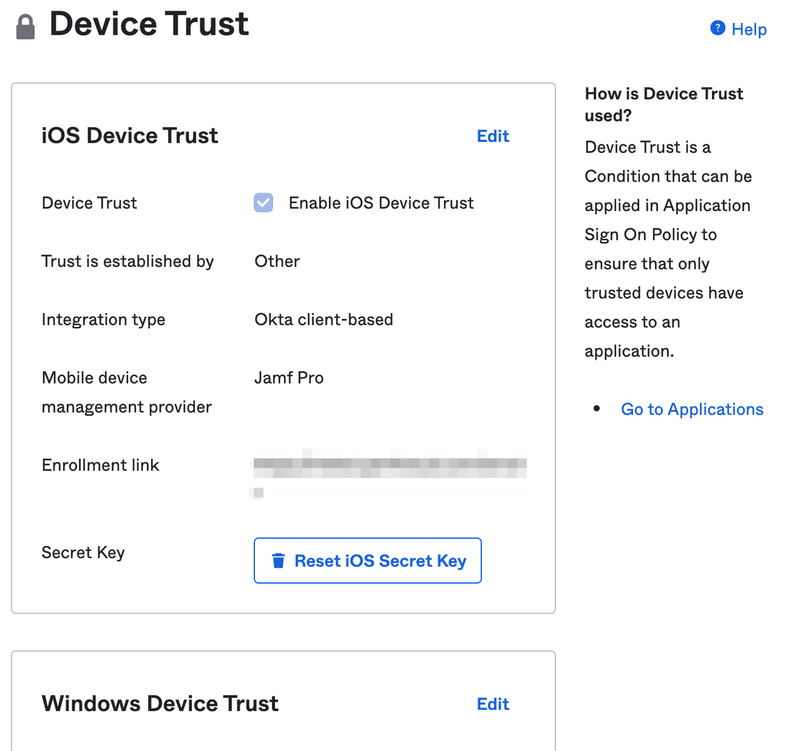

MDMとの信頼関係を結ぶDevice Trust

みんな大好きデバイストラスト。MDMとOktaの信頼関係をここで設定します。見切れてますが、Mac OSもあります。Jamfでできる。Intuneは無理だよ。iOSではIntuneの設定できるんだけどね。Macじゃ無理。あともう一歩感!がんばれ!

この設定を行うことで、アプリケーションのsign on policyでデバイストラストしてない端末を弾くみたいなポリシーがかけます。

詳細は過去書いてるnoteを参照ください

OktaをIdPにする俺たちは条件付きアクセスを利用できないのでOktaのSign On Policyを利用する

この画面がでにないってことはライセンスが足りないね!買おう!

質問や間違ってるよなんてあったら、Twitterかこちらのコメントまでお願いします。

参考になったと思った人は私のAmazon乞食に協力ください

わたしのほしい物リスト

お昼ご飯代で使います