VPNとZTNAの違い

新型コロナウィルスのパンデミックの影響で、リモートワークが急に増えて、VPNが輻輳して、社内大パニック。その解決策の一つとして、一部の企業でZTNA (Zero Trust Network Access) 製品の導入が進んだのではないでしょうか。

現在も「ZTNAをシンプルに説明できない」「ZTNAが万能だ」と思われることがあり、VPNとZTNAの違いについて、ゆるくまとめます。

VPN (Virtual Private Network)

VPNをざっくり説明するとこんな感じです。

DMZにVPN機器やVPN用のサーバーを設置し、インターネットから見えるグローバルIPアドレスを割り当てます。スマホやPCと、VPN機器の間でトンネルを作って暗号化、VPN機器を経由して、社内のリソースにアクセスします。

つまり、VPN機器はインターネットから見える部分になります。

インターネットに晒されているということは、もちろん悪意のある人、わかりやすい言葉でいくならハッカーみたいな人にも狙われる可能性が高いことになります。

VPNの脆弱性を利用したセキュリティインシデント

侵入型ランサムウェアの場合、VPNなどを利用して社内に入り、管理サーバー(多くの場合Active Directory)を探し、Active Directoryからファイルサーバーや基幹システムに統括して、目的を実行します。

具体的なインシデントは多すぎるので割愛します。

ZTNA (Zero Trust Network Access)

では、ZTNAならどうなるのでしょうか。

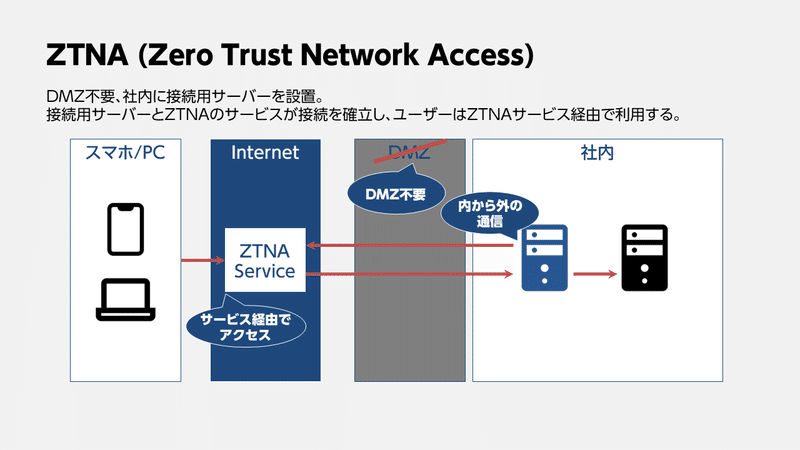

DMZ不要です。社内に接続用サーバーを設置して、接続用サーバーがZTNAのサービスと接続します。

ユーザーはZTNAのサービスにログインし、接続用サーバーを経由して社内のリソースにアクセスします。

ZTNAは何がうれしいの?

セキュリティ的なわかりやすい点としては、下記3点です。

受信ポート開放が不要なため、攻撃対象が減る(ない)

複雑なインフラの設定、維持管理が不要

攻撃対策は、ZTNAのサービス側に任せられる (もちろん、利用前の認証設定は必要)

そのほか、インターネットトラフィックが社内を通らないので、輻輳が起こりづらいといった点もあげられます。

ZTNAって万能なの?

VPNは、VPN機器(またはサーバー)を設置して、内側へのネットワーク的なアクセス許可をするだけ。ユーザーは社内とほぼ完全に同じ状態で利用できます。(内側のネットワーク的なアクセスを制限したり、利用時にログインが必要だったりはあります)

また、端末が全部社内ネットワークに入るので、インターネット接続時のIPアドレスも変わりません。(スプリットトンネルの場合は違いますが)

一方、ZTNAの場合、ゼロトラストの原則に基づくので、アプリケーションなどのリソース単位で許可します。よって、アクセスさせたいアプリケーション数 × 作業量となります。また、インターネット接続時のIPアドレスも、自宅やリモートワーク先のIPアドレスとなります。

残念ながら、日本では、まだグローバルIPアドレスでアクセス制限をすることも多く、実質、ZTNAでの解決はできないことになります。(接続用サーバーで、暫定対応することはできますが…)

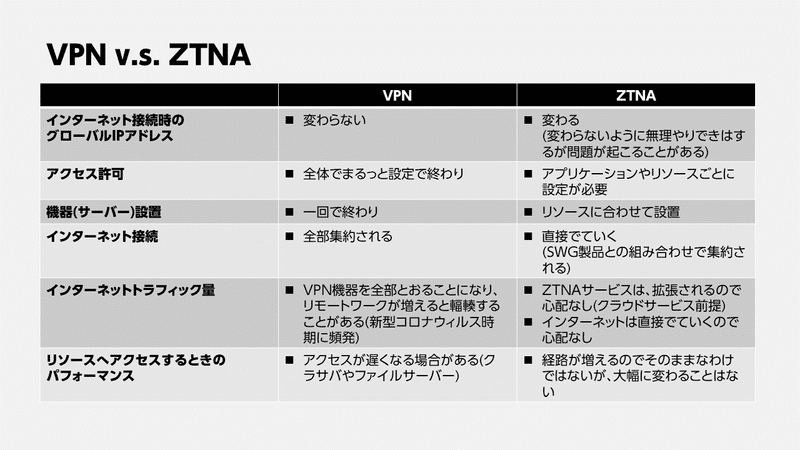

VPN v.s. ZTNA (サマリー)

専門的な観点からはズレがあると思いますが、情シス立場から比較表にまとめてみます。

結局、使い分けが必要な気がする…

セキュリティの視点でいえば、もちろんZTNA一択。

でも、アプリケーションの作りによりVPNを使わないといけない場合もあるし、IT部門の管理面でもVPNでないといけない場合もあるはず。

結局使い分けが必要となると思われ、VPNであれば、まずはパッチ適用をしっかりしましょう。

この記事が気に入ったらサポートをしてみませんか?