パート 1: 連邦裁判所におけるドミニオン ICX ハッキングの全容は単なる BIC ペン ハッキングよりもはるかに悪い - 記録付き/The Gateway Pundit を読む

Part 1: Full Scope of Dominion ICX Hack in Federal Court is FAR Worse than Just the BIC Pen Hack – With Transcript

パート 1: 連邦裁判所におけるドミニオン ICX ハッキングの全容は単なる BIC ペン ハッキングよりもはるかに悪い - 記録付き

Last week, University of Michigan professor Dr. J Alex Halderman stood in front of a federal judge overseeing the seven-year-long Curling v Raffensperger case in Atlanta, Georgia and shocked the gallery. Halderman was able to successfully gain “super user” access to the Dominion ICX Ballot Marking Device (BMD) using nothing more than a BIC pen.

先週、ミシガン大学教授のJ・アレックス・ハルダーマン博士は、ジョージア州アトランタで7年間続いたカーリング対ラフェンスペルガー事件を監督する連邦判事の前に立ち、ギャラリーに衝撃を与えた。 ハルダーマンは、BIC ペンのみを使用して、Dominion ICX 投票用紙マーキング デバイス (BMD) への「スーパー ユーザー」アクセスを取得することに成功した。

The Gateway Pundit broke the story after interviewing a local citizen journalist who witnessed the hack firsthand in the courtroom.

Gateway Pundit は、法廷でハッキングを直接目撃した地元の市民ジャーナリストにインタビューした後、この記事を報じた。

Transcripts show that the “pen hack” was just the tip of the iceberg.

記録によると、「ペンハッキング」は氷山の一角にすぎなかった。

Here is the transcript from the court hearing.

こちらが法廷審理の記録です。

In June 2022, the Cybersecurity Infrastructure and Security Agency (CISA) published a report detailing nine critical vulnerabilities on the Dominion ICX BMDs, based on the then-sealed report prepared by Dr. Halderman. The 90-page report has since been unsealed.

2022 年 6 月、サイバーセキュリティ インフラストラクチャセキュリティ庁 (CISA) は、ハルダーマン博士によって作成され、当時封印されていた報告書に基づいて、Dominion ICX BMD の 9 つの重大な脆弱性を詳述する報告書を発表した。 その後、90ページにわたる報告書が開封された。

For the layperson who doesn’t speak “geek,” the CISA report doesn’t articulate the seriousness of these vulnerabilities and, further, what they can accomplish once exploited. But perhaps most importantly, how easily they can be exploited, often automatically, even by minimally trained attackers.

「オタク」のことを言わない素人のために説明すると、CISA の報告書では、これらの脆弱性の深刻さ、さらには、脆弱性が悪用された場合に何が達成されるかについて明確に説明されていない。 しかし、おそらく最も重要なことは、最小限の訓練を受けた攻撃者によってさえ、それらがどれほど簡単に、多くの場合自動的に悪用される可能性があるかということだ。

The BIC Pen Attack

BICペン攻撃

Initially, last week Dr. Halderman was able to use the BIC pen to press the power button on the back side of the Dominon ICX BMD for approximately 5 seconds, which rebooted the machine into “Safe Mode”. Dr. Halderman was able to do this without removing or breaking any of the safety seals that are installed on the machine to “prevent” tampering.

当初、ハルダーマン博士は先週、BIC ペンを使用して Dominon ICX BMD の裏側にある電源ボタンを約 5 秒間押すことができ、マシンが「セーフ モード」で再起動された。 ハルダーマン博士は、改ざんを「防止」するために機械に取り付けられている安全シールを剥がしたり破ったりすることなく、これを行うことができた。

Once the Dominion ICX BMD was booted into “Safe Mode,” Dr. Halderman was able to launch the Android Launcher, which is a menu of different applications installed on the device. He noted that the Android 5.1 is severely outdated. Current Android’s run version 14. When asked if Android 5.1 is still supported by the manufacturer, Dr. Halderman answered, “it is not.”

Dominion ICX BMD が「セーフ モード」で起動されると、Halderman 博士は、デバイスにインストールされているさまざまなアプリケーションのメニューである Android ランチャーを起動することができた。 同氏は、Android 5.1は非常に時代遅れであると指摘した。 現在の Android の実行バージョンは 14 である。Android 5.1 がメーカーによってまだサポートされているかどうか尋ねられたとき、Halderman 博士は「サポートされていません」と答えた。

Counsel then asked Dr. Halderman what he could do with this type of access, to which he responded. The transcript reads:

弁護人はハルダーマン博士に、このようなアクセスで何ができるのかと尋ね、彼はこう答えた。記録にはこうある:

“Well, here we have the file manager. This is an application that will let me on-screen navigate through the files on the machine. You can use that to copy or delete files or to open them up in an on-screen text editor and edit or even change the contents of the file on the screen.

「さて、ここにファイルマネージャーがあります。 これは、マシン上のファイルを画面上でナビゲートできるアプリケーションです。 これを使用して、ファイルをコピーまたは削除したり、画面上のテキスト エディタでファイルを開いて画面上でファイルの内容を編集したり、変更したりすることができます。

Here, we have the settings icon that allows you to change any of the operating systemwide settings or to remove or install software on the device.

ここには、オペレーティング システム全体の設定を変更したり、デバイス上のソフトウェアを削除またはインストールしたりできる設定アイコンがあります。

So through the settings applications is one way that someone could directly install malware using this safe mode vulnerability.”

したがって、設定アプリケーションを通じて、誰かがこのセーフ モードの脆弱性を利用してマルウェアを直接インストールすることができる 1 つの方法です。」

Dr. Halderman then discussed an application called the terminal emulator. He described it as “particularly powerful.” The terminal emulator allows you to run a command called SU, or “Super User”. This is used to bypass the operating systems security controls. Dr. Halderman said a computer would typically challenge you for a secret password to gain this type of Super User access. But utilizing this BIC pen hack, Dr. Halderman was able to simply gain that access through a simple prompt:

次に、Halderman 博士は、ターミナル エミュレータと呼ばれるアプリケーションについて説明しました。 彼はそれを「特に強力だ」と表現した。 ターミナル エミュレータを使用すると、SU (「スーパー ユーザー」) と呼ばれるコマンドを実行できる。 これは、オペレーティング システムのセキュリティ制御をバイパスするために使用される。 ハルダーマン博士は、コンピュータは通常、この種のスーパー ユーザー アクセスを取得するために秘密のパスワードを要求すると述べた。 しかし、この BIC ペン ハックを利用すると、ハルダーマン博士は次のような簡単なプロンプトを通じてそのアクセスを簡単に取得することができた。

“Would I like to allow superuser access, allow or deny.”

「スーパーユーザーへのアクセスを許可しますか?許可、それとも拒否?」

Dr. Halderman described what he was able to accomplish with this type of access:

ハルダーマン博士は、このようなアクセスで達成できたことを説明した:

“Well, gosh, it — superuser access would allow me to — to read, to modify, or to change any of the data or software that is installed on the device.”

「まあ、スーパーユーザー アクセスがあれば、デバイスにインストールされているデータやソフトウェアを読み取ったり、修正したり、変更したりすることができます。」

He was asked, “Are there any limits to what you could do to a ballot using this access?”

「このアクセスを使用して投票用紙にできることには制限はありますか?」と彼は尋ねられた。

“To the ballot data on the machine? No,” he responded.

「機械上の投票データに? いいえ」と彼は答えた。

“Are there any limits to what you could do to the election software on the BMD with this access?”

「このアクセス権を使用して、BMD 上の選挙ソフトウェアに対して実行できることには制限はありますか?」

“No.”

「いいえ」

But this hack wasn’t discovered by Dr. Halderman. And it wasn’t discovered recently. In fact, this critical vulnerability was discovered by the US Elections Assistance Commission (EAC) on January 16, 2020, 11 months before the 2020 Presidential Election. According to Dr. Halderman, it was the first month that Georgia deployed the Dominion ICX BMDs.

しかし、このハッキングはハルダーマン博士によって発見されたわけではありません。 そしてそれは最近発見されたものではありません。 実際、この重大な脆弱性は、2020 年大統領選挙の 11 か月前である 2020 年 1 月 16 日に米国選挙支援委員会 (EAC) によって発見されました。 ハルダーマン博士によると、ジョージア州がドミニオン ICX BMD を配備した最初の月でした。

Dr. Halderman previously received a Dominion ICX BMD for his initial testing and subsequent report in August of 2020, almost eight months after this vulnerability was discovered by the EAC. It wasn’t remedied then and it doesn’t seem to have been remedied to this day, a full four years later. The machine Dr. Halderman utilized in the courtroom for the demonstration was provided by Fulton County’s elections department in the configuration used currently in elections.

ハルダーマン博士は、この脆弱性が EAC によって発見されてからほぼ 8 か月後の 2020 年 8 月に、最初のテストとその後のレポートのために Dominion ICX BMD を受け取った。 この問題は当時も改善されず、丸4年が経過した現在でも改善されていないようだ。 ハルダーマン博士がデモンストレーションのために法廷で使用した機械は、現在選挙で使用されている構成でフルトン郡選挙局から提供されたものである。

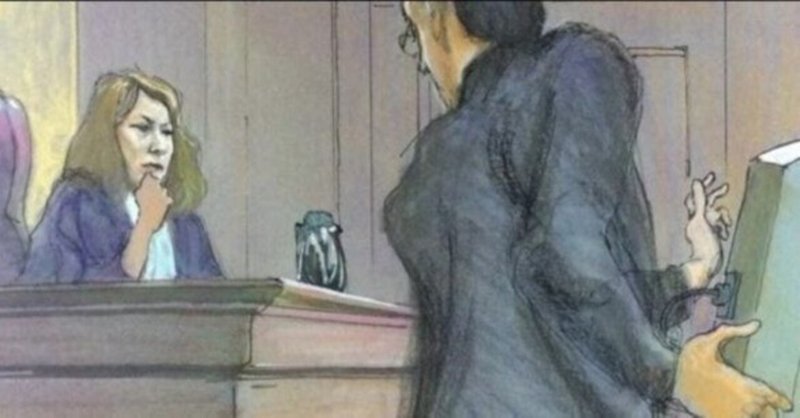

This was just one of many vulnerabilities that were demonstrated in Judge Amy Totenberg’s federal courtroom.

これは、エイミー・トーテンバーグ判事の連邦法廷で証明された多くの脆弱性の 1 つにすぎない。

The Smart Card Hacks For Just $30

わずか 30 ドルでスマート カードをハッキングできる

The Dominion ICX BMD has several variations of cards that are used to allow different functions. Among them, technicians have a specific card. Poll-workers have a specific card. And voters, after they check-in, are given a “one time use” card to vote.

Dominion ICX BMD には、さまざまな機能を実現するために使用されるカードのバリエーションがいくつかある。 その中で、技術者は特定のカードを持っている。 世論調査員は特定のカードを持っている。 そして、有権者にはチェックイン後、投票用の「1 回限りの」カードが与えられる。

Next, Dr. Halderman demonstrated a vulnerability using a counterfeit poll-worker card. For this ‘hack’, Dr. Halderman purchased some smart cards online for about $10 each. There are no restrictions from purchasing these cards online, as he noted. He then utilized a USB smart card reader for $20 on Amazon and was able to use that to create a counterfeit poll-worker card for the Dominion ICX BMD.

次に、ハルダーマン博士は、偽造の投票所職員カードを使用した脆弱性を実証した。 この「ハッキング」のために、ハルダーマン博士はオンラインで 1 枚あたり約 10 ドルのスマート カードを購入した。 同氏が指摘したように、これらのカードをオンラインで購入することに制限はない。 その後、Amazon で 20 ドルで販売されている USB スマート カード リーダーを利用し、それを使用して Dominion ICX BMD 用の偽造の投票所職員カードを作成することができた。

Dr. Halderman then created a voter card by utilizing his software and the same equipment mentioned above. This voter card differed from the ones issued at a polling location in that it can be used an infinite number of times and in any location countywide for the same election. Typically, a voter card issued to a voter by a poll worker is a one-time use card.

次に、ハルダーマン博士は、ソフトウェアと上記と同じ機器を利用して投票者カードを作成した。 この有権者カードは、同じ選挙に対して郡内のどの場所でも無制限に使用できるという点で、投票所で発行されるものとは異なる。 通常、投票所職員によって有権者に発行される有権者カードは 1 回限りの使用カードである。

The third type of card that Dr. Halderman was able to make was more significant. This card is called a technician card and it can be utilized to install malware. Dr. Halderman testified:

ハルダーマン博士が作成できた 3 番目のタイプのカードは、より重要なものだった。 このカードはテクニシャン カードと呼ばれ、マルウェアのインストールに利用される可能性がある。 ハルダーマン博士は次のように証言した。

“So a technician card is the third kind of Smart card for the ICX BMDs. A technician card is sort of like a master key. It unlocks a technician menu from which service workers at the county or Dominion personnel perform functions like loading the ballot designs before an election or performing software updates.”

「つまり、技術者カードは、ICX BMD の 3 番目の種類のスマート カードです。 技術者カードはマスターキーのようなものです。 これにより、郡のサービスワーカーやドミニオン職員が選挙前に投票用紙のデザインをロードしたり、ソフトウェアのアップデートを実行したりする機能を実行するための技術者メニューのロックが解除されます。」

He then inserted the technician card into the Dominion ICX BMD and bypassed the pin prompt that appeared. Then a prompt on-screen appeared and said that the menu is unavailable while the poll is open. His counterfeit technician card was able to bypass that safeguard as well.

次に、技術者カードを Dominion ICX BMD に挿入し、表示される PIN プロンプトをバイパスした。 その後、画面上にプロンプトが表示され、投票が開かれている間はメニューが利用できないことが示された。 彼の偽造技術者カードはその安全装置も回避することができた。

With this access, Dr. Halderman was able to back out of the application that runs during the election and access the Android desktop. He then gained Super User access, once again, but this time with a simple Smart card he created using items purchased online for about $30 and “without access to any secret information.” This would be undetectable as inserting a card into the Dominion ICX BMD is a required function by the voter when they use the machine.

このアクセスによって、ハルダーマン博士は選挙中に実行されるアプリケーションからバックアウトし、アンドロイドのデスクトップにアクセスすることができた。 その後、彼は再びスーパー・ユーザー・アクセスを得たが、今度はオンラインで約30ドルで購入したものを使って、「秘密情報にアクセスすることなく」簡単なスマート・カードを作成した。 Dominion ICX BMDにカードを挿入することは、有権者がマシンを使用する際に必要な機能であるため、これは検出されないだろう。

Counsel then asked him:

そこで弁護士は彼にこう尋ねた。

“Can automated commands be used to cause the machine to print ballots that do not reflect the voter’s intentions?”

「自動コマンドを使用して、有権者の意図を反映しない投票用紙を機械に印刷させることはできますか?」

“Yes, they can.”

「はい、できます。」

“Did you need any nonpublic information to make the technician card?”

「技術者カードを作成するために非公開情報が必要でしたか?」

“Remarkably, no,” he responded.

「驚くべきことに、そうではありません」と彼は答えた。

It gets worse. Much worse.

もっと悪くなる。 もっと悪い。

Part 2 of this series to follow.

このシリーズは後編に続く。

During the testimony of Dr. Halderman, attorney David Oles was not permitted to ask any questions of Dr. Halderman. Oles represents co-plaintiff Ricardo Davis of VoterGA.org. Yesterday, The Gateway Pundit reported that Oles was able to get proffers submitted to the court regarding Dr. Halderman and Dr. Philip Stark’s testimonies.

ハルダーマン博士の証言中、デイビッド・オールズ弁護士はハルダーマン博士に質問することを許されなかった。 オレス氏は、VoterGA.org の共同原告リカルド・デイビスの代理人を務めています。 昨日、ゲートウェイ・パンディットは、オールズがハルダーマン博士とフィリップ・スターク博士の証言に関して裁判所に提案書を提出させることができたと報じた。

The trial this explosive testimony and live demonstration originated from is currently underway in the Northern District of Georgia in Judge Amy Totenberg’s court.

この爆発的な証言と生のデモの発端となった裁判は現在、ジョージア州北部地区のエイミー・トーテンバーグ判事の法廷で進行中である。

英語学習と世界のニュースを!

自分が関心があることを多くの人にもシェアすることで、より広く世の中を動きを知っていただきたいと思い、執筆しております。もし、よろしければ、サポートお願いします!サポートしていただいたものは、より記事の質を上げるために使わせていただきますm(__)m