推しの布教〜Microsoft Defender For Business〜

この記事は「Corp-engr 情シスSlack(コーポレートエンジニア x 情シス)#1」の5日目担当となります。

はじめに

どうも新米情シスのなっちです。

情シスとしてのキャリアは 多分きっとおそらくMaybe 4年目

余談ですが、某大手PC会社セミナーにご縁もありMDBについて登壇させていただきました。担当いわく、緊張している様子はなくちゃんと人の言葉を喋れていたとのことでした。本当に良かった。余談は置いといて本題に行きます。

先日Microsoft Defender for Businessを導入しました。

実際使ってみて「これめっちゃいいじゃん!」となっているので推していきます~!

また今回は個人の検証環境&WindowsOSからお送りする予定です

おすすめの方

MDBを検討中の方

MDBって何ができるん?と思っている方

Microsoft Defender for Businessとは?

Microsoft Defender for Businessは、2022年に中小企業向けにリリースされたエンドポイント保護ソリューションです。

元々はMicrosoft Defender for Endpoint(以下MDE)として提供されていたものが、中小企業向けに最適化された形で提供されています。

一般的にはEndpoint Detection and Response(以下EDR)製品として知られていますが、他にも脆弱性の管理、WEBフィルタ等エンドポイントのトータルな保護を提供しています。

堅苦しいことは置いといて、使えばわかる超便利&機能が多く楽しいです。

■ライセンス

ユーザーライセンス/サーバーライセンス

■使用できるプラン

Microsoft Defender for Business(スタンドアロン)

Microsoft Defender for Business servers

Microsoft365 Business Premium

MDBの推しポイント

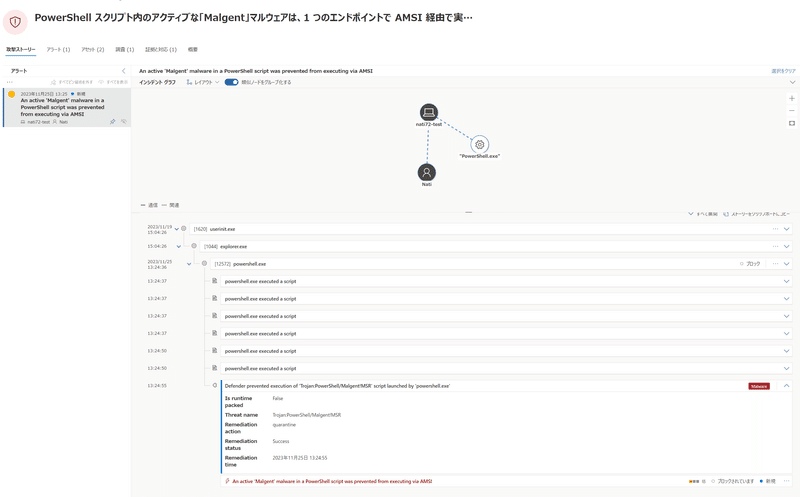

推しポイント①:アラートの5W1Hの把握が容易

アラートが発生した際にその詳細情報を素早く把握することができる"つよつよ"な特徴があります。

具体的には、アラートが起きた経緯(経路・実行プロセス)を攻撃ストーリーとして可視化してくれます。

複数台影響を受けた場合は、インシデントグラフを通じて全体像を素早く把握することができます。求めてたのはこれです。うまく利用するととりあえず初期化が激減します。

推しポイント②:ワンクリックでMDB以外の通信遮断が可能

アラートが発生した場合、一つのクリックでMDB以外の通信を遮断できます。 MDB以外です。つよつよ有能です。

多くの会社では、アラートが発生した場合とりあえずネットワークから遮断する。という流れが多いと思います。この行為はネットワーク経由で他のデバイスに感染が防げますが、遮断と同時にマルウェアの挙動を追うことが難しくなります。

しかしMDBでは、ネットワークを遮断しつつも、MDBとの通信を継続する「デバイスを分離」と呼ばれる機能があります。

これにより、セキュリティ対策を施しながらも、マルウェアの挙動や影響範囲を確認し続けることができます。通信の切断と同時に、MDBとの連携が維持されるため、的確な対応や追跡が可能となります。

1.MDBコンソール←デバイス画面

2.分離後の画面

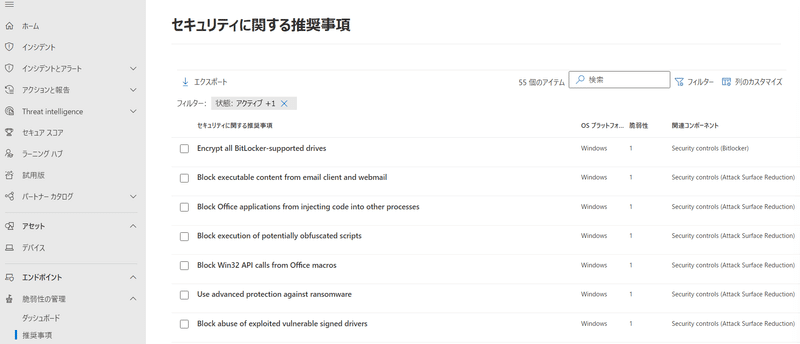

推しポイント③:効果的な脆弱性管理

Windows端末にインストールされたソフトやプログラムの脆弱性に関するスコアが表示され、これによりどの脆弱性が優先的に対処すべきかが一目で理解できます。

スコアに基づいて対策の優先順位を設定し、リスクを効果的に軽減することができます。

これにより、効率的で迅速な脆弱性対応が可能となり、組織のセキュリティ向上が望めると思います。

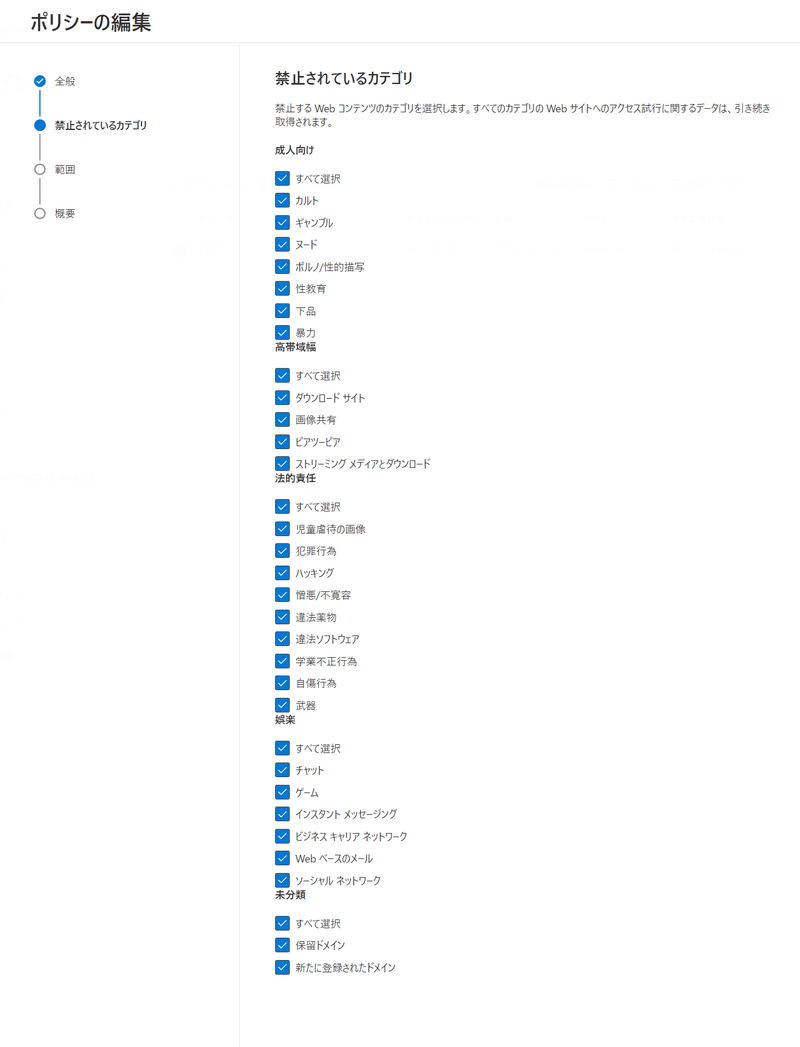

推しポイント④:WEBフィルタリングが可能

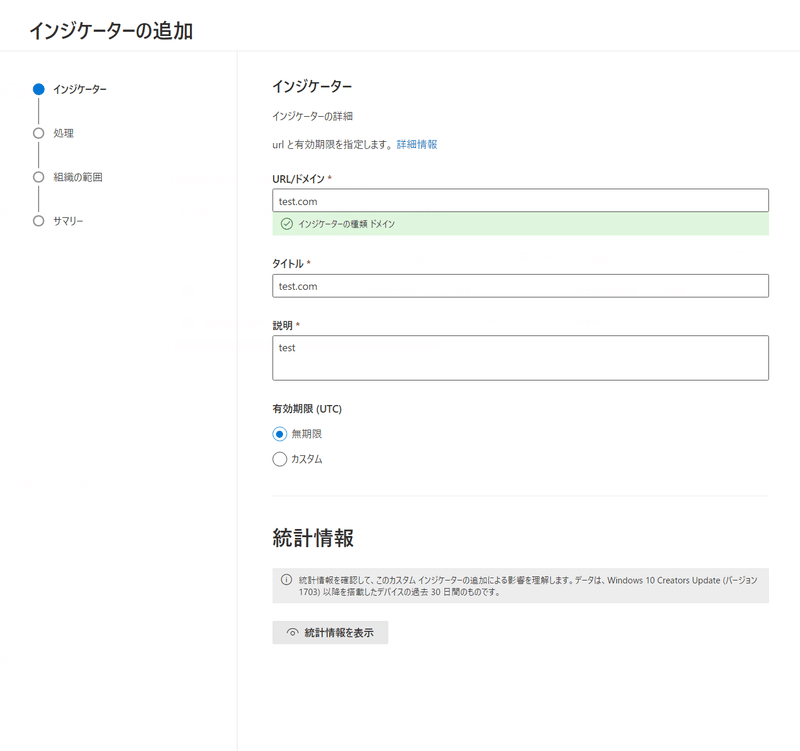

カテゴリでのフィルタリングが可能な機能が備わっています。これにより、閉域網の外でもカテゴリ別にフィルターをかけることができます。また、ドメインやURLに基づいた制限も設定できます。

ただし、一点注意点があります。。MDBではユーザーやグループごとにこれらのフィルタリングオプションを適用することができません。これらの設定を特定のユーザーやグループに対して行うには、P2(プラン2)のライセンスが必要となります。

うまく使うと閉域外でもフィルターの適用ができます。要件によって閉域の出口フィルタリングも不必要になるかもです。

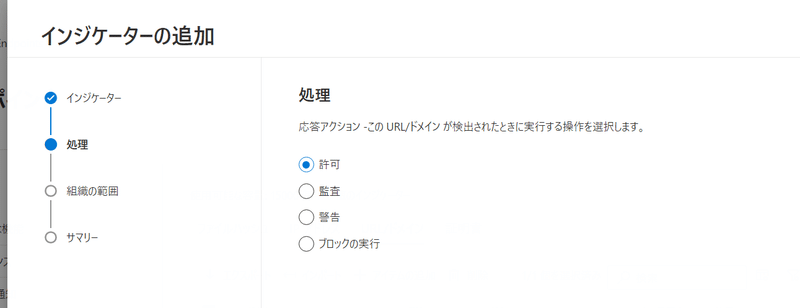

1.カテゴリでの制限画面

2.ドメイン・URL登録画面

余談:MDB導入した場合見直せるところ

インシデントへの対応フロー

アラート→初期化 というフローを採用されている場合は見直しが必須です。MDBにてインシデントへの5W1Hの把握ができるため、誤検知やプロセスが実行される前にブロック等で問題ないと判断されるケースが出てくると思います。「ここまで来たら初期化!」という一定のラインを引き、流入元の対策を含めて対応フローを見直すと幸せになれると思います。

閉域網出口でのWEBフィルター

MDB側でWEBフィルターが可能のため、なんとなく導入しているのであればMDB導入を機に撤廃するほうが良いと考えます。MDBと閉域側のWEBフィルターを混在させるのはコスト的にもったいないです。

また閉域の内外で活動するケースにおいて、閉域の外ではVPNで閉域内にトラフィックを流さないとWEBフィルターが機能しません。

なんとなく導入したものはやめてしまって、閉域の内外で制御できるMDBを使うと幸せになれます。

最後に

MDBの推しポイントを4つ挙げさせていただきました!

まだ検証して1ヶ月ほどですが、この時点でも色々できてコスパが恐ろしいです。使いこなすまでは情報量が多く難しいと思う点があると思いますが、最初は使うポイントを絞ることがいいと思います。

この記事が気に入ったらサポートをしてみませんか?