Microsoft Teams Rooms on Android 向けIntuneコンプライアンス ポリシーと条件つきアクセス

この記事は Microsoft 365 Advent Calendar 2022 に参加しています。

まえがき

Microsoft Teams Rooms on Android を企業内で利用する際に、Intuneでの管理が求められることがあります。Intune でのモバイルデバイスの管理と、Android とはいえ、組み込みデバイスで設計され固められたデバイスとでは、考え方が根本的に違うのですが、それをわかりやすく書いた文書はマイクロソフトの公式文書くらいで、ChatGPTに聞いた時にはそれっぽいフェイク情報を渡されて絶句してしまいます。

おいおい、それはAndroid アプリをモバイルデバイスに展開する場合であって、Teams Rooms ではできないんだよ。でもいまだにはっきり書いた文書がマイクロソフトのドキュメント、というのは事実なのでそれに従って進めてみることにします。

Teams Rooms とは何かはこの辺。

https://www.microsoft.com/ja-jp/microsoft-teams/microsoft-teams-rooms

Teams Rooms on Android とは何かはこの辺。

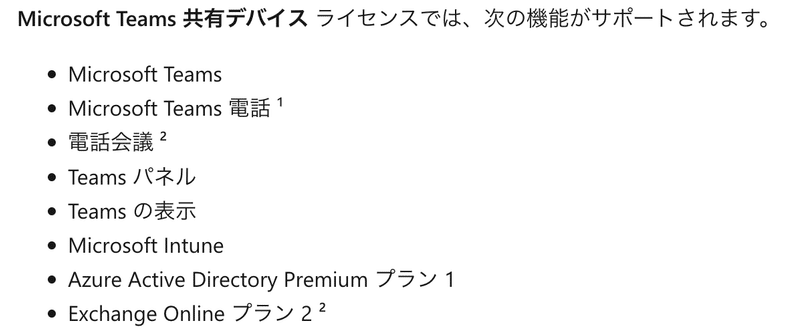

必要なライセンス

マイクロソフトのドキュメントを参照しながら、コンプライアンスポリシーでのベストプラクティスを探ります。

なお、Microsoft Teams Rooms Pro ライセンスには Intune および Azure Active Directory Premium プラン 1 が含まれるため、Intune を利用した Teams Rooms で必要なライセンスはBasic ではなく、が現実解になります。

また、Neat Frame (Teams Displays)のホットデスクモードや Neat Pad(Teams Panels)で利用されるMicrosoft Teams 共有デバイス ライセンスにも同様にIntune および Azure Active Directory Premium プラン 1 が含まれます。

企業内でのAndroid セキュリティの考え方

Neat デバイスは Microsoft Teams Rooms on Android、Microsoft Teams Panels, Microsoft Teams Displaysに分類され、電話機をはじめとして企業向けの組み込みデバイスとしてのAndroid を利用しています。

マイクロソフトに限らず、多くの組み込みデバイスが Android で構成されています。そのため、広く一般に使われているスマートフォンやタブレットの Android とは違い、組み込み機器としての Android の考え方は下記の Android セキュリティの記載の通り、別に扱う必要があります。

Microsoft Teams Android デバイスは、一般的な Android デバイスとして扱うべきではありません。 Teams Android デバイスは、Teams とそれぞれのユース ケースで使用できるように設計された専用アプライアンスです。

IntuneがMicrosoft Teams Rooms on Android に必要な理由

Microsoft Teams Rooms は多要素認証をオフにし、ユーザ名、パスワードでログインさせる必要があります。そのため、条件付きアクセスがキーワードになります。Android デバイスでの Teams 共有デバイス管理の認証のベスト プラクティスに記載された7つの方法のうち、5つがMicrosoft Endpoint Manager、すなわち Intune による操作となります。

リソース アカウントを使用し、パスワードの有効期限を制限する

条件付きアクセス ポリシーを確認する

共有デバイスに多要素認証を使用しない

名前付き場所で場所ベースのアクセスを使用できます

コンプライアンスに準拠しているデバイスのみが会社のリソースにアクセス

サインイン頻度条件から共有デバイスを除外する

デバイスにフィルターを使用する

ちょっと自社のことを書くと、Microsoft Teams Rooms on Android でもあるNeatデバイスで Intune を使ったアクセスの方法は下記記事でもいくつか紹介しました。

コンプライアンスポリシー

今回はもう少し広く、Microsoft Teams Rooms on Android および Microsoft Teams Displays/Teams Panels 向けの「コンプライアンスに準拠しているデバイスのみが会社のリソースにアクセス」を考えます。

まず参考になるのが下記のドキュメントです。サポートされているデバイス コンプライアンス ポリシーのうち、Android でのTeams Roomsが Microsoft Teams Rooms on Android(Neat Barなど)、Teams の電話とディスプレイが Microsoft Teams Displays (Neat Frame など)、Teams パネルが Microsoft Teams Panels (Neat Padなど) に相当します。

サポートされていない機能の多くは、Android 専用デバイスがGoogle Play などの汎用の Android の機能を有していないためであり、サポートしていないことがセキュリティ上のリスクと考える必要はありません。読みにく表に見えるかもしれませんが、Endpoint Manager 側の設定に照らし合わせると理解がしやすくなります。

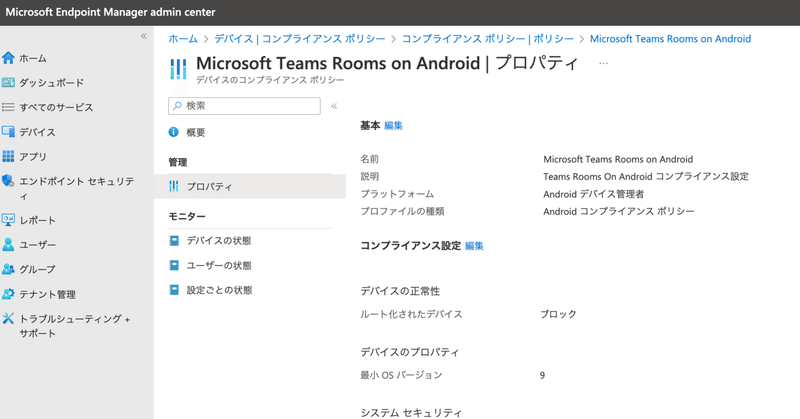

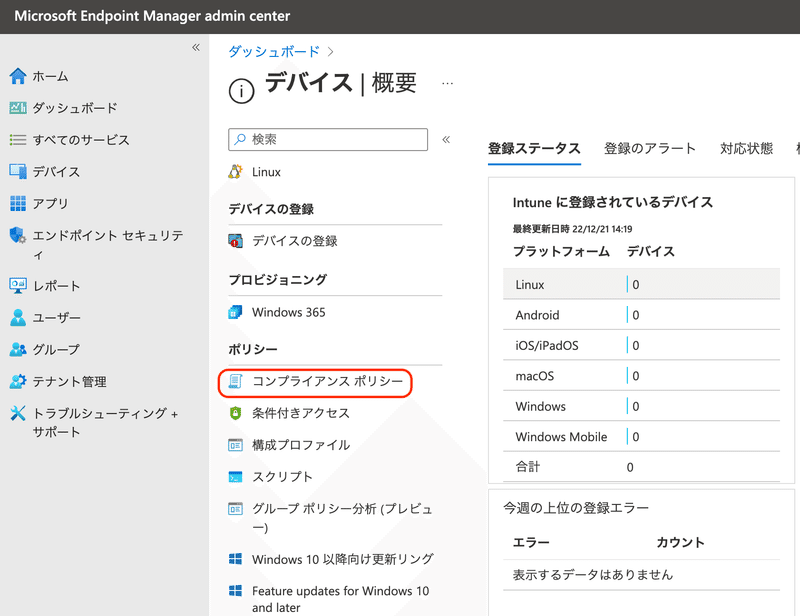

コンプライアンスポリシー作成

実際に、Microsoft Endpoint Manager admin center からコンプライアンスポリシーを作成していきます。シンプルにするために、Microsoft Teams Rooms on Android と Microsoft Teams Panels を対象に考えます。

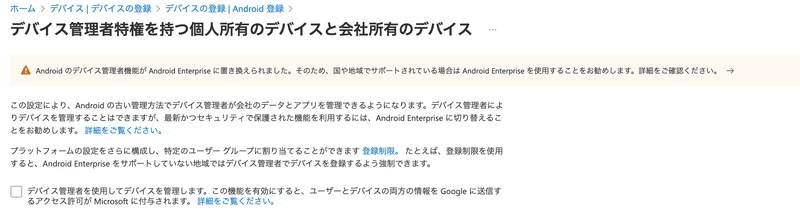

デバイス>Android>Android 登録から「デバイス管理者特権を持つ個人所有のデバイスと会社所有のデバイス」を有効にします。Microsoft Teams Rooms on Android のカテゴリがAndroid デバイス管理者であることによる必要な設定です。

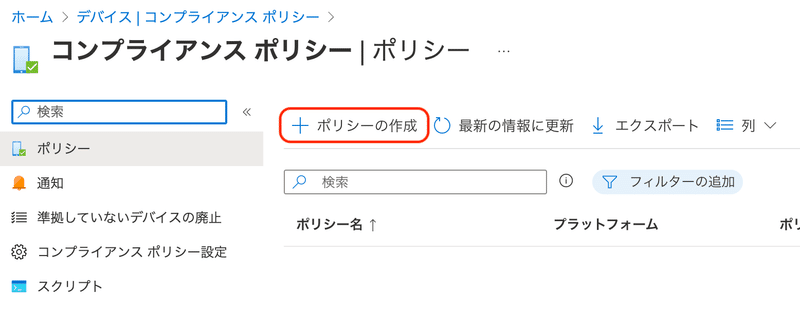

デバイス>ポリシー>コンプライアンスポリシーをクリックします。

ポリシーの作成をクリックします。

Android デバイス管理者を選択します。スマートフォンやタブレットの Android では Android Enterprise が主流ですが、 Teams デバイス専用機の場合、Android デバイス管理者が引き続き必須となっています。

わかりやすい名前をつけます。

ここからが、サポート表を利用して埋めていく形になります。表の左側の大項目をクリックすると設定が出ますので、サポート、非サポートに従い埋めます。「非サポート」時の選択項目が文脈によるので注意が必要です。サポート表の表現を上、該当設定項目を下に記述し解説します。

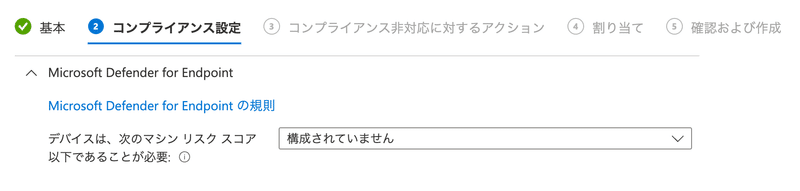

デバイスがコンピューターのリスク スコアの下に存在することを要求する非サポート

デバイスは次のマシンリスクスコア以下であることが必要:構成されていません

デバイス管理者が管理するデバイス : 必須 (Teams Android デバイス管理では、デバイス管理者を有効にする必要があります。)

デバイス管理者によって管理されているデバイス: 構成されていません

"Android デバイス管理者"カテゴリをブロックするかどうかの設定です。これをブロックにするとMicrosoft Teams Rooms on Android のアクセスが止まります。

ルート化されたデバイスサポート:サポート

ルート化されたデバイス:ブロック

デバイスの不必要な管理権限がアクセス可能なルート化されたデバイスをブロックする設定です。通常の Microsoft Teams Rooms on Android はオフになっているはずですが、開発用のもの、悪意のあるデバイスはオンになっている可能性があります。

デバイスがデバイスの脅威レベル以下である必要がある: 非サポート

デバイスは、デバイス脅威レベル以下であることが必要:構成されていません

Intune と連携して動作する Mobile Threat Defense (MTD) ベンダーからのデータを利用しますが、Microsoft Teams Rooms on Android ではそもそもアプリケーションをインストールする、利用者によって悪意のある操作をすることが考えられないため非サポート項目になります。

Google Play プロテクト:非サポート(Google Play は Teams Android デバイスにインストールされていません

Google Play サービスが構成されています:構成されていません

最新のセキュリティプロバイダー:構成されていません

アプリの脅威のスキャン:構成されていません

SafetyNet デバイスの構成証明:構成されていません

Google Play 自体が Microsoft Teams Rooms on Android にインストールされておらず、Google Play 関連の項目は非サポートとなります。

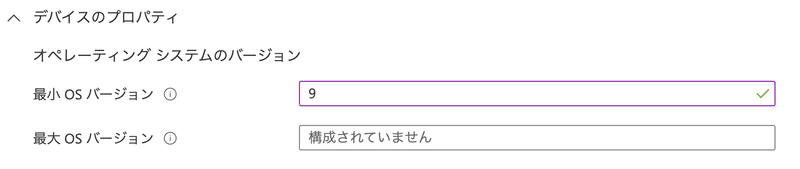

オペレーティング システムのバージョン (最小、最大)サポート

最小OSバージョン:9

最大OSバージョン:構成されていません

Teamsデバイスの Android バージョンは下記の表から確認できます。Teams パネルおよびタッチコンソールが9であること、今後 Android OSのバージョンアップがあり得ることから最小を9、最大を構成なしにします

デバイス上のデータ ストレージの暗号化が必要です: サポート

デバイス上のデータ ストレージの暗号化が必要です:必要

多くの場合、Microsoft Teams Rooms on Android のストレージは暗号化されていますが、コンプライアンスポリシー上で暗号化として見えるかどうかはソフトウェアのバージョンにも依存します。

不明なソースからアプリをブロックする:非サポート(Teams 管理者のみがアプリまたは OEM ツールをインストールする)

提供不明のアプリをブロックする:構成されていません

アプリのインストールという行為そのものが Microsoft Teams Rooms on Android では実施されないため、サポート外となっています。

アプリ ランタイムの整合性をポータル サイトする:サポート

ポータル サイト アプリのランタイム整合性:必要

Intune を利用したデバイス登録に必要となるポータルサイトアプリの整合性を署名ファイルなどを使って実施します。

デバイスで USB デバッグをブロックする:サポート

デバイスでの USB デバッグをブロックする:ブロック

Android OS に対してのUSB デバッグをオンにしたデバイスをブロックします。開発ツールを使った悪意のあるデバイスの接続を拒否します。

最低限のセキュリティ パッチ レベル: 構成されていません

制限アプリ:非サポート

制限アプリ:構成されていません

セキュリティパッチレベル、アプリの制限を実施しますが、Teams Rooms on Android では考慮不要です。セキュリティパッチについては、デバイスのOSに組み込まれて提供されます。

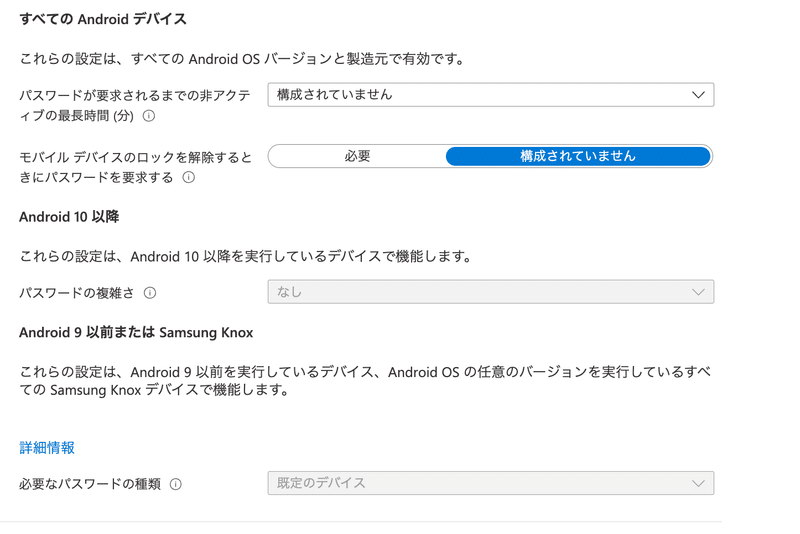

すべての Android 以下の設定は、スマートフォン、タブレット向け設定のためすべて非サポートになっています。デフォルトのままで構成します。

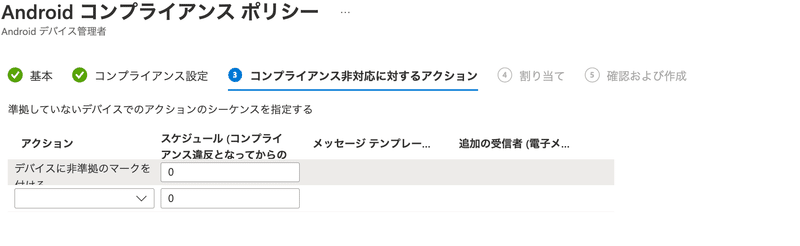

準拠していないデバイスに対してのアクションを設定します。

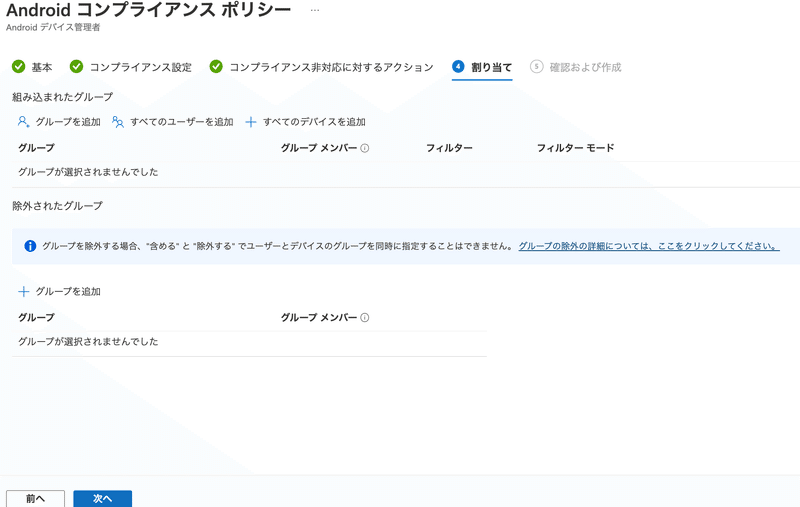

ユーザーおよびグループを設定します。Microsoft Teams Rooms のリソースアカウントに命名規則を適用し動的グループを作って割り当てることを推奨します。

動的グループの例

Neat のデバイスを使って mtr.pod1@example.com の形式のUPNのデバイスでログインしました。「準拠している」でデバイスの状態に表示されます。このやり方であれば、ベンダー名、デバイス名を指定しないので、広く一般のMicrosoft Teams Rooms on Android を利用いただけます。

限定的にポリシーを適用する場合のケースは下記もご参照ください。

次の項目では、「準拠していないデバイス」をアクセスさせないため、条件付きアクセスを設定します。

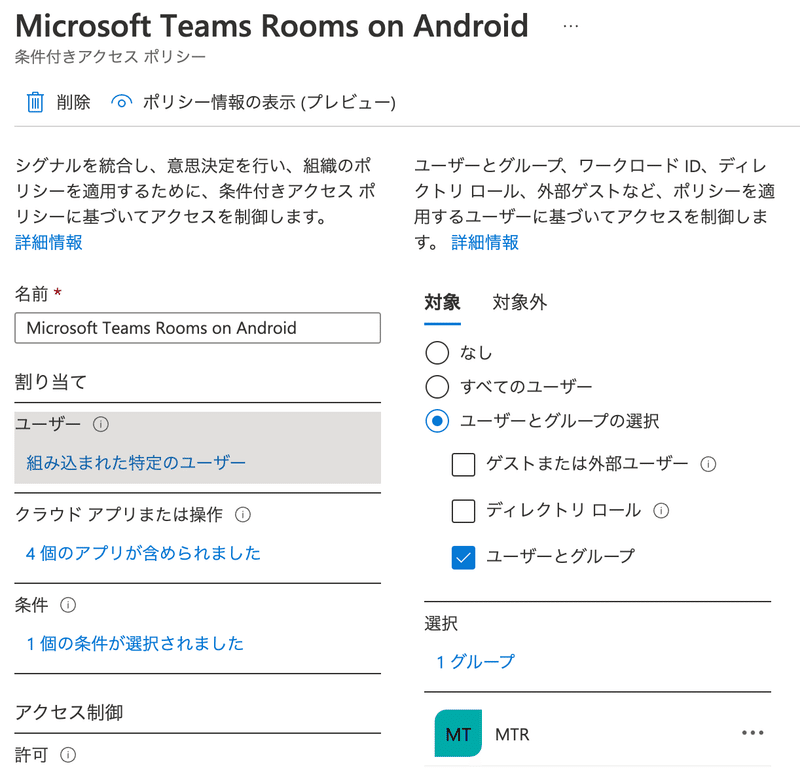

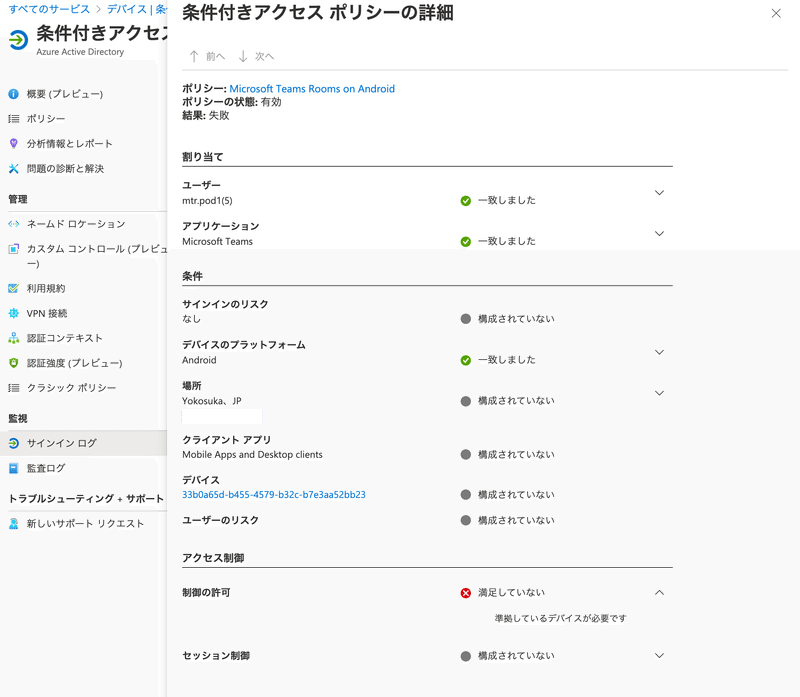

条件付きアクセス制御

コンプライアンスポリシーで準拠したデバイスだけをサインインできるようにします。

Microsoft Teams Rooms on Android で利用できる条件は下記にあります。

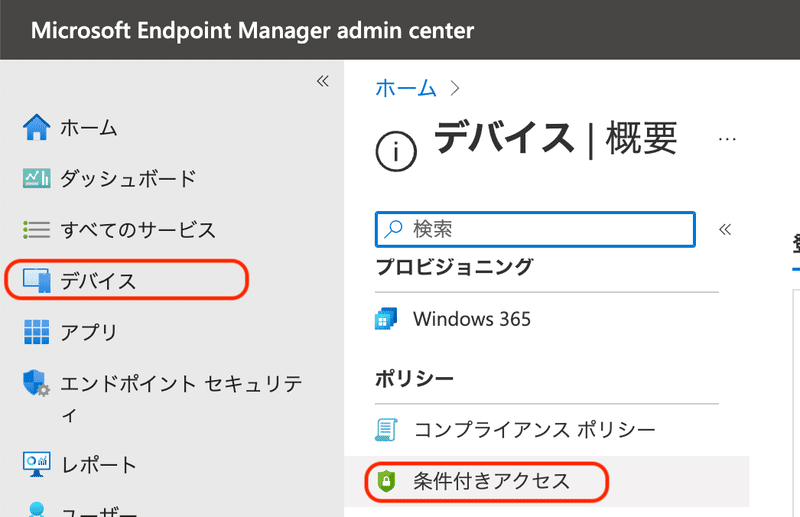

デバイス>ポリシー>条件付きアクセスをクリックします。

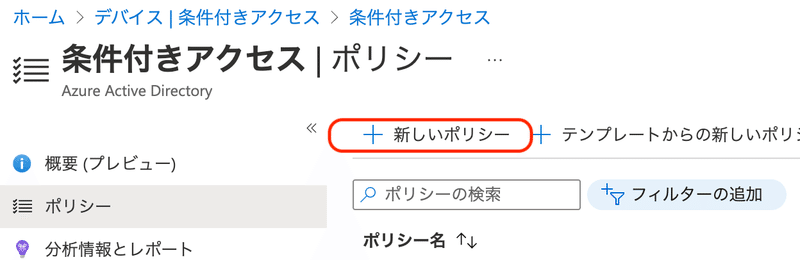

新しいポリシーをクリックします。

わかりやすい名前をつけます。

割り当て

ユーザー ID またはワークロード ID:サポート

Microsoft Teams Rooms on Androidのグループを割り当てます。命名規則による動的グループで管理すると追加などで楽になります。

クラウド アプリまたはアクション

Teams Android デバイスは、Office 365 Exchange Online、Office 365 SharePoint Online、Microsoft Teams の 3 つのクラウド アプリにアクセスする必要があります

これに加え、Microsoft Whiteboard を追加すると良いでしょう。Teams Display の場合、OneDrive など他アプリへのアクセスも必要です。

ただし、Microsoft Teams Rooms on Android デバイスが他リソースにアクセスすることは考えにくいのですべてのクラウドアプリでも問題がないと考えます。

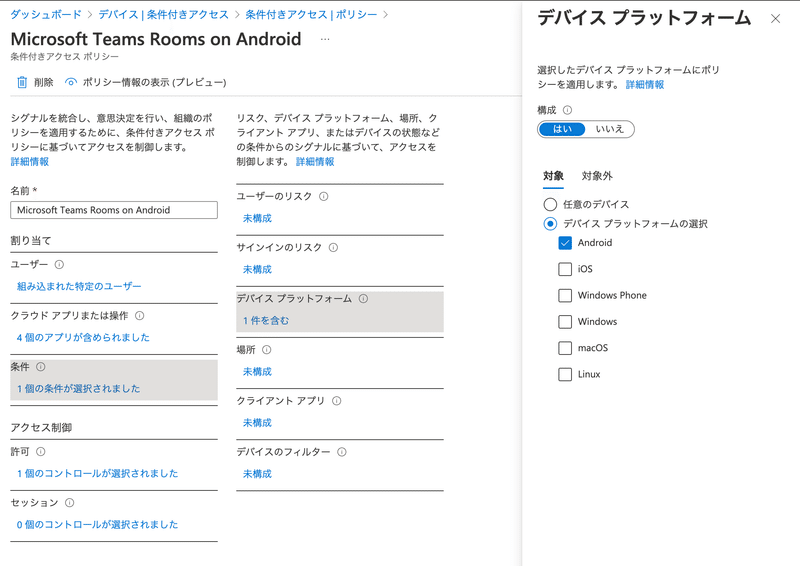

条件

デバイス プラットフォーム: サポート

ここでは単純にAndroid を対象としました。そのほか場所などが有益な条件になります。

アクセス制御

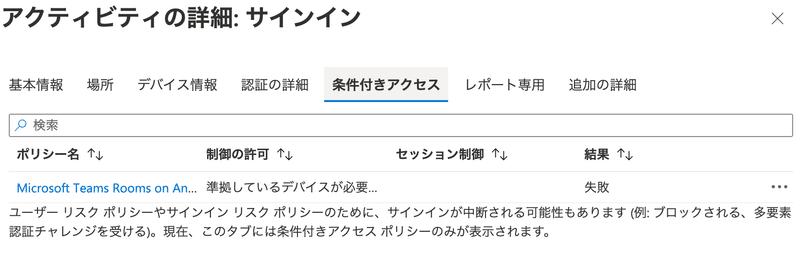

デバイスを準拠としてマークする必要がある: サポート

コンプライアンスポリシーに準拠していることを条件にします。

ポリシーを有効化します。

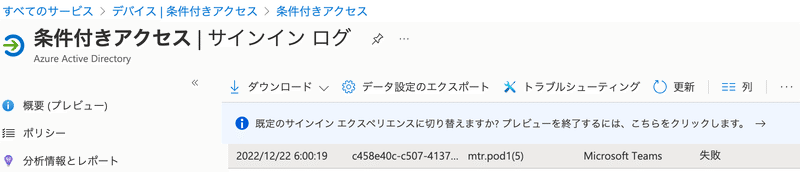

デバイスからサインインさせ、サインインログなどで確認します。意図的にコンプライアンスポリシーを変更するなどして、条件付きアクセスが動作していることを確認します。

Intune での登録ができましたが、ワイプやリモートロックなど、多くの制御はIntune から実施できません。Microsoft Teams Rooms on Android でのIntune はあくまでもデバイスの認証のためのプロセス(つまり条件付きアクセス)になります。再起動やデバイスの管理はMicrosoft Teams 管理センターの役割となります。

トラブルシューティング

Teams Android デバイスの条件付きアクセス関連の問題を修正する

あとがき

画面キャプチャ多めで読む人のことを考えていないメモ書きになってしまいました。

Microsoft Teams Rooms on Android とIntune についての疑問点がありましたら、コメントをお願いします!

この記事が気に入ったらサポートをしてみませんか?