Jamf Account に Azure AD で SSO する

はじめに

Jamf Account が IdP による SSO に対応しました。これを設定することで Jamf ID ではなく IdP の認証情報を使って Jamf Account にログインすることが可能になります。

SAML 2.0 ではなく OpenID Connect(OIDC)による構築となるため、Jamf Pro の SSO とは少し手順が異なるのでまとめます。今回は Azure AD で設定を行いました。Jamf Account 側の設定は汎用的なので、他の IdP でも共通しています。

なお、Okta での構築手順は Jamf の YouTube に動画があがっているので、こちらが参考になります。

なお、スクリーンショットは全て日本語で撮影しています。デフォルトの表示言語は英語ですが、プロファイル > 言語 から日本語を選択可能です。

ドメインの検証

Jamf Account へログインする

https://account.jamf.com/login

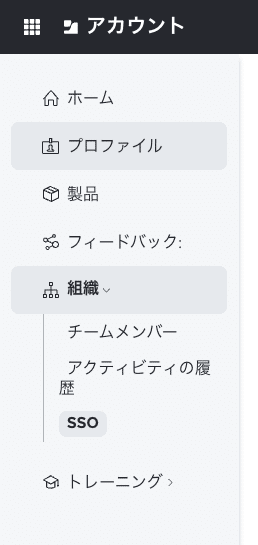

Jamf Account へ Administrator 権限を持つ Jamf ID でログインします。サイドメニューに「組織」の項目が表示されていれば Administrator 権限があります。表示されていない場合は権限のあるアカウントへ切り替えるか、不明な場合は success@jamf.com に連絡してください。

ドメインの所有権を確認する

IdP との接続を行う前に、まずはドメインの検証を行い、Jamf Account への SSO に利用するメールアドレスの所有権を確認する必要があります。

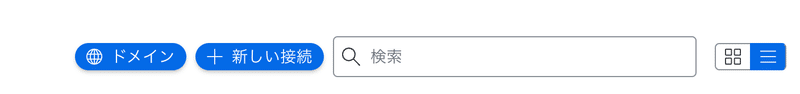

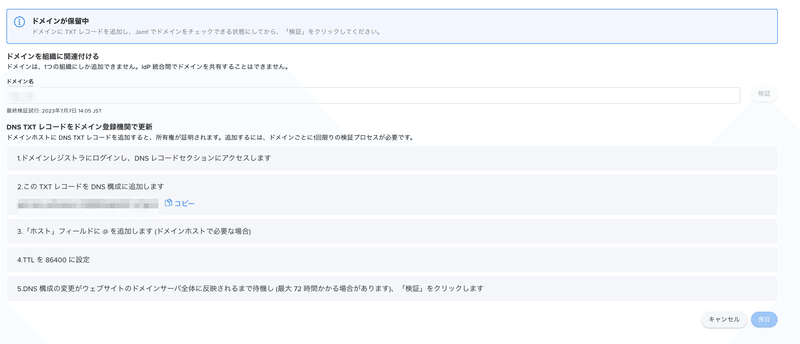

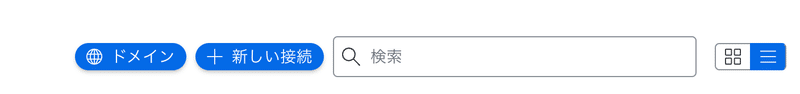

組織 > SSO を開き、右上の「ドメイン」を開き、「ドメインを追加」へ進みます。

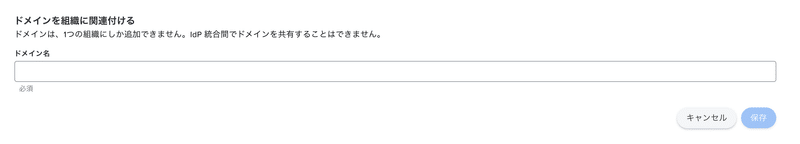

「ドメイン名」に自組織で利用しているメールアドレスのドメインを入力し、「次へ」へ進みます。

TXT レコードが発行されるのでコピーし、表示されている手順に沿って自組織の DNS サーバーへ追加します。追加・設定方法が不明な場合は自組織のネットワーク管理者へお問い合わせください。

TXT レコードの追加が反映されるまで待ち、ドメイン名の「検証」ボタンを押します。ステータスが「承認済み」になればドメインの検証完了です。

※ 自組織内にドメインが複数存在する場合は、ドメインの検証も複数のドメインで行う必要があります。

Azure AD の設定

OIDC アプリケーションを作成する

Azure Portal へアプリケーション管理者のロールを持つ、または PIM でロールを有効化したアカウントでログインし、Azure Active Directory > アプリの登録 へ進みます。

名前: 任意の名称。ここでは「Jamf Account」とします。

サポートされるアカウントの種類: ここではシングルテナントにします。

リダイレクトURI: https://jp.auth.jamf.com/login/callback

アプリケーションが登録できたら「アプリケーション ID」をコピーし、メモしておきます。

クライアントシークレットを発行する

管理 > 証明書とシークレット > 新しいクライアントシークレット からクライアントシークレットを発行します。ここは一般的な手順となるためここでは割愛しますが、learn.microsoft.com に手順があるので参照してください。

発行した「クライアントシークレット」をコピーし、メモしておきます。(パブリックな場所では共有しないでください)

API のアクセス許可 / トークン構成

規定では Microsoft Graph API へのアクセスに管理者の同意が必要となるため、管理 > API のアクセス許可 から User.Read に対し管理者の同意を付与します。

また、ログイン時にメールアドレスが要求されるため、管理 > トークン構成 から email を追加しておきます。

SSO の接続設定

Jamf Account に戻り、組織 > SSO から「新しい接続」を開きます。

接続名:任意の名称を入力します。ここでは「Azure AD」とします。

ホストされる地域:必ず自組織の地域を選択します。ここでは「日本」とします。(作成後に変更はできません)

発行者のURL: https://sts.windows.net/{tenantid}/

クライアントID: Azure AD で作成したアプリケーション ID

クライアントシークレット: Azure AD で作成したアプリケーションで発行したクライアントシークレット

関連するドメイン: 先ほど検証したドメインにチェックを付けます

アプリケーション: Jamf Account が選択されています

ここまで入力が完了したら「保存」を押します。

SSO 設定が保存され、ステータスが「有効」になることを確認します。

一度ログアウトすると、ログイン画面に「Continue with {your company} IDP」というボタンが表示され、Azure AD の認証情報でログインできるようになります。

おわりに

これで Jamf Account のログインも IdP の認証情報を利用することができ、MFA などの IdP 側のセキュリティポリシーも適用できるようになりました。

注意点としては IdP 側で行えるのは認証のみで、認可については Jamf Account 側で行う必要があるので、Administrator 権限の付与は手動で行う必要があります。

こちらは実際に構築しながら調査・検証した内容のメモを元に書いているため内容に間違いや、もっとよい方法があるかもしれません。その際はお手数ですが Twitter や、各種コミュニティ Slack などでご指摘ください。

また、以下は定型文ですが、組織における Apple デバイスの管理・運用に課題を感じている方は、業務委託(副業)として構築のお手伝いや、1時間単位からのアドバイザーも請け負っておりますので、お気軽にご相談ください。

この記事が気に入ったらサポートをしてみませんか?