2019-09-10 Security Online Day 2019

2019/09/10 に開催された Security Online Day 2019 のイベントレポートです。

●イベント概要

サイバーセキュリティは、企業において経営課題として広く認識されるようになりました。

セキュリティリスクへの備えは、すべての企業に課せられた責務であり、DX(デジタル・トランスフォーメーション)時代の事業成長にとって不可欠な投資として捉えていく必要があります。

しかし、サイバー脅威は絶え間なく変化し、巧妙化が進んでいます。多くの企業が懸命に対策を進めているにも関わらず、標的型攻撃による情報流出、金銭的被害などインシデントが後を絶ちません。完璧なセキュリティ対策や技術が存在しないなか、セキュリティ責任者は"不確かなセキュリティリスク"をコントロールしていくという、難しいかじ取りが必要となっています。

本年度の年次カンファレンス『Security Online Day 2019』では、「DX時代のセキュリティマネジメント~不確かなセキュリティリスクをいかにコントロールすべきか~」と題して、アナリストや法曹界、専門家、先進ユーザー企業などを講師にお迎えし、来場者の皆さまに最新のセキュリティ対策に関する情報とアドバイスをご提供していきます。

■産業分野におけるサイバーセキュリティ対策

奥家 敏和さん [経済産業省]

●どういう脅威に直面しているのか

・サプライチェーンを通じた攻撃

納品されたPCがウイルスに感染していた

・アップデートサーバにマルウェア埋め込み

MACアドレス指定で攻撃

・デフォルト設定で稼働させているクラウドサービス

サービサー側を攻撃

・OSSライブラリに悪意のあるコードが仕込まれる

攻撃者がメンテナンスを引き継ぎ

依存ライブラリ側にマルファンクションを組み込み

・制御システムに達する攻撃

IT系システムを越えて、制御系システムを不正操作

-> entry point protectionだけでは止められない

ダメージを最小化

回復を早く

できるだけ抑止

●産業サイバーセキュリティ研究会とWG

・サプライチェーン強化パッケージ

・経営強化パッケージ

・人材育成・活躍促進パッケージ

・ビジネスエコシステム創造パッケージ

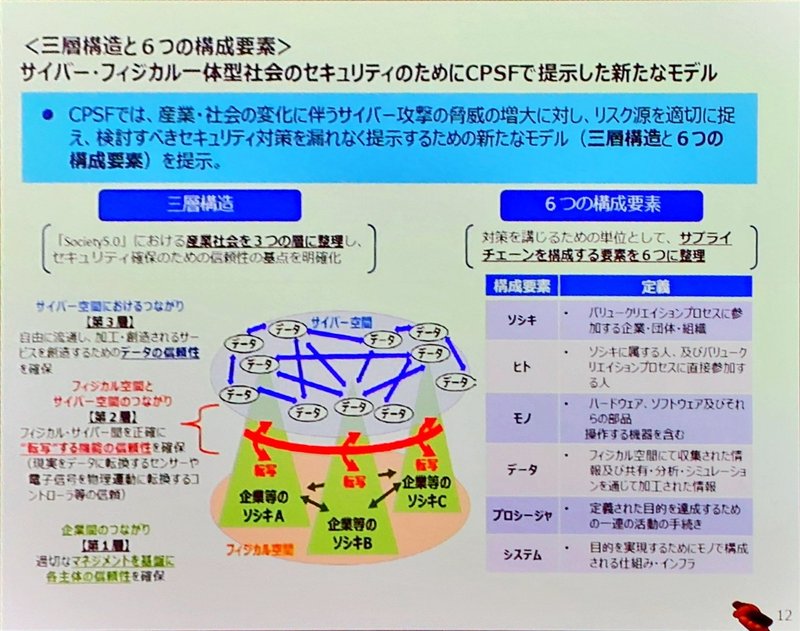

●CPSF サイバー・フィジカル・セキュリティ対策フレームワーク

・Society5.0

サプライチェーンはライナーではない

フィジカルの状態をサイバーに転写して一体化

・三層構造

第一層 企業間のつながり

第二層 フィジカル空間とサイバー空間のつながり

第三層 サイバー空間のつながり

・6つの構成要素

ソシキ、ヒト、モノ、データ、プロシージャ、システム

構成要素ごとにリスクが違う

・世界で共通認識を醸成

パブリックコメントを英語で公開

率先して海外とコミュニケーション

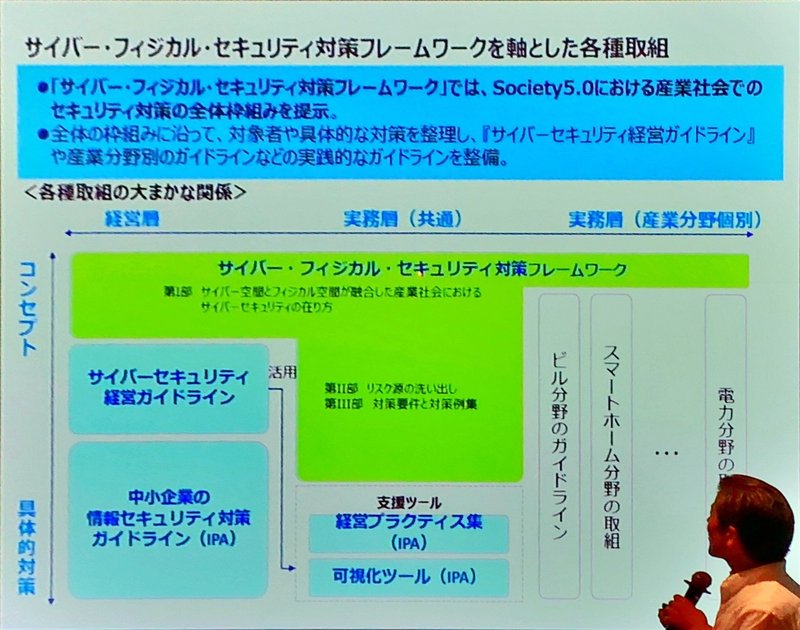

・CPSFに基づく具体化・実装の推進

産業特性、セクター別に活動

オリンピックに向けてビルが先行している

-> セキュリティガイドライン

●企業への展開

・レイヤを分けて対応

経営層

実務層 共通

実務層 産業個別

・経営者にサイバーセキュリティ経営を促す仕組み3STEP

サイバーセキュリティ経営のあり方の明確化

サイバーセキュリティ経営を求める仕組みの構築

市場(投資家)に対するサイバーセキュリティ経営の可視化

・サイバーセキュリティ経営ガイドライン

NISTに合わせてある

・経営者がやらなければならない状況をつくる

法律

コーポレートガバナンス・コード

CGSガイドライン

グループガバナンスシステムガイドライン

今年追加

・サイバーセキュリティ経営ガイドラインVer2.0実践のための

経営プラクティス集

factを集めたら考えることのステップが見えてきた

現場に当ててみるのも選択肢

・可視化ツールは今年度中に策定予定

●中小企業に対するサイバー攻撃の調査・分析結果

・中小企業を踏み台にして、大企業を攻撃していた

・セキュリティ対策宣言「SECURITY ACTION」

・サイバーセキュリティお助け隊

自動車保険的にできないか?

サービスを始めてみてデータを取る

-> 全国8ヶ所で開始中

UTMを置いて常時健康診断するイメージ

●人材育成・活躍促進パッケージ

・全体像

セキュリティ人材活躍モデル

若年層の育成

戦略マネジメント層の育成

・サイバーセキュリティビジネス

コラボレーションプラットフォーム

IPAが開催

ニーズ、シーズを持つ事業者をマッチング

Proven in Japan

情報セキュリティサービス審査登録制度

サイバーセキュリティは全員が自ごととして動かなければ効果がない

■サプライチェーンリスクに備えよ!新たな脅威に対抗する最新ハードウェアセキュリティ

阿部 敬則さん [日本ヒューレット・パッカード]

●HPE

・2015年にHPから分社

・日本ヒューレット・パッカード株式会社

・Data is the New Currency

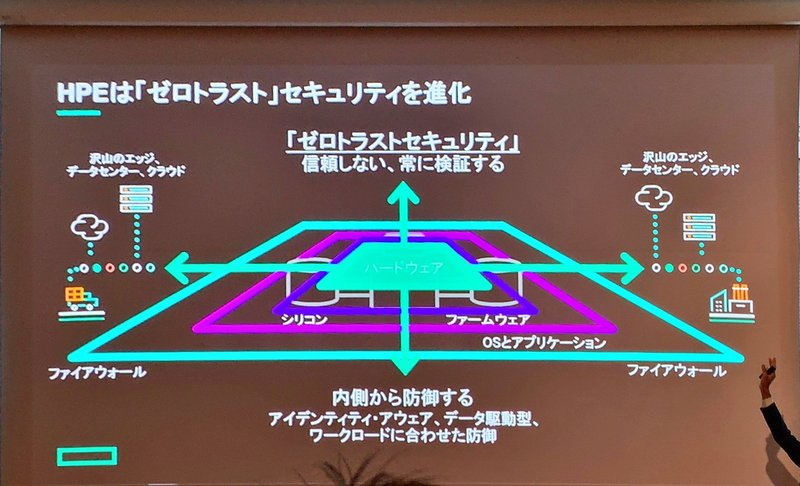

●ゼロトラストセキュリティ

・従来はファイアウォールで外側からの脅威を防ぐ

・最近はファイアウォール内に脆弱性が溢れている

-> 内側から常に検証する

●攻撃者の視点

・狙うなら、対策がされておらず、見つかりにくいもの

-> ファームウェア

・ポイント

コントロール

OS起動前

パフォーマンス

システムボード上のチップ、組み込み装置で実行可能

検知

OS、ソフトからは検出不能

復旧

文鎮化

●重要性

・NIST SP800-147b

BIOS改ざんの危険性

・NIST SP800-193

レジリエンスを強調

保護、検知、復旧

・サイバー犯罪は2021年までに6兆ドルの損害を与える予測

FBIと協力してセキュリティ機能を開発している

PantsDown: 管理チップの脆弱性をつく

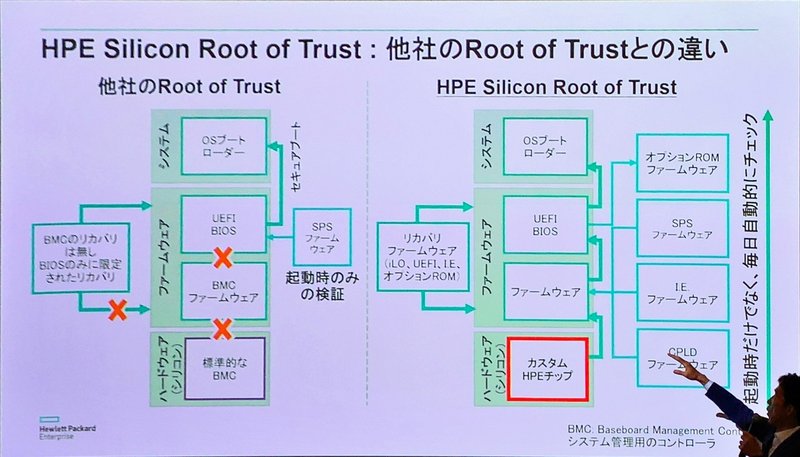

●HPE ProLiant Gen10サーバー

・iLO Integrated Lights-Out

Silicon Root of Trust

起動の起点、起動中も定期的にチェック

BIOSのファームウェアもチェック

ランサムウェア攻撃も影響を受けなかった

・デモ

オンデマンド、最短日次で定期スキャン

OSは起動したままバックグラウンドで実施

ファームウェアの改ざんを検知して、自動復旧

この間もOSは起動したまま

●Gen10サーバーの新機能

・One-button セキュア消去

サーバを初期化して捨てるのもやることは多い

NIST SP 800-88, Revision1に準拠

・HPE Smart Array Secure Encryption

ストレージの前にあるRAIDコントローラで暗号化

暗号化キーの管理は他社製品にも対応

・セキュリティダッシュボード

推奨の参照と設定を一覧化

・ファームウェアダウングレードポリシー

システムボード交換しなければダウングレードできない

デフォルトでは許可

・サーバー構成ロック

設定時に各アイテムのデジタルフィンガープリントを生成

起動時に変更がないかチェック

サーバを移動するときに利用

・実機デモ: 拠点A->Bに移動

拠点Aで、サーバー構成ロック

マルウェアを仕込んだSSDに入れ替え

拠点Bで、電源を入れたら

アラートが上がる

電源が入ってなくても、蓋が開いたことを検知(オプション)

iLOのログで推奨されるアクションも表示される

ハードウェア、ファームウェアへのセキュリティ対策に追加投資が必要ない

■脆弱性からシステムを守るために~すぐにはじめられる脆弱性とパッチの管理~

鈴木 浩一さん [フェス]

●フェス

・セゾン情報の子会社 -> ID Group

・事業内容

システムマネジメント

ヘルプデスク

ITILコンサル&トレーニング

●サイバーセキュリティーと脆弱性の現状

・第1段階 脆弱性をついて潜入

・第2段階 実際の攻撃

・悪用された脆弱性の99.9%が

CVE公開から1年以上経過したもの

・OSのシェア

windows以外も結構ある

windows 87.5%

Mac 9.74%

・ブラウザのシェア

IE以外が多数

Chrome 66.9%

Firefox 9.3%

IE 8.2%

Edge 5.0%

●目指すべき姿

・脆弱性の管理、対応に必要なプロセスのお手本を活用

NIST「パッチおよび脆弱性管理プログラム」

・NIST SP800-40 脆弱性管理

システムインベントリ作成

脆弱性、修正措置、脅威の監視

優先順位付け

データベース化

修正措置の検証

修正措置の導入

管理者への情報の配布

修正措置の検証

修正措置のトレーニング

●脆弱性パッチ管理の課題

・インベントリの管理

・脆弱性情報収集

・パッチ配布、状況確認

・継続的な運用

●課題解決のポイント

・適切な情報把握

・情シス担当の負荷低減

・現場任せでは遅れる

・継続的な運用のしくみ

●解決策

・from NIST

たとえ小規模な組織であっても、何らかの

自動化されたパッチ適用ツールに移行すべき

・必要な機能

インベントリ自動収集

脆弱性情報自動収集

パッチ配布状況の可視化

パッチ配布のスケジュール/自動配布

適切なパッチ配布対象の管理

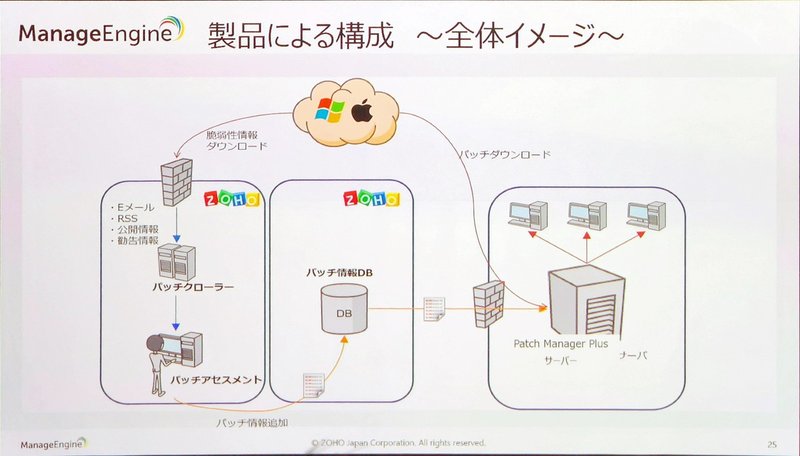

●Patch Manager Plus

・特徴

Windows, Mac, Linux のパッチ

アプリのパッチ

クラウド、オンプレから選択可能

・運用イメージ

パッチ情報のダウンロード

パッチ適用テスト

スケジュール/随時でパッチ適用

■Fintech時代のセキュリティ対策

岩本 俊二さん [ジャパンネット銀行]

●ジャパンネット銀行

・日本初のインターネット専業銀行

・ヤフーの連結子会社

・規模

口座数 420万

ピーク取引量 22万/h

社員数 360

CSIRT体制 12名

・2000/10の開業当初から

データセンター、営業店ネットワーク、ATMを保有していない

クラウド利用、API連携も自然な流れ

・収益の70%が決済ビジネス

●Fintech

・構成要素

利用環境/基盤

スマホ

クラウド

技術要素

ブロックチェーン

データ解析

API

●金融機関の悩み

・従来型の開発体制では、開発推進が難しい

・セキュリティ評価ができない

・どうマネタイズするか?

●Fintechを推進する組織の再編

・フェーズ1 情報収集

・フェーズ2 IT活用WG

・フェーズ3 金融サービス創造コミッティ

技術論だけやっていても収益は上がらない

どうお客様に見せていくか

IT主体 -> 全社へ

・システム戦略委員会

既存組織体

ここだけでは新しい施策が生まれない

金融サービス創造コミッティ

興味のあるメンバーを集めて一緒に考える

●APIの公開

・歴史

2013年で外部公開を意識

2017年に外部公開

・参照系APIの意義

スクレイピング

画面変更でアグリゲーション事業者に影響

Web API

変更コストが低い

・更新系APIのねらい

提携先、連携先を広げる

セキュリティと利便性のバランスを見ながら

・参照系を増やしても儲からない

更新系と合わせて検討が必要

●APIの構成

・認証

OAuth2.0

・認可

Authorization Code Grant

PKCE

・有効期限、利用可能回数

アクセス、リフレッシュトークン

認可コード

・連携先の評価

FISC API接続チェックリスト

・セキュリティは一気通貫で確認が必要

ブラウザ・スマホ

Fintech事業者

金融機関

●クラウド利用

・OAシステム

マルチAZで災害対策

・対外接続系

ベアメタルでクラウド移行

・顧客接点系

PaaSで接点を拡充

●セキュリティ

・クラウドでも整理すべき項目は変わらない

・RASISができないこともある

・SOCレポートも活用

SOC1, SOC2, SOC3

ISMSは中が見れない

・FedRAMPも参照

・規定整備

FISC有識者会議の結果をベースに自社の解釈

●データ解析

・良いUX

お客様の要求をマシンインタフェースで満たす

チャットbot、有人bot、コールバック予約、ビジュアルIVRなど

・自社だけでは実現できない

連携先/委託先と一緒にセキュリティを考慮

●トランザクションレンディング

・商流データで融資を審査

非対面、決算書なし

・バズワードだが、やっていることは地味

●なりすまし検知

・機械学習モデルを構築してみたが、精度が上がらなかった

●データ解析のセキュリティ

・AIエンジンや機械学習モデルへの攻撃も出てくるはず

データのノイズで誤判定など

・データ解析の留意点

レピュテーションリスクも考慮

●CIFSのレスポンス劣化

・早い回線を引いたがWAN経由だと遅かった

-> S3に置いて、panzuraでLAN内にキャッシュ

・Fintechを考えるときも、セキュリティを考えるときも、結局は「人」

・セキュリティは一気通貫で確認

■未来を見据えたサイバーセキュリティ戦略―ゼロトラスト思考・エンドポイント強化・運用最適化―

中島 卓さん [マクニカネットワークス]

●マクニカネットワーク

・2004〜

・半導体のマクニカから分社

・セキュリティ研究センター

日本で起きた攻撃を調査/研究

日本に特化している中ではトップクラス

●IT環境の変革によるセキュリティ対策の変化

・要素

クラウドが核

従量課金制でコストダウン、DX

ビジネススピード、BCP対策

・マルチクラウドが80%の企業で採用されている

●on-premise -> cloud first -> cloud default

・資産は社内にあるとは限らない

・社外と積極的に連携

-> 境界の再定義とセキュリティの見直しが必要

●これまでのセキュリティ対策

・社外: 信用しない

・社内: 信頼する

-> セキュリティ = 境界防御

●ゼロトラストセキュリティ

・2014年 Google BeyondCorpホワイトペーパー

ローカルアクセス、リモートアクセスを区別しない

特権を排除

・情報資産データが中心

・すべてのトラフィック、ビヘイビアに対策

ワークロード、ネットワーク、デバイス、ヒト

-> 膨大になるので自動化、可視化が必要

●未来のセキュリティ戦略のポイント

・デバイスエンドポイント

・認証

・クラウド・セキュリティ

●求められるエンドポイントセキュリティ要件

・アンチウイルスの仕組み

ファイルシステムとメモリの行き来をモニタリング

-> メモリに常駐

ファイルレス攻撃が61%

・侵入後の攻撃者の活動

windowsコマンド実行が半数以上

マニュアルでコマンド実行

tasklist

ver

ipconfig

・感染から気づくまでの日数: 498日

外部からの指摘で気づく

・NIST サイバーセキュリティフレームワーク

リスクアセスメント

特定

振る舞いを見て検知

防御

検知

コミュニケーションが必要

対応

復旧

-> 組織・戦略が必要

●セキュリティ対応組織

・CISO

シーソが中心になって周りを取りまとめる

・外部調整役

・内部調整役

・専門的技術者

-> セキュリティの完全アウトソースは不可能

●CrowdStrike

・単一エージェントでセキュリティ対策のライフサイクルをカバー

特定、防御、検知、対応、復旧

・日次で1.5兆のイベントを処理

・クラウドネイティブ

企業をまたいでIOCやIOAを共有

・脅威ハンティング

機械的に判断 + エキスパートが攻撃の可能性を判断

・軽量なシングルエージェント

エンドポイントなので負荷低減が大切

アンチウイルス、EDR、USB管理 など

■東京オリンピック対策できていますか?出勤難対策やAWS活用のセキュリティ対策を解説

大元 隆志さん [伊藤忠テクノソリューションズ]

●数字で見る東京オリンピック

・東京都の人口 1400万人

・東京オリンピックの観客数 780万人

●オリンピック交通網影響度

・電車の混雑度予測が広がっている

種目によっては 5倍なども

・車の渋滞はよりひどくなる

●オリンピック準備局からのお願い

・step1: 自社の影響範囲チェック

事業所や取引先が混雑エリアになっていないか?

・step2: 取り組み可能な対策の洗い出し

休暇取得

時差出勤、フレックスタイム

テレワークなど

・step3: 施行的な実施

CTCでもテレワークを試したみたが

現状だとパンクすることがわかった

●台風15号通過後の出勤

・スマホで運転の再開がわかる

・一斉に出勤で行列に

-> 働き方改革進んでますか?

●テレワークの導入

・アメリカ 85%

・イギリス 38%

・ドイツ 21%

・日本 13%

●ロンドンオリンピックでのテレワーク実施効果

・通勤混雑対策でテレワークを導入

・副次的にワークライフバランス、従業員満足度の向上

仕事の迅速化

コスト削減

離職率の低下

●テレワークの懸念事項

・クラウドと同じ

・制度の不備

やる気があれば実現できる

・ITの不備

セキュリティ懸念

●社内システムのパラダイムシフト

・〜1980 ホスト導入

・〜1990 クラサバ化

・〜2000 インターネット対応

境界型防御が主流に

・2010〜 クラウド・モバイル対応

常識が通じなくなってきた

●従来型VPN

・利用開始までの期間

申請〜USBドングル到着 2,3weeks

・クライアントアプリの配布

バージョンアップの運用負荷が高い

・ラテラルムーブメント

ネットワーク層で通信許可するので

マルウェアの感染拡大を防げない

●Akamai EAA

・Enterprise Connectorでリバプロ

社内のHTTPS/RDP、IaaS、SaaS

・AD連携

・アプリケーションごとにMFA

・デバイス認証

証明書の配布はMDMで

・セットアップから利用開始まで 2日

●テレワーク中の社員のデバイス保護

・よく聞く課題

proxyのURLフィルター

マルウェア対策

BYOD端末を保護対象とするならどう展開する?

公衆WiFiを利用されたら?

-> DNS設定だけで行けたらどう?

●Akamai ETP

・一日2.2兆のトランザクションデータを解析

・DNSはTCP/IPで最初の通信

危険なサイトの名前解決時点で弾く

アクセス後に検出しても、サイト側に検出されている

EDRだとしても、アクションが必要

●攻撃の流行が変わった

・2012 ロンドンオリンピック

2億のサイバー攻撃

Dos/DDoS

・2016 リオオリンピック

数千万のサイバー攻撃

Botによる攻撃

・最近はAWSへの攻撃が増えてきている

・AWSの設定ミスで、攻撃可能に

-> 責任共有モデルを理解しよう

・脆弱なS3を狙う magecart

-> AWSセキュリティアセスメントサービス

CASBを活用

■事前準備がモノをいうサイバーセキュリティ対策~ネットワークインフラとモニタリング環境の強化を中心に~

小圷 義之さん [キーサイト・テクノロジー]

●CIR サイバーインシデントレスポンス

・準備 > 特定 > 封じ込め > 根絶 > 回復 > 教訓

・準備によって、特定、封じ込めの効果が変わってくる

●サイバーキルチェーン

・偵察 > 武器化 > 配信 > 攻撃 > 拠点確保 > 遠隔操作 > 目的実行

●当てはめると

・準備

偵察>武器化>配信

・特定、封じ込め

配信>攻撃>拠点確保>遠隔操作>目的実行

・根絶、回復、教訓

目的実行

●インターネットトラフィック

・分析が不要

ブラックリストとの通信

・分析が必要

リストに乗っていない全て

●ThreatARMOR

・ファイアウォールに流れる前にブラックリストをブロック

インバウンド、アウトバウンドどちらも

・ブラックリストを自動更新

●ネットワークセキュリティ検証のポイント

・セキュリティツールの特性を見極める

・正常/攻撃トラフィック混在

・多層防御、複合機能のボトルネック検出

●Breaking Point

・ハードとソフトで用意

・攻撃トラフィック、正常トラフィックを生成

・定義を自動更新

●パケットブローカーとLastline Defenderの連携

・Network TAP -> Vision ONE

-RawData-> Lastline Defender for RawData

-NetFlow-> Lastline Defender for NetFlow

-> 解析

・トポロジーとマルウェアの侵入経路を重ねて可視化

●サイバー攻撃に備えた演習

・攻撃ロールと、検出ロールでチーム

・チーム間でポイントを競う

・BreakingPointでトラフィックを生成

・攻撃ロールはデータを抽出したらポイント

・検出ロールは攻撃を検出したらポイント

■Q&Aセッション:DXに向けた事業会社に求められるセキュリティ人材戦略とは

喜多羅 滋夫さん [日清食品ホールディングス]

橘 喜胤さん [楽天ウォレット]

茂岩 祐樹さん [ディー・エヌ・エー]

荒川 大さん [産業横断サイバーセキュリティ人材育成検討会]

モデレーター:原子 拓さん [ラック]

●セキュリティ人材に対する対策と課題は?

・茂岩さん

新卒を入れて育成していくサイクルがうまく行っている

いきなりセキュリティをやらない意見もある

逆もありなのでは?

サイバーセキュリティの分野はここ5,6年で出てきた

ロールモデルが不足している

・喜多羅さん

セキュリティ専門は中途採用1人

自分から情報発信してくるタイプの人だから回っている

小さい組織の中で、全体を見ながら進めていくのは難しい

採用の難しさ

業務理解も必要

・橘さん

グループのリソースを活用

Blockchain Labo

証券、銀行

本体セキュリティ部門から応援

グループ全体でもセキュリティ人材は不足気味

期間限定で貸し出している

英語の壁 TOEIC 800点以上

在職期間

2,3年でどこかに行ってしまう

人材確保の取り組み

HITCON(台湾)でハイアリングブース出展

サイバーセキュリティ特別専門学習プログラムに協力

・荒川さん

リスクマネジメントの発想のない

業務、イノベーションや新規技術導入は

ビジネスではなくアドベンチャー

構築運用とセキュリティは別ですというベンダーと

DXに取り組むのは危険

構築運用レベルでの重要度が認識されればニーズは高まる

安全を認識している業種では高まってきている

●経営者のほとんどがICTに詳しくない。どのように協力を得ましたか?

・橘さん

インシデントから1年で、もう大丈夫と思い込む

CSIRTを立てましょうを提案

形だけできても本当にスタートするかは微妙だった

ちょうど事故が起きかけて動き始めた

-> inputしておいて、問題意識が経営者に芽生えたらきっかけ

●内製化とアウトソースの業務線引きはどうしている?

・茂岩さん

内製化文化があった

振り返ってみると、アウトソースすれば良かったことは多い

めったに発生しない業務は外

量が多くて、短いサイクルでブラッシュアップするなら内製

調整のコストが高い

会社の文化を理解する必要があるものは中

・喜多羅さん

BI, IDMなど肝になるものは内製

キャパシティに波がある、24/7などは外

●セキュリティ人材確保・拡張にはキャリア採用が必要か?

・橘さん

キャリアのピラミッド

セキュリティベンダーのトップ

どこかに特化したトップガン

ユーザー企業のトップ

CISO

・茂岩さん

ディー・エヌ・エーに20年

新卒、ミドル、シニアのバランスが必要

このバランスをとるためにはキャリア採用が必要

多岐にわたるので学習期間を考えると

スペシャリストを連れてくることも必要

●様々な役割があるセキュリティに向いている人物像は?

・荒川さん

管理部門の経験

限られた予算の中でやりくりした経験

●事業にセキュリティを教える、セキュリティに事業を教える

どちらが効率的?

・茂岩さん

これから始めるなら

セキュリティに事業を教える

広げる、精度を上げるなら

事業にセキュリティを教える

・喜多羅さん

バランス感を持てるかどうか

どちらも試してみる

●セキュリティ人材はどうやって集めるのか?

・荒川さん

リクナビからは採れます

ビズリーチからは採れません

広告を出すと、やりたい人が来る

何をやらせたいのかを絞り込むと応募が来る

・橘さん

28年転職していなかった

知らない会社にエージェント経由で入るのはリスクだった

人のつながりで決めた

●社内のセキュリティ人材のキャリアパスは?

・茂岩さん

CISOは一つ。でも技術はできなくなる

副業でパスを広げるのも選択肢

ロールモデルをつくっていかなくては!

・喜多羅さん

昔はIT業界全体的にキャリアパスがなかった

できる人は自分で広げていく

上が新しい領域を作り出していかないといけない

●グローバル展開していると現地スタッフは

あまり言うことを聞いてくれない?

・橘さん

時間を掛けて信頼関係を築いていく

・茂岩さん

face to faceが大切

相手の文化を理解すること

・橘さん

日本に来てもらってしばらく一緒に過ごした

楽天を理解してもらったら関係が良くなった

■感想

去年と比べて

・サイバーセキュリティフレームワークが前提になった

・サイバーキルチェーンも当たり前になった

・ゼロトラストセキュリティを挙げるセッションが増えた

が印象的でした。

CPSFの、つながりを フィジカル / 転写 / サイバー の三層構造に分ける考え方はすごいですね!「フィジカルの組織内にサイバー空間を持っていて、それぞれがフィジカルを通じてつながっている」な、フィジカルから見た視点しかイメージを持っていませんでした。これだと問題を捉えることも難しいですが、「フィジカル / サイバー それぞれのレイヤーでメッシュを形成」、「レイヤの行き来は転写している」と捉えると、独立した複雑ネットワークの問題として考えられそうですね。セキュリティの観点以外にも、価値が生まれる活動を捉えることにも活用できそうでワクワクしました!

登壇者の皆さん、運営の皆さんありがとうございました!

■去年の様子

いつも応援していただいている皆さん支えられています。