AndroidデバイスをIntuneで管理できるようにイチから設定する

会社で貸与しているガラケーをAndroidスマホに変更することにしました。Intune環境があるので、MDMにはIntuneを利用します。

AndroidのIntuneの設定は初めてなので、色々試しながら設定を入れてみました。

検討段階のはなし

GWSでの管理はあきらめた

Intuneで管理すると決める前に色々調べていた段階で、GWSでもAndroidのデバイス管理ができるらしいということを知りました。

基本管理と詳細管理の2パターンがあるらしいのですが、詳細管理については「Business Starter と Business Standard、Essentials、Cloud Identity Free ではご利用いただけません」の記載が。

へーしゃのGWSはBusiness Standardで、使いたい機能が使えないので早々にGWSでの管理は諦めました。

で、EMSのライセンスがあってIntuneは使える状態だったのでIntuneで設定することにしました。

IntuneでAndroidデバイスを管理できるようにする

GooglePlayアカウントを接続する

まずIntuneとGooglePlayアカウントを接続する必要があるので接続します。

アカウントについては

個人の GMail アカウントではなく、必ず Enterprise アカウントを使用または作成してください。 また、マネージド Google Play 接続を設定した担当者が退職したり、チームを異動したりした場合に、簡単に共有または移行できるアカウントを使用することに留意してください。

とのことなので、念のため専用のアカウントを1つGWSで準備しておきます。手順通りに進め、「Googleを起動して今すぐ接続します」をクリックします。

そしたらこんなメッセージが。

再度手順書を見直したら下記の文言がありました。まじですか。

選択したアカウントを G-Suite ドメインと関連付けることはできません。

なぜgmailで管理させるのが意味不明ですが、仕方ないのでgmailでユーザーを新規作成して進めます。要求された入力を完了するとセットアップ状態になりました。

デバイスを登録する

次にデバイス登録の設定を参照し、初期化済みのAndroidデバイスをIntuneに登録します。

デバイスの登録は下記4パターン。

個人所有の仕事用プロファイルデバイス

企業所有の仕事用プロファイルデバイス

専用デバイス

フルマネージドデバイス

へーしゃの場合は1ユーザーにデバイスを1台貸与し、完全に会社側でコントロールするデバイスなので「フルマネージドデバイス」で登録します。

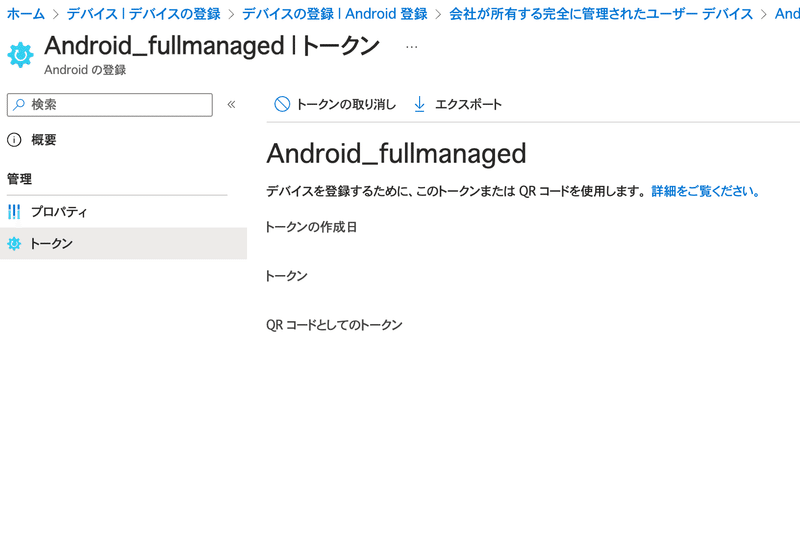

Intuneで「デバイス」>「デバイスの登録」>「Android登録」と進み、「会社が所有する完全に管理されたユーザーデバイス」をクリックします。

「プロファイルの作成」からプロファイルを作成します。ここでは「Android_fullmanaged」としました。作成したプロファイルを開いて「トークン」をクリックするとトークンとQRコードが表示されます。

デバイスのIntuneへの登録方法はいくつかあるようですが、ゼロタッチを利用するには購入のタイミングでリセラーに連携してもらわないといけないので、いちばん簡単そうなQRコードを利用した登録を試します。

Androidデバイスの「ようこそ」画面で「開始」ボタンの下のなどの空白の部分を連打タップするとQRコードリーダーが起動するので、プロファイルのQRコードを読み込みます。

QRコードを読み込むとWi-Fiに接続するように要求されるので接続し、「これは組織が所有するデバイスです」という表示がされるので「次へ」をタップし、あとは案内通りに進めます。

Microsoftアカウントでのログインを要求されたらデバイスを使用するユーザーのアカウントでログインします。設定が済むと、Intuneにデバイスが登録されているのが確認できました。

アプリを配布する

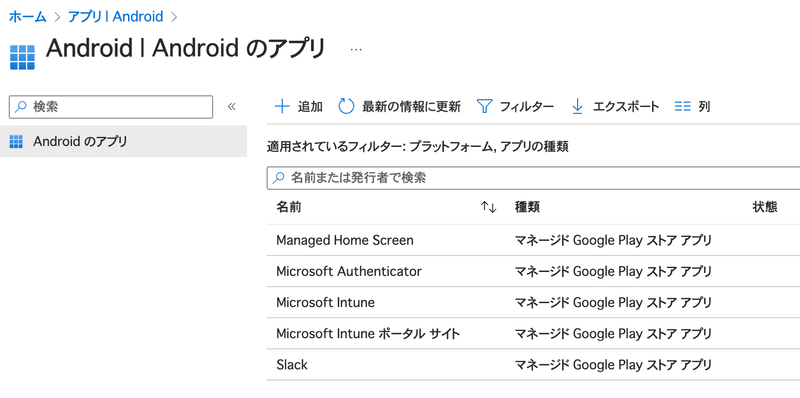

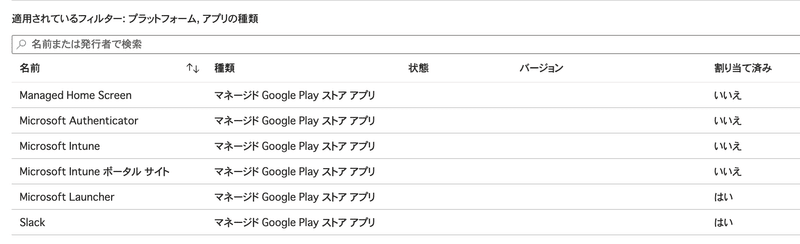

フルマネージドデバイスとして登録ができたので、次はアプリを配布します。「アプリ」>「Android」からAndrodのアプリ一覧を開きます。

「追加」>「マネージド Google Play アプリ」>「選択」とクリックすると、GooglePlayストアが表示されます。

ちょうどSlackアプリが表示されているので試しに追加してみます。Slackをクリックし、遷移先の画面で「選択」をクリックした後左上の「同期」をクリックします。

するとアプリの一覧画面に戻されるので、数秒待って画面をリロードするとアプリが追加されました。

アプリが追加されたらアプリ名をクリックし遷移先で「プロパティ」>「割り当て」>「編集」をクリックします。

割り当ては下記4パターンでそれぞれグループ、ユーザー、デバイス毎に割り当てを行うことができます。

必須

登録済みデバイスで使用可能

登録の有無にかかわらず使用可能

アンインストール

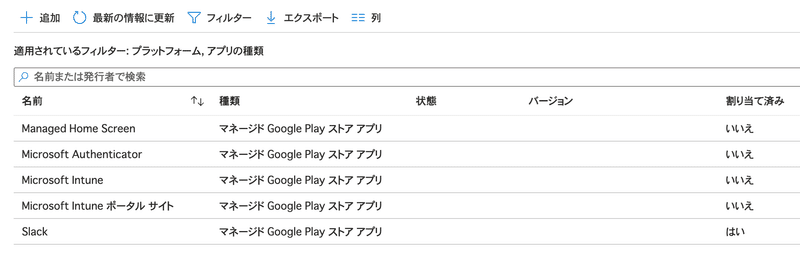

一旦「必須」で「すべてのデバイス」を選択して配布します。

Slackの「割り当て済み」が「はい」になりました。

少し待つとAndroidデバイス側で勝手にアプリのインストールが実行され、Slackのアプリが追加されます。

ポリシーを配布する

次はポリシーを配布してみます。ここまでデバイスグループを作成していませんでしたので、先にデバイスグループを作成します。

先に作成したプロファイル「Android_fullmanaged」で登録したデバイスを全て自動的に同じデバイスグループに追加したいので、動的クエリを下記のように設定したデバイスグループを作成しました。

(device.deviceOSType -eq "AndroidEnterprise") and (device.enrollmentProfileName -eq "Android_fullmanaged")

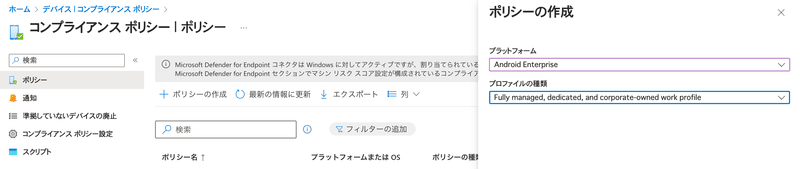

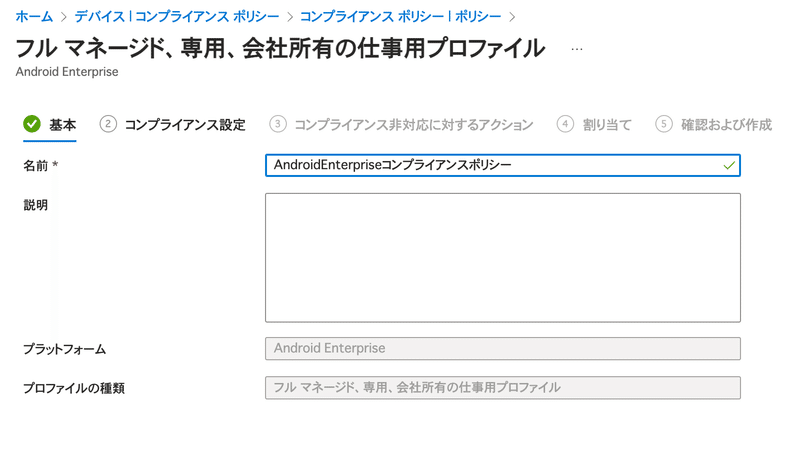

デバイスがグループに入ったことを確認できたらポリシーを作成します。「デバイス」>「コンプライアンス・ポリシー」>「ポリシーの作成」からAndroid用のポリシーを作成します。

プラットフォームは「Android Enterprise」、プロファイルの種類は「Fully managed〜」を選択して「作成」をクリックします。

コンプライアンス設定の画面になるので、任意で設定を行います。各設定値については公式を確認しながら進めます。

割り当て先は先ほど作成したグループを指定します。作成後しばらくするとコンプライアンスが適用され、デバイスが準拠しているかどうかが確認できます。

非準拠だった場合は準拠するように、デバイスの設定もしくはポリシーの設定を適宜変更します。

今回はパスワードのポリシーを決めたのにAndroidデバイスではパスワードを設定していなかったので非準拠になっていましたが、指紋認証を設定して同期をかけると準拠状態になりました。

構成プロファイルを配布する

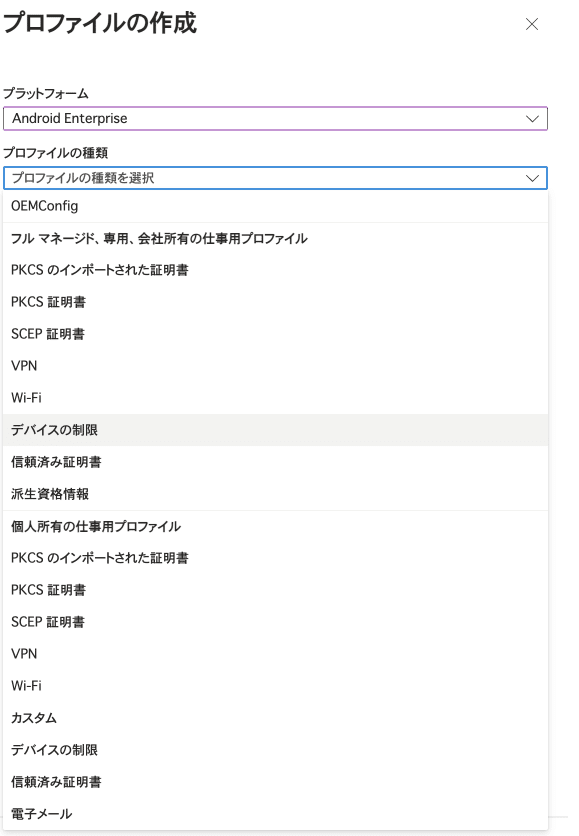

次に構成プロファイルでデバイス制限を設定します。「デバイス」>「構成プロファイル」>「作成」と進み、プロファイルを「Android Enterprise」、プロファイルの種類で「フルマネージド〜」の下の「デバイス制限」を選択します。

構成にはそれっぽい名前をつけて、構成を眺めてみます。カメラやデータローミング、工場出荷状態への設定のリセットも制限できるようです。

いくつか試して、一旦下記で構成してみることにしました。

全般

USBファイルの転送

ブロック

外部メディア

ブロック

システムの更新プログラム

自動

工場出荷時の設定へのリセット

ブロック

デバイスエクスペリエンス

登録プロファイルの種類

フルマネージド

Microsoft Launcher を既定の起動ツールにする

有効にする

ドックのプレゼンス

表示

デバイスのパスワード

必要なパスワードの種類

脆弱な生体認証

電源設定

画面をロックするまでの時間

5分

ユーザーとアカウント

新規ユーザーを追加する

ブロック

ユーザーの削除

ブロック

アカウントの変更

ブロック

アプリケーション

アプリの自動更新

Wi-Fiのみ

設定後、デバイスにプロファイルが降ってきたら一旦再起動を行います。が、Microsoft Launcherを規定にしたのにランチャーが変わらず。

アプリを見るとMicrosoft Launcherが割り当てられてなかったので、割り当てると自動で切り替わりました。

また、試したところでは「ユーザーとアカウント」>「個人用 Google アカウント」>「ブロック」とすると、GoogleDriveアプリが「許可されていません」と表示され利用できませんでした。

リモートロック&ワイプを試してみる

もしものときにリモートロックやワイプができる必要があるので、挙動を確認しておきます。Intuneの対象デバイスの画面から「ワイプ」をクリックしてワイプします。

すると、デバイスが即反応して初期化が開始されました。ワイプ後に改めてこれまでの手順同様にデバイス登録してみて、これまで設定した構成プロファイルなどが問題なく反映されるかをあわせてチェックしておきます。

初期セットアップ終了直後の時点では、アプリケーションランチャーもデフォルトのまま。ホーム画面が表示された後に各種必須アプリのインストールが開始されました。アプリケーションランチャーも少し待ってから切り替わります。

ひとつ気になったのがパスワードの設定。脆弱な生体認証を必須にしたのですが、登録を強制されるわけではありません。Androidの設定を除くとパスワードなしの選択肢はグレーアウトされていたので、一回でも登録したらその後は無効化できないようになってはいるようですが。。。

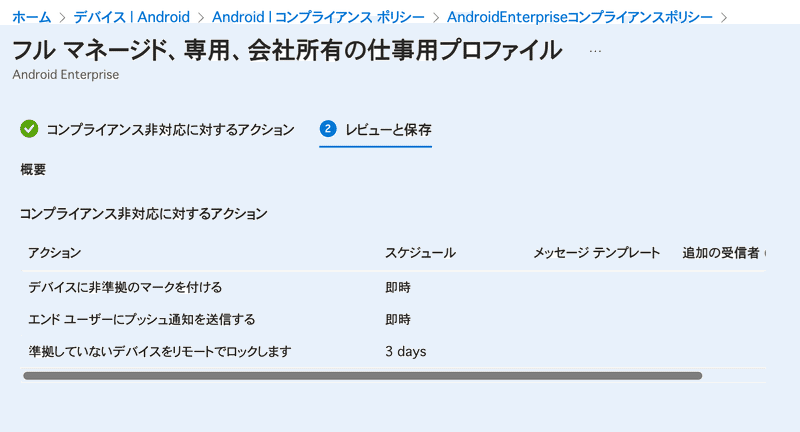

パスワード登録を強制できないようなので、コンプライアンスポリシー側で生体認証必須にし、非準拠の場合は使えないようにできないか試します。

下記の形で非準拠の場合のアクションを追加してみました。非準拠の場合は即プッシュ通知を投げ、3日後にはリモートでロックしてくれるはず。

が、プッシュ通知は来ず。電源を切って一週間放置し、再度電源を入れてみると特にロックなどもかかっておらず普通に使えました。プッシュ通知は届いてました。

公式の説明をよく見てみたら、リモートロックは設定済みのロックをかける機能らしく、そもそもパスワードが設定されていないと駄目でした。緊急時に管理者で別途リモートロックを強制できる機能かと思っていました。

となると、パスワードを設定していないデバイスは、ワイプすることでしか安全を担保できません。

改めてコンプライアンスポリシーの「デバイスを削除するリストに追加する」でスケジュールを3日に設定して展開し直します。

すると、「デバイス」>「コンプライアンスポリシー」>「準拠していないデバイスの廃止」に条件に一致するデバイスが入ってきました。あとは「すべてのデバイスを削除する」を実行すればデバイスを削除できます。

MDEを展開する

ウイルス対策もちゃんとします。社内ではMDEのP2を利用しているため、Microsoft DefenderをAndroidデバイスにも展開します。

マネージドGooglePlayで「Microsoft Defender」で検索して出てきたアプリを取得します。

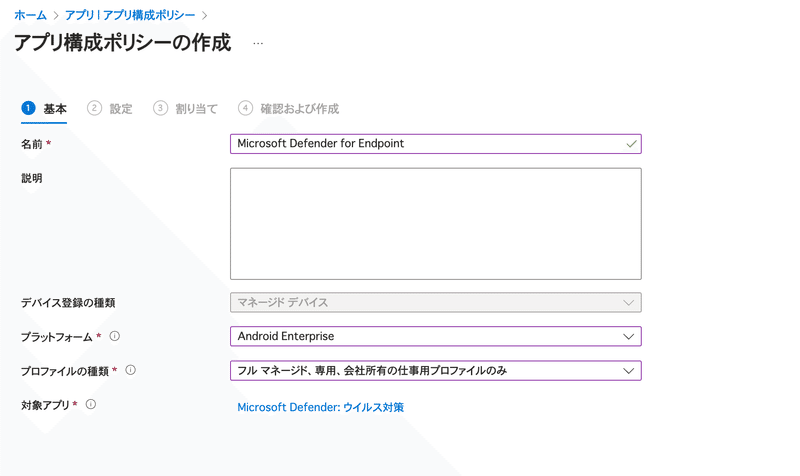

「アプリ」>「アプリ構成ポリシー >」>「追加」>「マネージドデバイス」と進み、アプリ構成ポリシーで下記のように設定します。

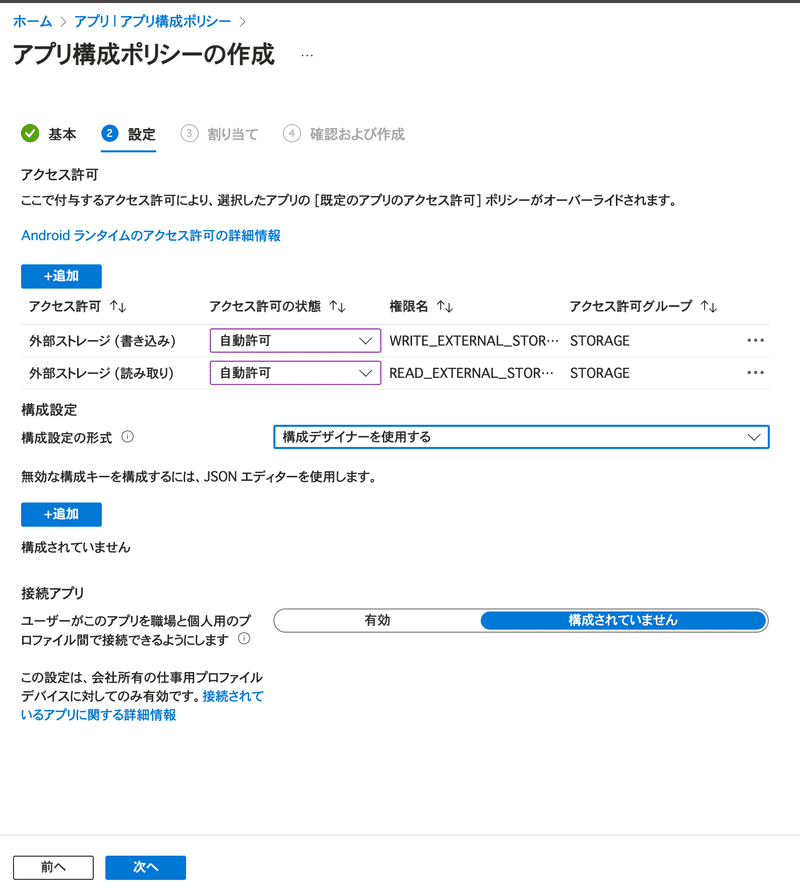

アクセス許可の設定は、Androidアプリでよくある「〇〇にアクセスするのを許可しますか?」のオーバーライドの設定かと思ったので、とりあえず外部ストレージの2項目にチェックを付けておきました。

その他に構成設定もあったのですが、イマイチわからないので後で調整することにして未設定のまま進めます。

あとは適用したいグループを選択して適用します。MDEアプリを必須にしてデバイスに割り当てるのも忘れずに。

少し待つとデバイスにMDEアプリがインストールされるので、起動してMicrosoftアカウントでログインします。色々アクセス許可を求められるので全て許可すると、初期スキャンが走ってデバイスにMDEが常駐するようになります。

また、少し待ってからMicrosoft Defenderの管理画面でデバイスを確認すると、Androidデバイスが入ってきているのが確認できました。

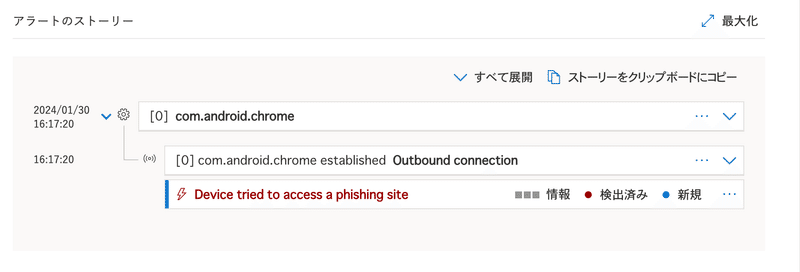

公式を参考にして保護のテストもしてみます。

https://smartscreentestratings2.net にアクセスして、MDEが反応すればOKです。試したところ真っ赤な警告画面が表示され、Microsoft defenderでアラートもちゃんと確認できました。

コンプライアンス違反のデバイスを削除する

前述の通り、コンプライアンス違反のデバイスは「デバイス」>「コンプライアンスポリシー」>「準拠していないデバイスの廃止」に入ってきます。

「すべてのデバイスを削除する」で削除してみます。実行後すぐAndroidデバイスで初期化が開始されました。

しばらくするとデバイス側では「ようこそ」画面が表示され、Intuneからもデバイスが削除され未登録の状態になりました。再登録しなおしてみると、これまでと同じ手順で問題なく再登録できることも確認できました。

とりあえず検証は完了、ただ気になる点もあり

とりあえず最低限の検証できたかと思います。最悪リモートワイプができればなんとかなるので、有事があっても大事にはならないかと。

ただ、いくつか気になる点もあります。

デバイス登録がユーザー頼みになる可能性

ゼロタッチ対応のリセラーでデバイスを手配しないと、デバイスのIntuneへの登録をユーザーに一任しなければなりません。情シスが都度セットアップする会社なら問題にはならないのでしょうが、リモートワーク環境だとそうもいきません。

へーしゃではQRコード読み込みで手順を案内することにしましたが、無視してセットアップして使い始めるとかもあり得ます。この場合リモートワイプもできないので最悪です。

MDEのセットアップをちゃんとできるか

MDEの初回セットアップでいろんなアクセス許可が結構求められるのですが、これもユーザーに任せなければならない点が少し心配です。

都度設定画面を自動的に開いてくれるし、手順書を丁寧に作ってあげれば済む話なのですが、デバイスが変われば手順書の作り直しが発生するのでやりたくない。。。

アプリ構成ポリシーとかを上手くやればアプリのアクセス許可設定をなくせるのかもしれませんが、今のところクリアできていません。

あとは運用しながら調整

その他細かい部分の心配はありますが、あれこれ想像してもしょうがないのでとりあえず運用して、そのなかで問題が起こったりフィードバックを貰ったりして最適化するのが一番かなと思います。

運用して知見が溜まったら追加で色々書こうと思います。

この記事が気に入ったらサポートをしてみませんか?