AWS_VPCの各機能について① #335日目

AWS VPCにある各機能を簡単にメモしていきたいと思います。

分量が多かったので2回に分けてまとめていきます。

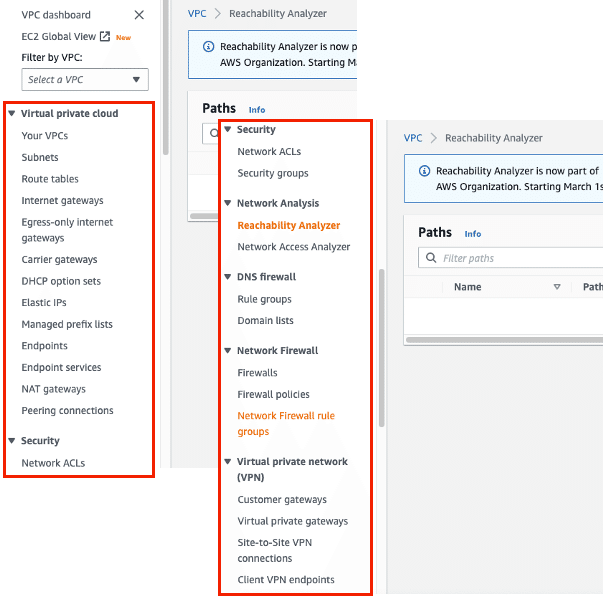

VPCのページにある各項目です↓

そもそもVPCがアーキテクチャの中でどういう位置付けかについては以前の記事をご確認ください↓

それでは1つずつ見ていきます。

Your VPCs

そのままですが、自分で作成したVPCです。何も設定していなくてもデフォルトで1つのVPCがセットされています。

Subnets

サブネット一覧です。こちらもデフォルトで1つのAZに対して1つのサブネットが用意されています。東京リージョンではAZが3つあるので、3つのサブネットが用意されています。北バージニアリージョンはAZが6つあるので、デフォルトのサブネットも6つになっています。

Route tables

どのサブネットがどのインターネットゲートウェイを使うのか、という関連付け (=ルーティング) がされています。ルートテーブルでルーティングされていないと、サブネットはインターネットに接続できず、パブリックサブネットになりません。

Internet gateways

インターネットとVPCの出入り口となる機能を提供しています。VPCに1つ構成されているのが通常です。また、AWS側のマネージドサービスで提供されているため、冗長化などを行わずともダウンタイムはほとんどありません。

Egress-only internet gateways

IPv6専用のインターネットゲートウェイです。IPv6経由のアウトバウンド通信を可能にしつつ、インスタンスがインターネットでIPv6接続を開始するのを防ぎます。つまり、インターネットから直接インスタンスに接続するのを防ぎつつ、インターネット側にはトラフィックを返すことができるという形です。NATゲートウェイのような役割です。

Carrier gateways

AWS Wavelengthという5G専用のゾーンに作られたVPC内のリソースと通信するためのゲートウェイです。既存のAZは5G専用では無いので、5Gを用いたアプリケーションを作成した場合はWavelengthに設置することがあります。この時、Wavelength内のVPCと通信するためにこのゲートウェイを使います。

DHCP option sets

DHCPは名前解決(DNS)をVPC内で行うための設定です。ドメインやドメイン名の情報をやり取りしたり、グローバルIPアドレスとプライベートIPアドレスのやり取りをしてくれたりします。デフォルトで1つ構成されるようになっています。

Elastic IPs

固定のパブリックIPアドレス (IPv4) をEC2等のインスタンスに設定できるサービスです。サブネットを使ってインスタンスを立ち上げるだけでもIPアドレスは付与されますが、その時は動的なアドレスになっており、インスタンスを再起動するとIPアドレスが変更されてしまいます。そのため、IPアドレスを固定したい場合はこのサービスを使います。

Managed prefix lists

IPアドレス範囲をリストとして設定できる機能です。これもAWS側でデフォルト設定されています。CIDRが固定的に使われています。

Endpoints

エンドポイントはVPCの外にある、AWSのリージョナルサービスと接続するための接続ポイントです。

Endpoint services

VPCのサービスを他のAWSアカウントに利用させるための接続点となる設定ができます。他のアカウントから当該アカウントのVPCに接続させる設定で活用します。

Nat gateways

プライベートサブネットのインスタンスが、外部のインターネットからトラフィックを受信したい場合に、インターネットからの直接のアクセスを防ぎつつ、インターネット側にトラフィックを戻すことを可能にするゲートウェイです。これが無いと、プライベートインスタンスにファイル更新などの処理を実施することができません。

Peering connections

VPCとVPCを繋げる際にPeering接続を行います。

【Security】Network ACLs

VPCやサブネットに設定するファイヤウォールのような機能です。アクセスの許可設定ができます。IPアドレスやプロトコル単位で許可設定していきます。

【Security】Security groups

インスタンス間のトラフィックを制御する機能です。SSHやHTTPなどに設定できます。

【NETWORK ANALYSIS】reachability Analyzer

到達可能性アナライザーというもので、VPC内の任意の2つのリソース間の到達可能性を分析できます。ちゃんとネットワーク通信できるかどうかの検証ができる形です。

【NETWORK ANALYSIS】Network Access Analyzer

ネットワークのセキュリティを分析できます。ネットワークのセキュリティ範囲 (スコープ) を定義し、そのスコープに合っているかどうかを評価する形です。

【DNS FIREWALL】Rule groups

DNS FirewallはROUTE 53 Resolverの機能ですが、VPCとして分類されています。これは、Resoleverを介して、VPCから送信されるDNSクエリに対してDNSレベルの脅威を防ぐことができるためです。

DNS Firewallはドメイン名のみをフィルタリングして、ドメイン名からセキュリティを強化する仕組みになっています。そのルールを設定するのがRule groupで、その元になるのがFirewall ruleです。

Firewall ruleに基づいてDNSクエリに対するフィルタリングルールを設定し、そのフィルタリングルールをグループ化して名前付きのコレクションとして定義するのがRule groupです。

【DNS FIREWALL】Domain lists

Firewall ruleではドメインを指定して拒否・許可するため、一括でドメイン指定するためのリストを定義できます。

ここまでお読みいただきありがとうございました!

この記事が気に入ったらサポートをしてみませんか?