情報処理安全確保支援士2019年(平成31年)春午後2問1(2,922 文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです

本文(設問1)

問題文(設問1)

解説(設問1)

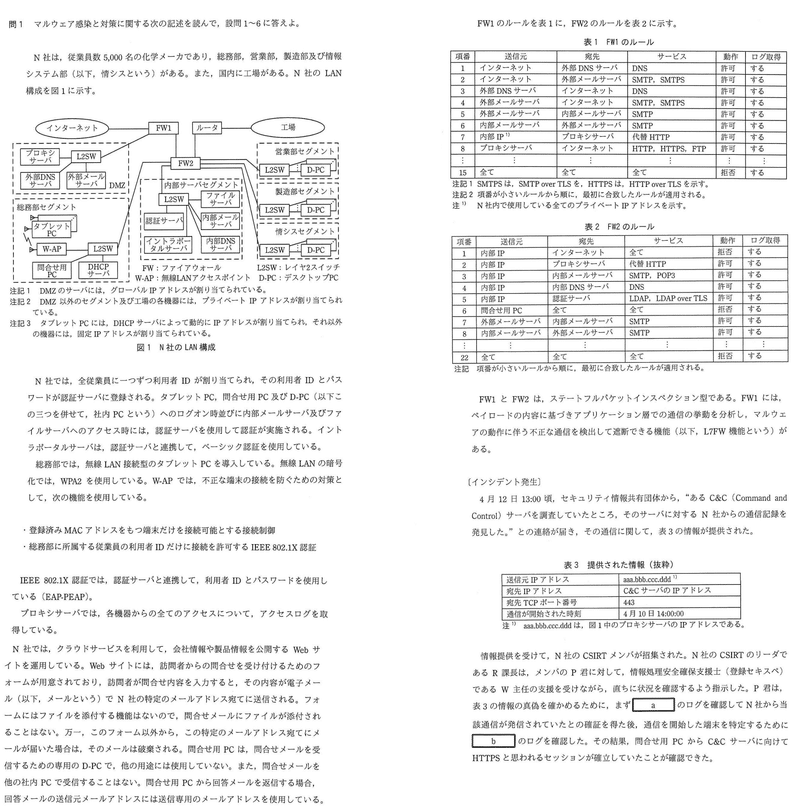

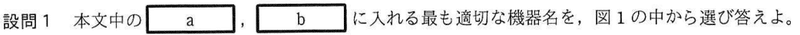

N社のプロキシサーバのIPアドレスを送信元とするC&Cサーバへの通信があったという連絡を受けて社内的には[a]のログを見て本当にN社からの発信であったことを確認し、端末特定のために[b]を見たという話の[a][b]の穴うめ。[a]については社内→社外の通信が通るFW1、[b]はIPアドレスを管理するDHCPサーバです。

[a]がプロキシサーバではないのは、もしかしたら社外→プロキシサーバ→社外となっていて実はN社からの発信ではないということもあるかもしれないからです。

答え a : FW1, b : DHCPサーバ

本文(設問2)

問題文(設問2)

解説(設問2)

HDDコピーをするためにファイル単位ではなくセクタ単位にすると何が変わるのか。もう答えごと暗記しましょうくらいの問題

ファイル単位のコピーでは消されたファイルはコピーされません。

その点セクタごとにすると消されたファイルの痕跡が見つかる可能性があります。ここからファイルを復元できればいいよねという発想。

マルウェア系統は存在がばれないようにそう言った動作を行うことも多いので、この対策です。

答え

内容 : 削除されたファイルの内容

手段 : 空きセクタの情報からファイルを復元する

本文(設問3)

問題文(設問3)

解説(設問3)

(1)はWPA2で無線LAN通信が傍受されるとMACアドレスが知られるのはなぜか。傍受されて中身がわかるということは暗号化されていないということと同義です。つまり今回でいうとMACアドレスが平文で送信されているからにほかなりません。

答え MACアドレスが平文の状態で送信されるから

(2)は攻撃者が自分の無線LAN端末を総務部のWPA2で登録済MACアドレスの端末のみが接続可能かつIEEE802.1Xで総務部の利用者IDだけ接続を許可するW-APにどうやれば接続可能になるのか。使えるMACアドレスは(1)で知ったのでこれを使用してMACアドレスを総務部登録済のものに変えれば解決です。これだけではIEEE802.X認証は突破できませんが下線③をみると「接続可能」なので「接続許可」のIEEE802.1Xは関係ありません。

答え 端末の無線LANポートのMACアドレスを、総務部のW-APに登録済のMACアドレスに変更する。

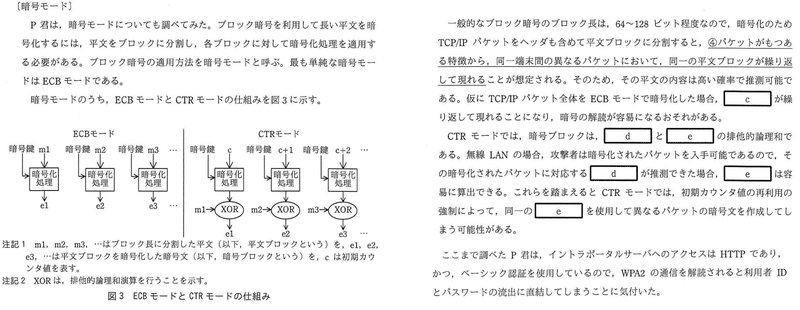

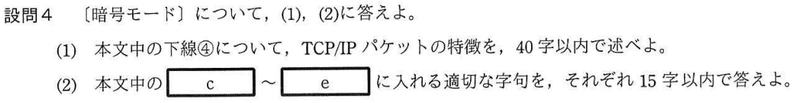

本文(設問4)

問題文(設問4)

解説(設問4)

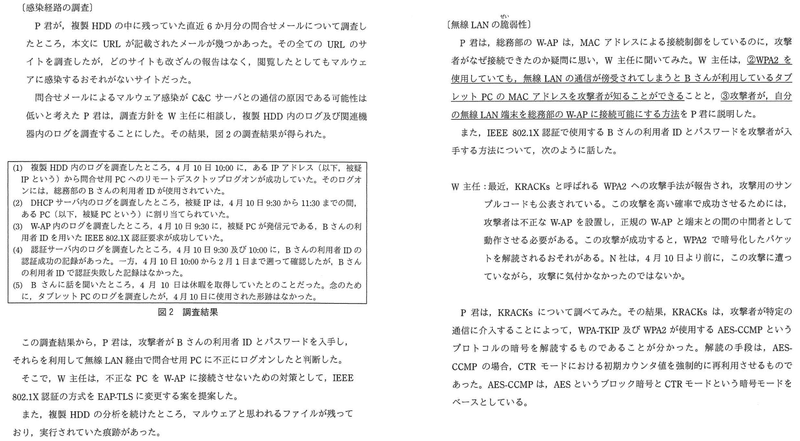

(1)はTCP/IPパケットで同一端末間の異なるパケットで同一平文ブロックが現れるのはなぜか。TCPは通信経路の作成、IPはデータ転送のプロトコルですが、両方ともヘッダ部に送信元や送信先に関する情報が記載されるので、ここが同一であることが多いというのが解答です。

答え IPのヘッダ部及びTCPヘッダ部は、同一のバイト列であることが多いこと

(2)は穴埋め。TCP/IPパケット全体をECBで暗号化すると[c]が繰り返して現れるという話で、(1)で同一の平文ブロックが繰り返し出てくるという話があったので、結果として出てくる暗号ブロックe1, e2, e3, …も同一の暗号ブロック(c)が繰り返し出てくることになります。

次にCTRモードですが、図の通りでカウンタを暗号化したもの(e)と平文ブロック(d)の排他的論理和を取るのでした。

答え c : 同一の暗号ブロック, d : 平文ブロック, e : カウンタ値を暗号化した値

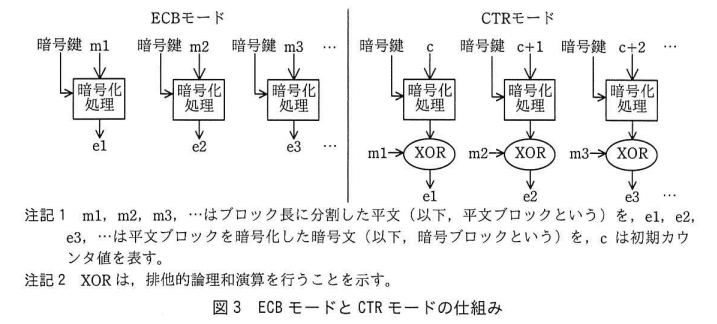

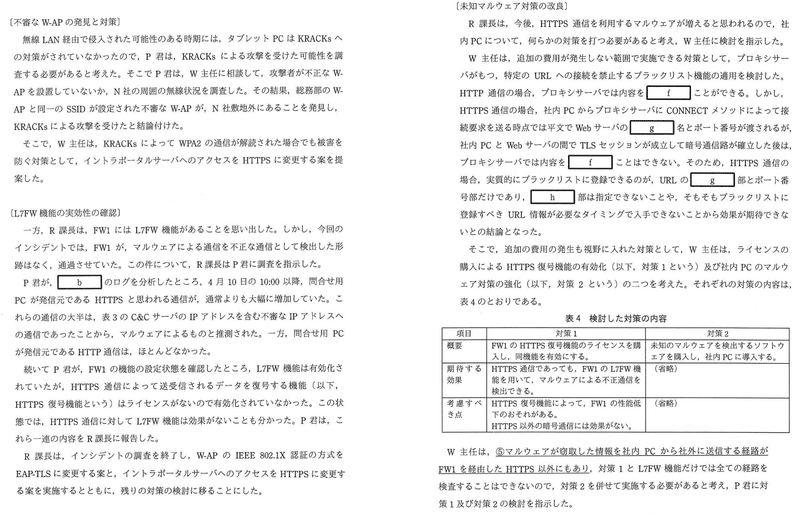

本文(設問5)

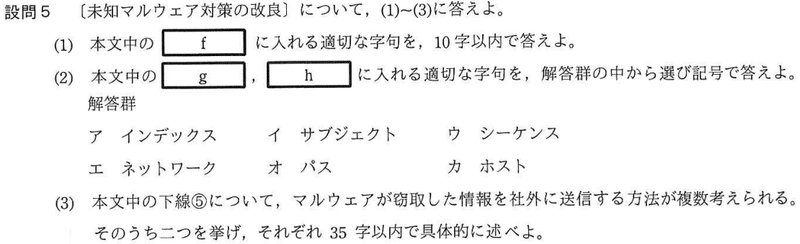

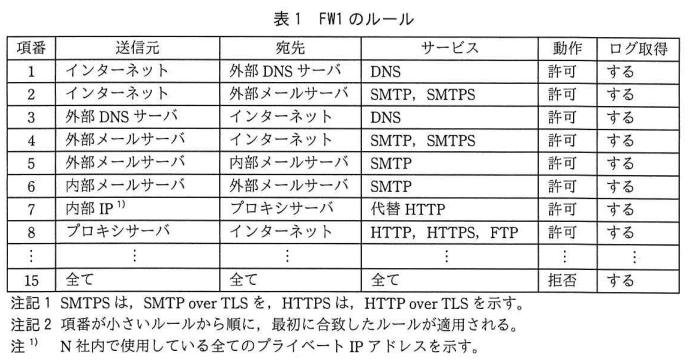

問題(設問5)

解説(設問5)

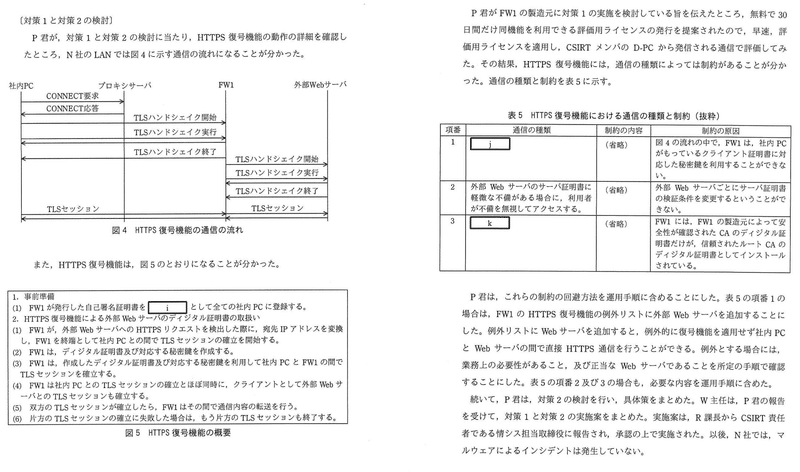

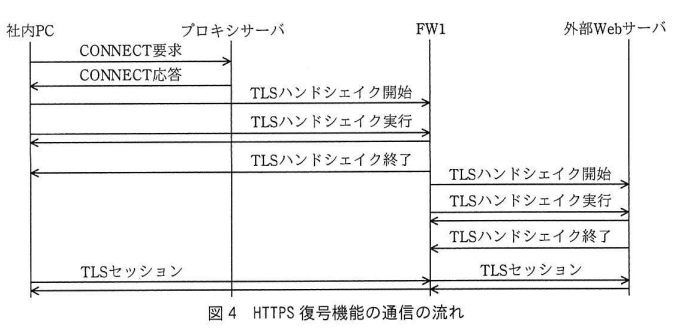

(1)はHTTPなら内容を[f]ことができるけどHTTPSで暗号通信路確立後には[f]ことができないものってなーんだというので読取ですね。

答え 読み取る

(2)はHTTPSのCONNECTメソッドで、最初の接続要求では平文でWebサーバの[g]名とポート番号が渡る。

暗号通信路確立後はブラックリスト登録できるのがURLの[g]部とポート番号だけで[h]部は指定できない。の穴埋め。知識なのでまあそういうものと思ってください。CONNCTメソッドで必要なのはホスト名(FQDN)(カ)とポート番号。ブラックリスト登録可能なのはURLのホスト部とポート番号だけでパス(オ)部は不可です。

答え g : カ, h : オ

(3)はPC→社外の経路としてFW1経由のHTTPS以外にもあるよねという話。

まずはP8のKRACKs調査で見つかったW-APと同一のSSIDが設定された不審-APを使う方法です。これがあればなんでもできますね。

さて、FW1ではインターネット宛の通信が3,4,8とあり、DNSは情報送信用ではないので却下としても4のメールを使って送る手段はHTTPSじゃないしよさそうということで答えです。8のFTPもファイル転送だしいけそうですね。

答え

攻撃者が用意したW-APに接続し、情報を送信する。

内部メールサーバを利用して攻撃者にメールを送信する。

本文(設問6)

問題(設問6)

解説(設問6)

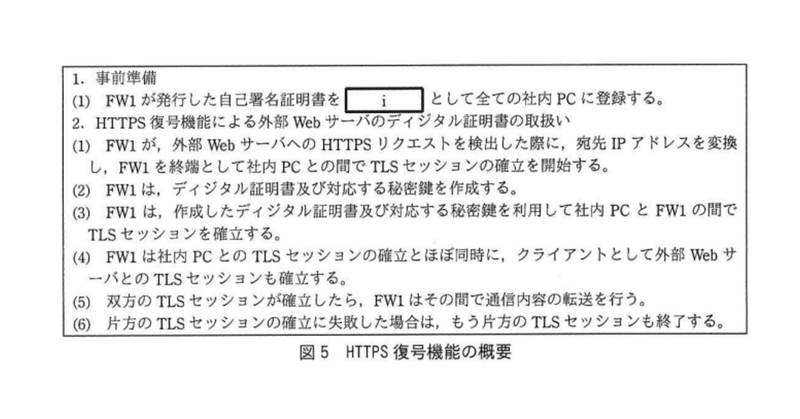

(1)はHTTPS復号機能を使うにあたって、FW1が発行した自己署名証明書を[i]として全ての社内PCに登録するという話です。自己署名証明書とは通常は信頼するCA(certificate authority)の証明書を使うところ、社内向けなどで必要にかられて作るある意味信頼できない証明書です。で、この自己署名証明書は当然公的なものではないのでそのまま使うと信頼できない相手扱いになるのでこれを信頼するCAのディジタル証明書として登録することで運用が可能となります。具体的にはFW1の証明書をPCに登録すると、PCは暗号化通信時に使用された公開鍵がちゃんとFW1のものであると認識するようになります。

答え 信頼するCAのディジタル証明書

(2)はFW1が社内PCのもつクライアント証明書に対応した秘密鍵を利用できないがために制約のかかる通信とは何か。社内PCのクライアント証明書を普段何に使うかというと、そのクライアント証明書を用いたクライアント認証に使います。つまりそういったクライアント証明書が必要な箇所へのアクセスができなくなります。

答え クライアント証明書の提示が必要な外部Webサーバにアクセスする。

(3)はFW1にはFW1の製造元が安全性を確認したCAのディジタル証明書だけが信頼されたルートCAのディジタル証明書としてインストールされているがために制約のかかる通信とは何か。逆に言うと製造元が安全性を確認していないCAのディジタル証明書を使用したところとは通信できないという話です。

答え FW1の製造元によって安全性が確認されていないCAが発行したサーバ証明書を使用した外部Webサーバにアクセスする。

終わりに

正答率が低いと言われるだけある問題群でした。ある程度中身の知識がないといけないのと、普通に場面想定は難易度が高い。

主な参考サイト

平成31年度 春期試験 午後Ⅱ問題対策① ―問1【設問1~3】

自己署名証明書とは?

平成31年度 春期試験 午後Ⅱ問題対策② ―問1【設問4~6】

この記事が気に入ったらサポートをしてみませんか?