情報処理安全確保支援士 2017年(平成29年)春~2019年(令和元年)秋ピックアップ

ここでは情報処理安全確保支援士各問題リンクの2017年(平成29年)春~2019年(令和元年)秋の解説の中から特にこれはというようなものをまとめていきます。

見返したついでに一部元記事の修正をしたところもあります

復習は大事という話

2017年(平成29年)春

IPアドレスは情報の最終目的地、MACアドレスは情報の経由地

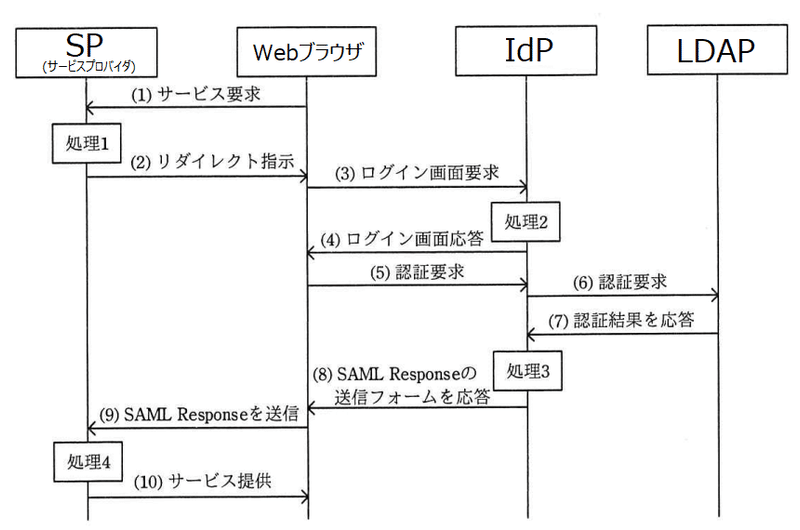

SAML RequestはURL内のクエリ文字列から取得します。

参考 SAML認証ができるまで - Cybozu Inside Out | サイボウズエンジニアのブログ

サーバ証明書のサブジェクトのコモンネームとは、サーバ証明書が有効なサーバのドメイン名のことで、FQDNを記入する

2017年(平成29年)秋

Unicodeの制御文字でRLO(Right-to-Left Override)は左右の文字の並びを逆にする。CRLFは改行の意味

Perfect Forward Secrecy鍵が漏れても過去の暗号文は解読できないような暗号でDHEとECDHEが有名

日本で金融機関などがよりどころにすべき共通安全対策基準はFISC

電子政府における調達のために参照すべき暗号のリストはCRYPTREC

暗号モジュールに求められるセキュリティ要件の定義はFIPS

内部情報を読まれにくくする耐性は耐タンパ性

2018年(平成30年)春

TXTレコードはスパムメール防止とドメイン所有者の確認に使われ、

IN TXT "v=spf1 +ip:~~~ -all"のような書き方。

この書き方だと~~~(IPアドレス)からの送信を許可する

参考

DNS TXTレコードとは?

SPFレコードの書き方とは? 記述例を総まとめ

SPFレコードとは(徹底解説)

GETはURLの後ろに入れた文字列がそのまま記載される、POSTでは記載されない→POSTはアクセスログに残らない

SSHの認証方式はパスワード認証方式と公開鍵認証方式の2つ

安全なウェブサイトの作り方(IPA公式)

2018年(平成30年)秋

STIX : サイバー攻撃活動、攻撃者、攻撃手口、検知指標、観測事象、インシデント、対処措置、攻撃対象からなるサイバー攻撃を記述するための仕様

VLAN : 仮想的にLANセグメントを作る。ポートVLANとタグVLANが有名

CNAME : ドメイン名やホスト名の別名。IPアドレスが変わってもここを参照するので安心

欧州の個人情報保護に関する法規制→GDPR)General Data Protection Regulation)

SPNEGO : スプネゴ SAML同様シングルサインオンを実現するもので、クライアントとサーバの両者が利用可能な認証方式を決定し接続する。

NIST SP 800-51 Rev.2によるとインシデント対応チームは侵入検知、脆弱性や脅威についてのアドバイザリの配信、教育と意識向上、社内外での情報共有の推進を行う。

2019年(平成31年)春

HDDのコピーをするときにセクタ単位にする理由→空きセクタの情報から削除されたファイルを復元するため

営業秘密は秘密情報と明記して更に閲覧制限をかけるのは秘密管理性

自社開発で事業に必要な情報を営業秘密にするのは有用性

営業秘密が一般に知られないようにするのは非公知性

電子政府における調達のために参照すべき暗号のリスト(CRYPTREC暗号リスト)

2019年(令和元年)秋

C&Cサーバと通信した不審PCの電源をつけたままにする理由→メモリ上の情報が失われないようにするため

User-Agentヘッダフィールド : HTTPでクライアントからリクエストした時にWebブラウザのソフトウェア名称やバージョンを書く場所

この記事が気に入ったらサポートをしてみませんか?