情報処理安全確保支援士2017年(平成29年)春午後1問3(2,630文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです

問2はいわゆるセキュアプログラミングってやつですが、現状そんなものを解説する力はないのですっ飛ばして問3にいきます。

本文(設問1)

本文要約(設問1)

[前提]

① F社は交通費精算、グループウェア、オンラインストレージの3サービスをクラウドで利用することにした。IDパスワードでログインする。アクセスは社内からのみとする。

② ウイルス対策ソフトは毎日適用とする。社外→社内アクセスはFWで禁止。端末からサービス利用時はプロキシ経由が必要。

[不正アクセス]

① R(人名)の交通費精算口座が勝手に変更される案件があった。アクセス日時、利用者ID、接続元IPアドレス、接続先URLがログイン記録として残るので、これを見ると海外IPアドレスからのアクセスがあり、怪しい。

② Rが怪しいメールを受信し、メールにあったURLを開いてログイン操作をしたと白状した。

③ メールを解析してみるとフィッシングサイトであることがわかり、ここから漏れたと推測された。

[対策]

① ログイン記録を調べてF社以外のログインがあった利用者IDを特定して、対象者のパスワードを変えさせるなどの暫定対策を実施。

② 社外からクラウドにアクセスできたことが問題と考え、ログイン制限を検討することにした。グループウェアは接続元IPアドレスを制限できたので、この機能を有効化した。他はそのような機能がなかった。

③ 交通費精算、オンラインストレージについてはログイン時にLDAPサーバ認証を行うことにした。

問題文(設問1)

解説1(設問1)

ログイン記録としてIPアドレスが残るので、これを見ればわかると思います。F社内からのアクセスはプロキシ経由が必須なのでこのプロキシサーバのIPアドレスじゃないものが不正アクセスです。まあ実際プロキシ通さずにアクセスできちゃっていることを思えば、個人のスマートフォンなんかでアクセスできたのかもしれませんし、そういうログもあるのかもしれませんが、そんな記載はないので考慮はしません。

答え 接続元IPアドレスがF社のグローバルIPアドレスではないこと

本文(設問2,3)

単語解説(設問2,3)

① FQDN : Fully Qualified Domain Name 省略せずに記載したドメイン名

本文要約(設問2,3)

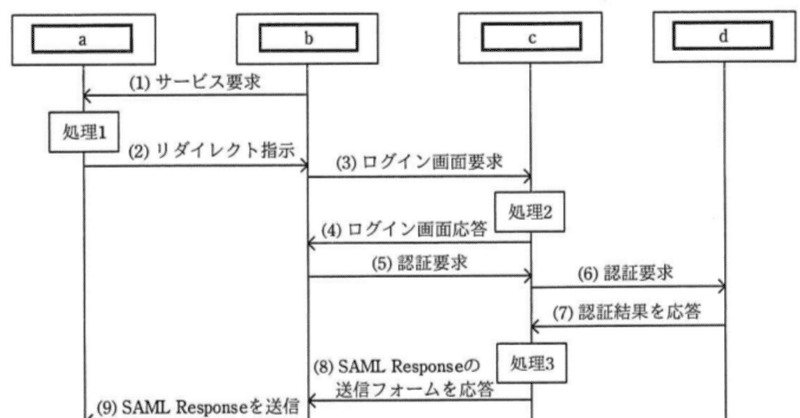

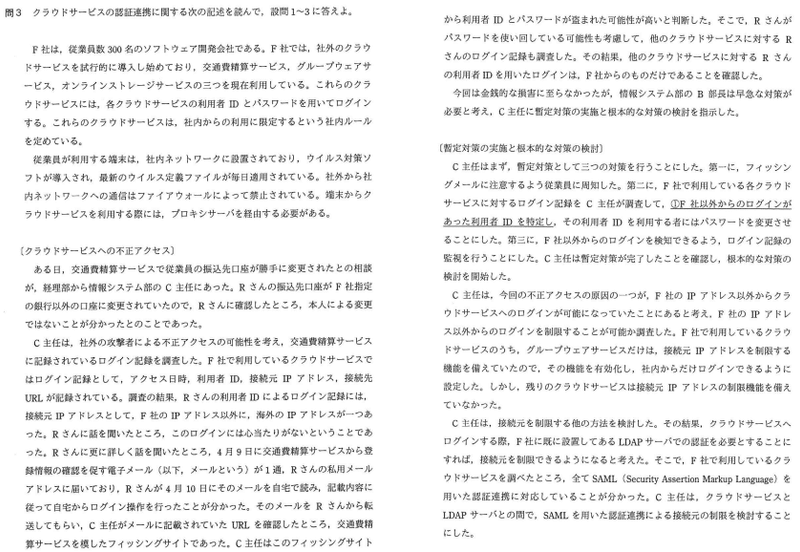

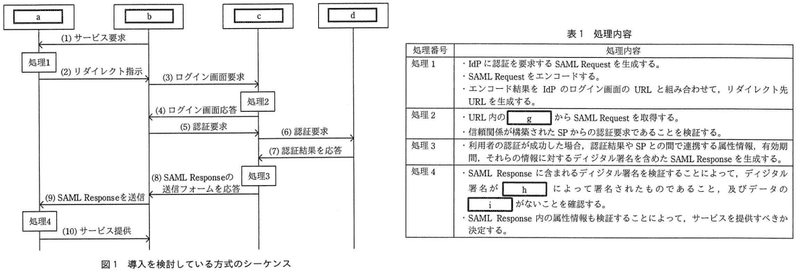

① SAMLでユーザー認証を行う。事前にIdP(IDプロバイダ), SP(サービスプロバイダ)でメタデータや[e]で生成送出するURL, [f]で必要なIdPのディジタル証明書を共有する必要がある。

② IdPを社内ネットワークに設置しても認証情報連携ができることを確認したので、社内ネットワークに設置し、ログイン画面のURLのFQDNは社内のものとした。

③ 動作検証をしてみると、社内からのログインはでき、社外からのログインは失敗したのでこの運用で行くことにした。

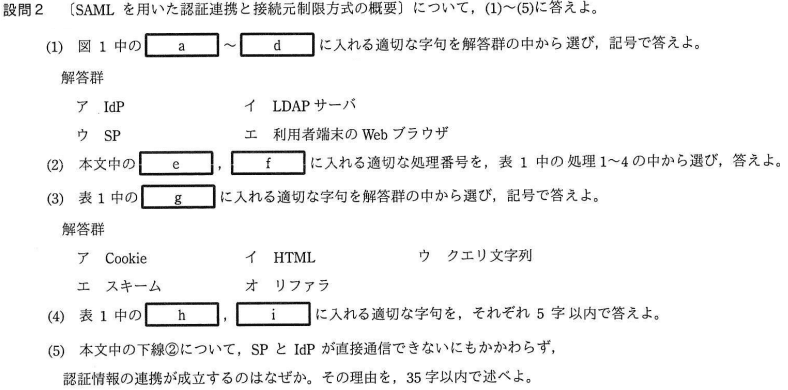

問題文(設問2)

解説(設問2)

(1)はSAML認証の典型のような話

まずbはサービスを利用したい利用者端末のWebブラウザ(エ)です。ここが要求しないと進むわけがありません。

そしてブラウザからサービスの要求を受けるのは名前そのままサービスプロバイダSP(ウ)です。

残るIdPとLDAPサーバですが、表1の処理1を見るとありがたいことに「IdPに認証を要求する」と書いてあります。dに認証要求するのは処理2の範疇のようなので、cがIdP(ア), dがLDAPサーバ(イ)が答えです。

答え a : ウ, b : エ, c : ア, d : イ

(2)は事前にIdP(IDプロバイダ), SP(サービスプロバイダ)でメタデータや[e]で生成送出するURL, [f]で必要なIdPのディジタル証明書を共有する必要がある。

の[e][f]の穴埋め。表1の処理1にURLの記載があるのでそのまま処理1, ディジタル証明書は処理4に記載がある通りです。

答え e : 処理1, f : 処理4

(3)(4)は表1のg,h,iの穴埋め(gは選択式, h,iは記述式)

考え方というより知識なので答えをそのまま記載すると gはクエリ文字列(ウ)です。

hは処理3で生成したSAML Responseのディジタル署名を誰が行ったかという話で、Webブラウザがやったら自分の証明を自分でやることになるので意味がありません。よってIdPとなります。Webブラウザだと5字以下にならないし。

そしてディジタル署名の検証といえば改ざんがないことの確認です。

答え : g : ウ, h : IdP, i : 改ざん

(5)はSPとIdPが直接通信していないのに認証できる理由を聞いていますが、図の通りですね。35字以内といいながら公式回答例は20字しかありません

答え : 利用者端末のWebブラウザが中継するから

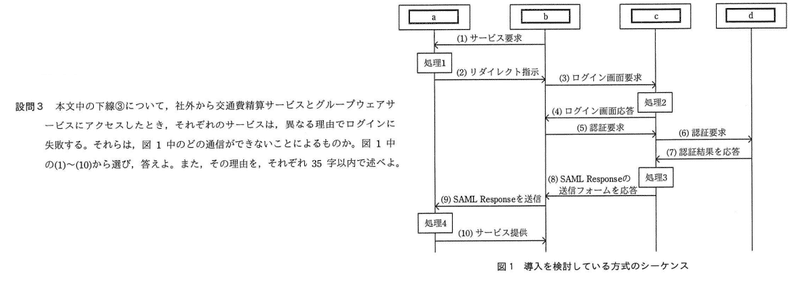

問題文(設問3)

解説(設問3)

社外→社内アクセスはFWで禁止

グループウェアは接続元IPアドレスを制限できたので、この機能を有効化した。

交通費精算、オンラインストレージについてはログイン時にLDAPサーバ認証を行うことにした。

IdPを社内ネットワークに設置しても認証情報連携ができることを確認したので、社内ネットワークに設置。

という話がありました。グループウェアはそのままIP接続元IPアドレスの制限を実施します。よって(1)の段階で止まります。

交通費精算は図1のSAML認証を行いますが、どこで止まるかというと(1)(2)はグループウェアと違って接続元IPでは止められないので通ります。

(3)はIdPが社内にあるので、社外→社内アクセスがFWで禁止されていることから止まります。よって(3)となります。

答え

交通費精算サービス : (3) 社外からIdPへの通信がファイアーウォールによって遮断されるから

グループウェアサービス : (1) クラウドサービス側で接続元IPアドレスの制限が行われているから

最後に

問1より優しかった気がするのとSAMLのいい勉強になった気がします

これくらいの難易度で2023年秋もお願いします

主な参考サイト

SAML認証ができるまで - Cybozu Inside Out | サイボウズエンジニアのブログ

情報処理安全確保支援士 平成29年度春 午後1 問3 - Qiita

この記事が気に入ったらサポートをしてみませんか?