セキュリティインシデントはお金がかかる―サイバーセキュリティ体制構築のすすめ―

1.セキュリティインシデントはお金がかかる

外部からの攻撃・内部不正・ヒューマンエラー(メールの誤送信・Webページへの誤掲載等)によるセキュリティインシデントの発生は後を絶たちません。特に、IPA(独立行政法人情報処理推進機構)が発表している情報セキュリティ10大脅威2022の組織向け部門で第1位となったランサムウェアは、R2(2020年)下期以降、国内で確実に猛威を振っています(図1)。

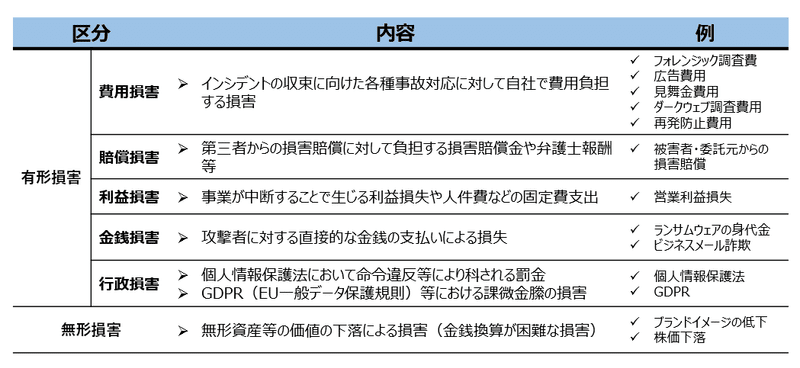

セキュリティインシデントが発生すると、企業は、様々な損害を被ります(図2)。図2中の6種類の損害は、有形損害と無形損害の2種類に分類できます(本コラムでは、有形損害は、金銭的な損害を指し、無形損害は、金銭換算が困難な損害以外を指します)。

また、図3は、近年のセキュリティインシデント事例で企業が被った損害額を表しています。14事例の内13事例は、有形損害に当たり、7番目の香港の航空会社の事例だけが、無形損害に該当します。有形損害は、直接的な金銭の損害ですから、企業のお財布から出ていった金額ですね。日本円で数億~数千億円の支出ですので、想像するだけで胃が痛くなります。一方、無形損害は、直接的な金銭の損害を被るわけではありませんので、企業のお財布からお金が出ていくわけではありません。しかし、上場企業であれば、信用失墜による株価の下落など、企業価値(資産)の損失に繋がります。

実際、図3の7番目の香港の航空会社は、株価が3.8%下落し、時価総額で226億円の企業価値の損失を被りました。また、JCIC(一般財団法人日本サイバーセキュリティ・イノベーション委員会Japan Cybersecurity Innovation Committee)が、情報流出等の適時開示を行った企業47社を調査したところ、適時開示後50日後には、株価が平均6.3%下落するという結果がでています(図4)。

すなわち、セキュリティインシデントは、直接的な金銭損害にとどまらず、企業の資産価値を大きく損なう要因の一つであり、経営リスクの一つなのです。では、日本企業のセキュリティインシデントへの対策状況は十分なのでしょうか。

2.世界に遅れる日本のサイバーセキュリティ体制

冒頭でも述べた通り、セキュリティインシデントの要因は、外部からの攻撃・内部不正・ヒューマンエラーなど、多岐にわたります。そのため、セキュリティインシデントを起こさないことは、限りなく不可能と言えるでしょう。従って、セキュリティインシデントを起こさないのではなく、セキュリティインシデントが起きたときにどうするのかが、重要となります。サイバーセキュリティ体制(CISO、CSIRT、SOC等)の中でも、経営層とサイバーセキュリティ担当者の橋渡し役として重要な役割を担うCISOの任命率について見てみましょう。図5から分かるように、日本のサイバーセキュリティ体制が、欧米と比較して未成熟であることが一目瞭然です。

では、日本のサイバーセキュリティ体制の構築が進まないのは、なぜなのでしょうか。

3.伝わらない想い―経営層と担当者の認識相違―

日本のサイバーセキュリティ体制構築の未熟度の要因として、IPA(独立行政法人 情報処理推進機構)は「企業の CISO や CSIRTに関する実態調査 2017-調査報告書-」にて、以下のように言及しています。

「日本では、経営層と現場の間でセキュリティ対策を進める上での認識共有が十分おこなわれていない可能性がある。」

図6は、役職別(CISOとセキュリティ担当者)に、情報セキュリティ担当者の量的充足度について、アンケートを取った結果です。欧米と比較して、日本は、経営層と担当者間で認識に乖離があることが読み取れます。

経営層が、自ら旗振り役を担い、トップダウンでサイバーセキュリティ体制の構築を推進していくのが理想でしょう。しかし、CISOを任命している日本企業の内、専任で任命している企業は、27.9%に過ぎません(図5)。また、日本企業のCISOは、情報セキュリティ業務担当者の量的充足度を現場最前線のセキュリティ業務担当者よりも高く評価している(図6)傾向にあるため、トップダウンでのサイバーセキュリティ体制の迅速な構築は、期待できないと考えることもできます。では、日本企業がサイバーセキュリティ体制の構築を推進するには、どうすればいいのでしょうか。

4.経営の共通言語「お金」―ボトムアップ型の推進―

日本企業のサイバーセキュリティ体制の構築推進には、セキュリティ業務担当者から経営層へのボトムアップ型のアプローチを推進していくことが重要になります。情報セキュリティ担当者は、現状のサイバーセキュリティ体制に何らかの課題を感じています(図6)。その課題を経営層に説明し、サイバーセキュリティ体制への投資が、セキュリティインシデントという経営リスクへの対策として、有効な手段であること認識させるのです。しかし、セキュリティの技術的な話を経営層にしたところで、セキュリティインシデントの脅威や、サイバーセキュリティ体制構築のメリットについて、理解してはもらえないでしょう。なぜなら、経営層が気にしている観点は、「お金」であり、技術ではないからです。セキュリティインシデント対策を実施した場合と、しなかった場合では、被害がどれほど変わるのかを、「お金」の観点で説明することが重要です。しかし、情報セキュリティ担当者が、いきなり「お金」の観点で話すことは、容易ではないでしょう。そこで、JCICが公開しているサイバーリスク指標モデル「想定損失額の目安」簡易シミュレーション(JCICシンクタンクレポートより)をご紹介します。図7は、年商1000億円の製造販売業を例に、セキュリティインシデントが発生したときの各種損害額の目安額をまとめています。

このモデルは、14項目の質問に回答するだけで、図7のような損害額の目安を算出できるため、「お金」の観点が苦手な情報セキュリティ担当者であっても、扱いやすいモデルとなっています。このように、「お金」の観点という武器を持ち合わせていると、経営層との共通認識が深まり、サイバーセキュリティ体制の構築推進を円滑に進めることが可能になります。

5.終わりに

セキュリティインシデントが増加し続ける昨今、欧米各国と比較して、芳しくない日本のサイバーセキュリティ体制の現状について取り上げました。経営課題であるサイバーセキュリティへの取り組みは、本来であれば、トップダウンで推進されるのが理想です。しかし、セキュリティ人材が不足している日本企業にとって、セキュリティと経営の両方に造形の深い人材を確保することは、容易ではありません。そこで、本コラムでは、情報セキュリティ担当者からのボトムアップのアプローチによる、経営層を巻き込んだサイバーセキュリティ体制の構築推進を紹介しました。いずれのアプローチにせよ、経営層と情報セキュリティ担当者の共通認識が深まり、然るべきサイバーセキュリティ体制の早急な構築が、日本企業には求められます。

執筆者 柿澤 宏昭

株式会社Dirbato(ディルバート)

コンサルティンググループ コンサルタント

金融機関向けシステム開発を経て、2022年2月にDirbatoへ参画。直近は、大規模システム刷新プロジェクトのPMOとして従事。趣味は、スキー・登山・ロードバイク・トレイルランニング。

この記事が気に入ったらサポートをしてみませんか?