デジタルIDの新たな流れ

~Laura Spinaci 氏投稿 ”Digital Indentity's models" 翻訳記事~

”サービスを提供したり、リソースへのアクセスを許可する際、デジタルID認証が求められる。多くの場合、組織に蓄積されたデジタルID情報(身元情報・個人情報)の履歴を取り損ねたり、個人プロファイル自体を管理する能力を持ち合わせないことがある。ID認証をベースとしたデジタル・サービスが拡がる一方で、組織や人々は戸惑うことも多く、このモデルは簡単にスケールできたり持続できるものでは無いことを知ることになる。”

(ガ―トナー・レポート2017年12月 ブロックチェーン:進化する分散型IDの設計)

1.デジタルIDとは

Web2.0によってアプリケーションが一層複雑化し、e-コマースとSNSが主流になっていくにつれ、IDの取り扱いはより重要視され、様々なソリューションがアプリケーション・レーヤーに実装されている。これらのソリューションは、中央集権型ないしは連邦型のID方式は、以下のように表現されることもある;

インターネットはユーザーの正体を知るよう意識して設計はされていない。ネット上で「あなたが犬であるかどうか」を知ることはできない。

現実世界では、身元情報は人々との関係性から浮彫りになってくる。自分が何者であるかを認識してもらうために、お互いの関係性の中から一つの認証パターンを作り上げている。つまり、現実世界で身元を知ってもらうプロセスは、一種の儀式のようなものがある。組織や人々は身元情報をネット上に益々移行するようになった。所在地、職歴、支払い等々。次世代ウェブアプリケーションは、信頼ある組織体からの認証をベースに展開していく形となる。

デジタルIDについて理解するには、身元情報の認証をいくつかの要素に分解して考えると良い:発行、特性、関係性、仲介者、そして認証体。本稿の前半で発行、特性、認証体、について、後半で関係性と仲介者について記述する。

・IDの発行あるいはIDの提供者は、個人、あるいは個人が帰属する団体になる

・ID特性は、個人の身元を証明する情報である。IDの分野では第三者による証明書を「クレーム」という。クレームは、第三者の信頼性が担保されており、それによって個人の存在や特性が確証される。

・ID認証は、身元情報を確認する個人ないし組織よって行わる。認証は、組織やシステムが、その情報の出所を確かめるプロセスである。典型的な方法は政府発行のIDであるパスポートや免許証である。さらには居住確認をするために用いられる光熱費の帳票や通帳(電子含む)などがある。

2.デジタルIDの管理方式

2.1 中央集権型ID

ネット上のIDは今の時代でも中央集権型でコントロールされている。中央集権型IDとはウェッブサイトで作成する「アカウント」であり、一つの組織体によって所有され管理される。例えばオンライン・バンキングを利用する際に作成するアカウントがその一例である。

図中の".org"はIDの格納庫である。一つの”入れ物”にユーザーデータを集約しているので、一つ穴を開ければハッキングされる。中央集権化されたIDは、従って、GDPRのような新しい基準には適応しない、なぜならプライバシーや安全性が保証されないからである。アカウントを作成する手間も煩雑であり、しばしフィッシングの対象となる。

統計によれば個人が作成したアカウントは、作成したことを忘れてたり、データの所在や利用目的が不明になっているのは、一人当たり100から500も存在するとも言われている。これらのIDの安全を担保するためのセキュリティー・プロトコルとしては、SSL、TLS、HTTPSが使われる。ブラウザー(クライアント)とサーバのデータ通信を暗号化する標準的なものはSSL(Security Socket Layer)と、SSLをアップデートしたTLS(Transport layer security)である。シマンテックのSSL証明書を購入する際に実際に買っているのはTLSである。HTTPS(HyperText Transfer Protocol Secure)は、SSL証明書を有するウェッブサイトのURLに表示されている。

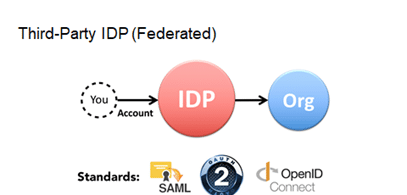

2.2 連邦型(Federated)ID

連邦型のID管理システムでは、ユーザーは一つのドメインから複数のシステム上のリソース(例:Facebook Connectなど)が利用可能になる、シングルサインオン(SSOーSingle sign-on)の仕組みである。連邦型ID管理の目的は、IDと特性情報が信頼性ある領域並びに組織間で共有できるところにある。一定の領域の中ではデータのポータビリティ(可搬性)が担保され、信頼できる他者のログイン情報を用いてサービスにアクセスすることもできる。この場合、ID情報がどこに保存されているかを考慮する必要があり、サードパーティーが見たことのないログイン情報(クレデンシャル)でどう認証をしていくか。ID保有者にはIDの共有が見えない形となっている。

連邦型には様々な方式がある。例えば組織内のイントラネットにおいて、複数のサービス・プロバイダー(SP)が一つのID提供者(IdP)を信頼するものもある。IdPは異なるSPと標準あるいは独自のプロトコルを用いて関係性を構築する。現存するソリューションとしては、以下の様な方式がある;SAML、OAuth2、OpenID、FIDO Alliance。複数のサイトにおいて、FacebookやoAuth-xAuthのシングルサインオン(SSO)で認証される。

現状すべてのサイトで機能する様なSSOは出現していない。IdP認証の際、妥協をしてセキュリティが緩くなるリスクを回避するため認証する側はより強固な2FA(2段階認証)並びにMFA(多要素認証)を利用している場合がある。この場合ハッカーにパスワードを取得されたとしても、(少なくとも即座に)認証に必要な2段目の認証に使うモバイル端末ないしは物理的デバイスを取られてしまうことは無い。

3.現状の課題

中央集権型と連邦型のデジタルID認証方式では、ユーザーが完全なる独自性とコントロールを有するものではない。どう見てもベンダーに依存し、特定の利用のみのために機能する、ID格納型のソリューションである。これらのアーキテクチャー設計の限界により、中央集権型や連邦型は以下の課題を内包する;

1) ネイティブ・レイヤー並びに集約データベースの欠如

インターネット上にネイティブのID認証レイヤーは無いため、企業・公共団体は自社のエコシステム内のデータベース上にアプリケーションを構築しID管理を行わざるを得ない。企業間のデータベースに相互互換性は無く、一点攻撃に晒されるためユーザーにとっては多大なセキュリティ・リスクとなる。Facebookの個人情報漏えいスキャンダルで知られるCambridge Analytica社などは、ハッカー攻撃やデータ詐欺の格好の対象となった。

情報漏洩は、内部に留めておくべき情報が何らかの原因により外部に漏れてしまうことを言う。 企業の内部情報が対象であり、ID詐欺、プライバシー低下、企業ブランドの低減につながっていく。

2) 標準化の欠如

ユーザー情報を流通する標準フォーマットは今のところ存在しない。デジタルIDに付随する情報開示については、独自プラットフォームに閉じることなく、技術革新を行って各ステークホルダー間で発行、獲得、認証することができるのではないか。そうすればサードパーティーが認証したID・ログイン情報で相互運用が実現される。2017年4月に発足したW3C Working Group、W3C Verifiable Claimsは、この課題に取り組んでいる。

3) コスト

盗難、データ消去、データ漏えい等のセキュリティーやプライバシーを維持するデータベースには相当な維持費用がかかる。

4) ポータビリティ(可搬性)とデータ互換性

ID情報は独自プラットフォーム内に格納されている。これにより他の団体との互換性を取るには費用がかかり、ポータビリティー(ID情報の移動)の障壁となる。

5) データの所有・管理

ユーザーは統一されたIDではなく、サービスごとに個別のIDを作成している。これらのIDを効果的に管理したり更新したりするには至っておらず、自身のIDが他の組織に渡っている場合、それを知る術がない。

6) UXの欠落

効率的かつ効果的なUXの不在がユーザーに心地よいエクスペリエンスを提供していない。一つのアプリやサービスに対して、いくつものユーザー名を登録したり管理しなくてはならない現状がある。

7) プライバシーレベル

連邦型のIDにおいても、複数のアカウントとの関係性を利用する目的で、”X”にログインするため間接的に”Y”にアカウントを作成するプロセスが必要である。ID情報の提供者は依然ハッキングの対象となる。

8)スケーラビリティ

連邦型においてはシングルサインオンの仕組みは無い。従って、一気に増殖するのは容易ではない。

4.ID管理の代替案

(注)上記イメージはSovrin whitepaperからの抜粋である。ユーザーの自由度(縦軸)と可搬性(横軸)に対してオンラインIDの4つのステージが示されている。

4.1 ユーザー中心型ID

ユーザー中心型のID管理方式では、ユーザーに直接ID管理が委ねられる。1Password, Less-Passのサービスに見られるような、パスワード・マネージャーがそれらの例で、様々なウェッブサイトのログイン情報をセキュアな形でトラッキングする。ユーザー中心型IDは、連邦型のシステムがなくても個人が様々なサービスのログイン情報を管理することであり、個人の許可なくしてそれら情報は提供されず、また提供履歴も記録される。”ユーザーの同意”、”相互運用性”、”完全なコントロール”がユーザー中心型ID方式の3つの要素になる。ユーザー中心型の仕組みでは単一の管理者が全ての権限を持つことはない。中央集権型のデータベースでは個人管理の入る余地は無く、単一のアドミニストレータが全ての権限を有している。

4.2 分散型ID

分散型IDの方式はブロックチェーンの、分散型台帳と暗号化、という二つの側面を活用する。

”分散型台帳”は、ネットワークを信頼し中央で管理されることはない。分散型台帳を管理する者たちのコンセンサスに基き機能している。多くの国や組織の間で情報は共有・同期されることによって信頼性が保たれる。中央の管理者は不在で、分散された同等の権利を持つピア(≒ユーザ)間で相互作用する。台帳は不変なものであり従ってデータはコンセンサスによってのみ更新され誰かの独断で削除されたり編集されてしまうことはない。

”暗号化”は認証プロセス並びにデータ共有の際に安全性を担保する。データのやり取りや所有はセキュアな形で実現される。台帳を中央管理しないことによって個々人がデータをどう共有するかを決定できる。ベンダーに依存するか否かは以下の要素に左右される;a)情報へのアクセス難易度、b)特定のベンダーが認証を行っていないか、c)ベンダー技術をどれくらい利用しているか。自分の情報をどの組織に提供するか、ということを任意に判断できる方向に進めて行くことが、新しいサービス並びにビジネスモデルへの可能性を拡げることになる。

4.3 自己主権型ID(Self-Sovereign Identity)

自己主権型ID(SSI)は特定の企業、組織、中央管理をするプロバイダーにID管理を依存しないコンセプトである。セキュアな状態で個人が所有し携帯できるものである。自己主権型IDは勝手に検閲されず、奪い取ることができない。これに比し、連邦型のモデルでは、ID所有者の許可なくIDへのアクセスを拒絶することができた。自己主権型IDへの移行は、”格納”という形から”レイヤー”という概念に移行するものである。

国際的な非営利組織である、ソブリン・ファウンデーション(Sovrin Foundation:ソブリンネットワークはHyperledge Indyプロジェクトのインスタンスである)は、自己主権型IDが以下を有することを目標に置いている;

・セキュリティー:ID情報は本人が意図せぬ開示から守られなければならない

・コントロール:ID所有者は、その情報をどのような目的で誰が見るのか判断できる

・ポータビリティ(可搬性):ユーザーはID情報を任意に開示する権利を有し単一のプロバイダーにロックインされてしまうことはない

上記は以下の特性を担保することで達成される;

・存在:ユーザーは独立した存在である

・管理:ユーザーは自分のIDを管理できる

・アクセス:ユーザーは自身のデータにアクセスできる

・透明性:システムとアルゴリズムは開示されている

・永続性:IDを永続的なものとする

・可搬性:ID情報とサービスは携帯できる(可搬性がある)

・相互運用:ID情報は可能な限り広範囲で利用できる

・同意:IDの利用についてユーザーは同意する必要がある

・最小化:”クレーム”(身元を証明する情報)の開示は最小限のもので実施できる

・保護:ユーザーの権利は常に守られる

上述の目標や特性は、自己主権型IDが何を目指しているかを明確にする。一方で、実現方法に標準はなくベンダーにより実装が異なる。SSI(自己主権型ID)の市場には、uPort, Microsoft, Evrin, Sovrin (Hyperledge Indy), CivicKey, SecureKeyなどの企業が参画している。

この記事が気に入ったらサポートをしてみませんか?