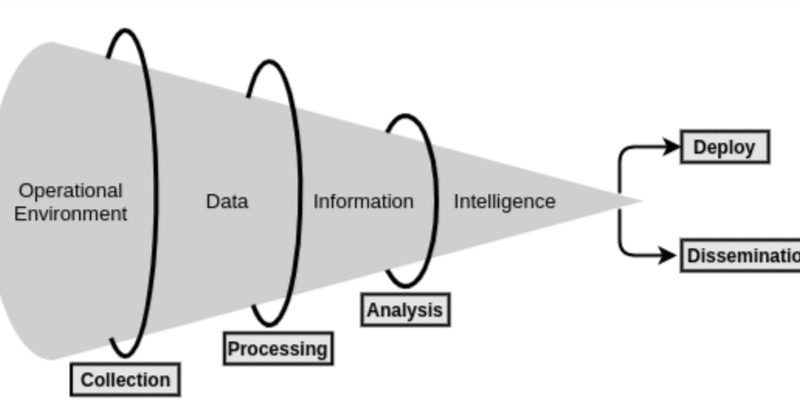

脅威インテリジェンスのライフサイクル

脅威インテリジェンスに携わり初めて、真っ先に目や耳に入ってきた事柄の1つにライフサイクルがあります。

私は、脅威インテリジェンスのライフサイクルとは、闇雲に脅威インテリジェンスを収集して共有するのではなく、事前に仮説や目的を立てて、それらの仮説や目的を検証・達成できるようにする考え方かと理解しています。

この記事では脅威インテリジェンスのライフサイクルを整理しています。私自身が脅威インテリジェンス初学者につき、至らない点や改善が必要な点があればコメント欄で共有頂けると嬉しいです。

先ず初めに計画があります。どんな職責の誰にどんなコンテンツをどんな粒度でどんなフォーマットでいつ届けるべきなのか? を明確にすることが第一歩になります。

自社が置かれている地域や国、業界や自社の関連会社や取引先、自社内外の主要なステークホルダー、自社内のIT資産や環境を明確にすることで、優先的な脅威インテリジェンスの方向性が見えてくるはずです。

次に収集です。前フェーズで明確になった方個性を下に、どんなフィードから脅威インテリジェンスを収集するかを決定します。

例えば、自社が金融業界に所属しているのであれば、インフラ業界に特化したフィードから脅威インテリジェンスを収集しても、それらの脅威インテリジェンスは自社にとってはノイズになる可能性が高いと思います。

脅威インテリジェンスの収集元となるフィードは、無償有償含めて数百以上あり、各々の中には地域や国や特定の目的に最適化されているものもあります。自社の要件に無関係なものを排除することが大切です。

次に加工です。収集した脅威インテリジェンスはのフォーマットは、PDF形式の人を対象とした文書や、JSONやYARA等のような機械を対象としたものまで様々です。

多種多様な様式を標準化・正規化して、検索性や共有性を高める必要があります。細かい点にありますが、検索性を高めるためのタグ情報の命名規則や構造を検討することも大切です。

次に分析です。加工済の脅威インテリジェンスにさらなる文脈を付加して、実際の現場で活用できる状態にするフェーズです。

各々の脅威インテリジェンスに、命名規則と構造に従った一貫性のあるタグをつけて、脅威インテリジェンスをツール(例/SIEMやSOAR)で利用できるようにする、検索ロジックを再利用できるようにする、発見した脅威インテリジェンスを深堀りして、他の脅威インテリジェンスとの関連性を付加する等の活動が該当します。

最後に配布です。分析を経て対象者にとって意味のある脅威インテリジェンスになって初めて配布可能になります。意味の無い、または本来の意図と異なって理解されてしまう脅威インテリジェンスを配布してしまうと、そもそもの脅威インテリジェンスプロジェクトが失敗してしまいます。

個々の脅威インテリジェンスにTLP(配布可能な範囲の定義)を付加して配布対象のコミュニティを厳選する、脅威インテリジェンスに含まれている個人情報や機密情報をマスクする、配布対象のツールと連携して自動化を実装する、ダッシュボードを設計・構築して脅威インテリジェンスの視認性や利活用度を高める等の活動が該当します。

完了したら再帰です。物事に100%はないため、脅威インテリジェンスのプロジェクトも必ず振り返りが必要です。本来決めた目的をどの程度達成できたのか、新たに浮上した喫緊の要件と現状のギャップがどこにどの程度あるのか、それらのギャップを誰がどのようにいつ埋めるのかを整理します。

ライフサイクルを整理して体系立てて進める、これは脅威インテリジェンスに限ったことではなく、万物に共通する考え方かと思います。

セールスでもカスタマーサクセスでも、事前に狙う市場や顧客を見定めたり、各々のライフサイクルにおいて異なる戦術や行動を取ることと本質的には同じですね。

この記事が気に入ったらサポートをしてみませんか?