APT36、コロナウイルスを利用してCrimson RATを広める「絶好の機会」

パキスタンに関係する脅威アクターAPT36は、コロナウイルスの世界的な大流行を利用してCrimson RATを広めるおとりの健康勧告を利用している。

Crimson RATの機能には、被害者のブラウザからの認証情報の盗用、スクリーンショットのキャプチャ、ウイルス対策ソフトウェア情報の収集、被害者のマシンから実行中のプロセス、ドライブ、ディレクトリの一覧表示などがあります。

このようなデータ抽出機能の使用は、2016年から活動しているAPT36(Transparent Tribe、ProjectM、Mythic Leopard、TEMP.Lapisとも呼ばれる)では一般的です。

Malwarebytesの研究者らは、「APT36は、主に防衛、大使館、インド政府を標的としたパキスタン政府支援の脅威アクターと考えられている。」と述べた。

「APT36は、パキスタンの軍事的・外交的利益を支える機密情報をインドから収集する目的で、サイバースパイ活動を行っている。」

研究者らによると、これまでのAPT36キャンペーンでは、主にスピアフィッシングと水飲み場攻撃の両方を利用して被害者への足がかりを得てきたという。

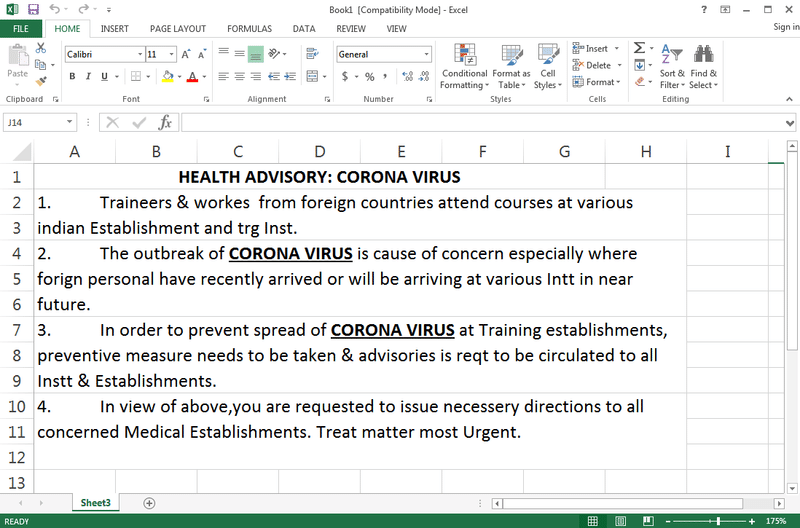

この最新のフィッシング電子メールには、CVE-2017-0199などのRTF(リッチテキスト形式)ファイルの脆弱性を対象とした悪意のあるマクロドキュメントが添付されています。

これは、ユーザーが悪意のあるMicrosoft Office RTFドキュメントを開くと、悪意のある攻撃者がVisual Basicスクリプトを実行する可能性がある、重要度の高いMicrosoftの脆弱性です。

このメールは、インド政府からのものを装いコロナウイルスの大流行に関する「保健指導」を含んでいる。

被害者が添付された悪意のある文書をクリックしてマクロを有効にすると、Crimson RATは削除される。

この悪質なマクロは、まず「Uahaiws」と「Edlacar」という名前のディレクトリを作成し、次にOSのタイプをチェックする。

次に、OSのタイプに基づいて、32ビット版または64ビット版のRATペイロードをzip形式で選択します。

このファイルはUserForm1内のいずれかのテキストボックスに保存されます。

次に、zipペイロードを「Uahaiws」ディレクトリにドロップし、内容(「UnAldizipを実行」関数の使用)を解凍して、RATペイロードをEdlacarディレクトリにドロップします。

最後に、Shell関数を呼び出してペイロードを実行します。

ダウンロードが完了すると、Crimson RATはハードコードされたコマンド&コントロール(C2キー)IPアドレスに接続し、収集した被害者の情報をサーバに送り返します。

このデータには、実行中のプロセスとそのID、マシンのホスト名、およびユーザー名のリストが含まれます。

研究者らによると、APT36はこれまでに、リモート管理ツールのDarkComet、Luminosity RAT、njRATなど、多くの異なるRATツールを使用してきた。

「過去の作戦行動では、インドの軍や政府のデータベースに侵入し、軍の戦略・訓練文書、戦術文書、その他の公式文書などの機密データを盗むことができた。」と研究者たちは言う。

「また、パスポートスキャンや身分証明書、テキストメッセージ、連絡先などの個人データを盗むこともできた。」

コロナウイルスは、さまざまなAPTが先週から利用しており、被害者にマルウェアを感染させている。

先週、中国のAPTグループがCOVID-19を利用して、これまで知られていなかったマルウェアをモンゴルの被害者に感染させているのを、「Vicious Panda」と呼ばれるキャンペーンの研究者が発見した。

研究者らは、従業員にこれらの進行中の詐欺を認識させることが重要であると述べた。

特に、コロナウイルスの大流行に対応して、より多くの企業が在宅勤務モデルに移行している。

「コロナウイルスが世界的な健康問題となって以来、政府や保健当局からの情報や指導を求める声が高まっている。」と研究者たちは言う。

「これは、脅威の主体が恐怖を利用し、誤った情報を広め、大規模なヒステリーを引き起こす絶好の機会であり、同時に詐欺やマルウェアのキャンペーンで被害者を危険にさらすことになります。」

元記事

https://threatpost.com/apt36-taps-coronavirus-as-golden-opportunity-to-spread-crimson-rat/153776/

—-

コロナウイルスの混乱に乗じたマルウェアの攻撃は予想されている。

Emotetでもそのようなメールの文面もあった。

マルウェア対策も冷静にかつ確実にやっていく必要がある。

特に今はリモートワークなどで脆弱な環境で使っていないとも限らないので。

最後までお読みいただきありがとうございます。 分かりやすくマイナーなセキュリティ記事を翻訳しながら書きます。