最近の記事

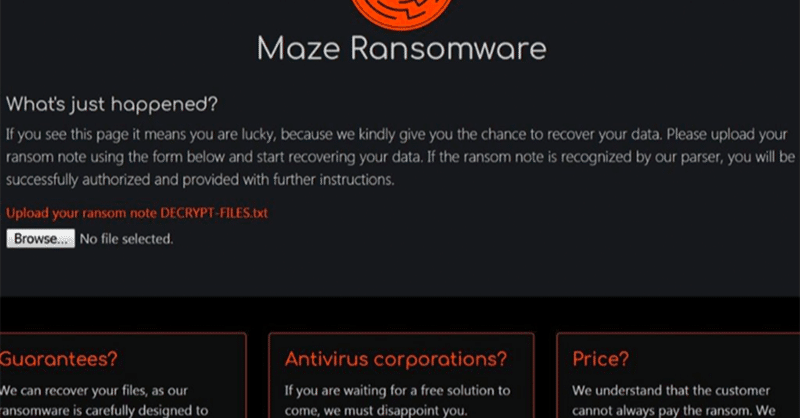

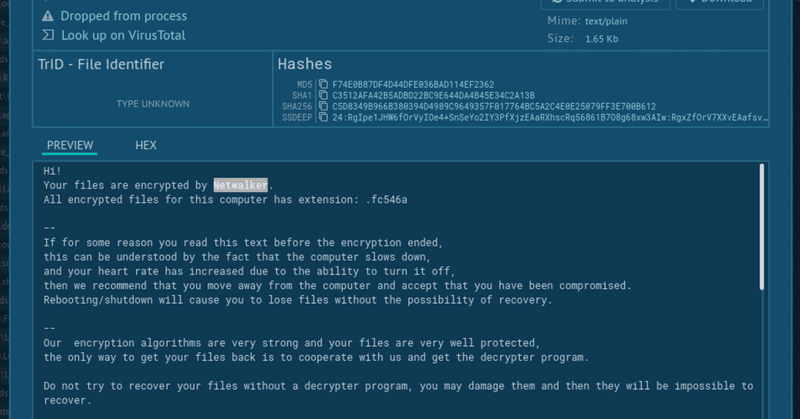

カリフォルニア大学サンフランシスコ校、BBCが「ダークウェブ交渉」を公開したことでランサムウェア組織に114万ドルを支払う

宣伝に飢えた犯罪者が被害者に圧力をかける新たな方法を発見公衆衛生研究に専念しているカリフォルニアの大学は、データへのアクセスを取り戻すために、犯罪組織に114万ドルの身代金を支払った。 カリフォルニア大学サンフランシスコ校(UCSF)は、Netwalkerグループが不正に暗号化されたファイルの復号化ユーティリティを送ってくることを期待して身代金を支払いました。 BBCによると、「匿名のタレコミ」によって「ダークウェブ上のライブチャットで身代金交渉をフォロー」することができ