またランサムウエア被害が

徳島県のつるぎ町立半田病院が10月31日、電子カルテシステムがランサムウェア(身代金要求型ウイルス)に感染したとの発表がありました。

患者約8万5千人の個人情報の流出の有無は不明。

サーバへのアクセスができないため、11月1日から新規診療などの受け入れを当面中止している。

2021.11.01

日経クロステック ニュース

https://xtech.nikkei.com/atcl/nxt/news/18/11561/

一番恐れていた医療機関へのランサムウェア攻撃が日本国内でも頻繁に起こり始めています。

ランサムウェアとは?

ランサムウェア(身代金要求型ウイルス)とは、どんなウイルスなのでしょうか?主な特徴は以下の2つです。

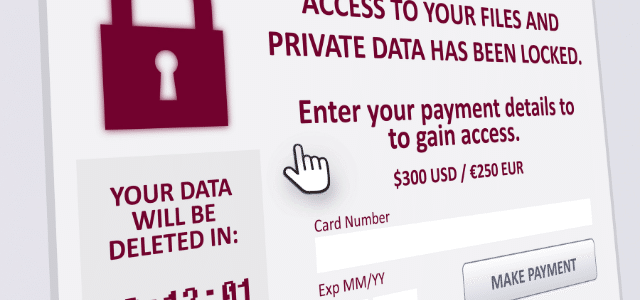

1)サーバやパソコン内のファイルを暗号化(まったく読めない形式)して使用できないようにする。

2)復旧の交換条件として、身代金の支払いを要求するメッセージを表示する。

変化するランサムウェア

ランサムウェアは従来型は不特定多数に攻撃、データの復旧と引き換えに身代金を要求していたが、2019年あたりから標的型・暴露型に変化してきています。

標的型・暴露型ランサムウェアとは?

標的型・暴露型のランサムウェアには以下の挙動があります。

1)攻撃による侵害範囲の拡大後に、ランサムウェアを用いてデータの暗号化を実施する

2)暗号化したデータを復旧するための身代金要求の脅迫(標的型)する。

3)ランサムウェアによる感染実行前に機密情報等のデータを密かに窃取し、インターネット上のサイトや匿名サイト上で小出しに暴露し、脅迫する(暴露型)

標的型・暴露型ランサムウェアの被害状況

【被害の状況】

直近1年間で国内外約600組織以上が被害(日本企業も被害に)

【被害規模の大きさ】

数億円単位の身代金要求

数万台単位の感染被害

ランサムウエアの感染経路

1)攻撃者から送り付けられたメールの添付ファイルを開く(66%)

2)攻撃者から送り付けられたメール本文中に記載されているURLリンクをクリックする

3)改ざんされたWebサイトにアクセスしてドライブバイダウンロード攻撃を受ける(41%)

4)脆弱性などを悪用する自己伝染機能をもったランサムウエアに感染する

5)リモートデスクトップ機能を介して侵入され感染させられる

出展:ランサムウエアの脅威動向および被害実態調査報告よりhttps://www.jpcert.or.jp/research/Ransom-survey.pdf

実にメールの添付ファイルを開くが66%を占めています。実に巧妙に罠が仕掛けられています。送信者が実在するお客さん担当者のメールであたかも業務連絡を装ったメールを送信してきます。

全社員に周知徹底したとしても100%防ぐことは難しいと思います。

ランサムウェアの被害を防ぐには?

ランサムウエア被害を防ぐ対策として以下の対策が考えられます。

1.攻撃対象領域の最小化

1)外部へ公開するシステムやサービスを最低限にする

2)システムの侵害の可能性を考え、接続可能な範囲を限定する

2.アクセス制御と認証

1)組織内、組織外、拠点間を接続するシステムで適切なアクセス制御や認証を設定

2)アクセスや認証ログ等の監視

3.脆弱性対策

OSおよび利用ソフトウェア、ネットワーク機器のファームウェア等を最新の状態に保つ

4.内部対策

1)重要データやシステムのセグメント化、ネットワーク分離

2)統合ログ管理、内部ネットワーク監視、エンドポイント監視の利用

被害に備えた準備

ランサムウエア被害を防ぐ対策を取ったとしても100%は防ぐことはできません。被害にあった時を想定して少しでも早く復旧できる準備をすることも必要です。

1.データやシステムのバックアップ

1)重要なファイルの定期的なバックアップ

2)装置や媒体はバックアップ時にだけ接続する

3)システムの再構築を想定したバックアップ方法の検討(クラウドデータセンターへのバックアップなど)

2.事業継続計画(BCP)や対応方針の再確認

事業継続計画(BCP)や対応方針を再確認し、有事に備える

おわりに

今回は医療機関へのランサムウェア被害と対策についてお伝えしましたが、医療機関のみならず、様々な業界、企業の大小にかかわらず、被害にあっています。

今一度、自社のセキュリティ対策およびBCP(事業継続計画)を再点検されてはいかがでしょうか?