どこに穴があるのか? Softwareコードまで辿る

皆様こんにちは! 今朝の朝刊に海外旅行客が感染症前に戻りつつあるとの記事を読みました。日本もノーマルに戻りつつありますね。

この記事ではCloudランタイムからSoftwareコードのセキュリティを辿ることについて触れています。

Gartner社が先日公開したCNAPPのガイドに以下のセンテンスが記載されています。

“Ensure the right person/team is tasked with remediating an identified risk, by requiring CNAPP offerings to understand ownership and provenance of development artifacts. At a minimum, the CNAPP offering must understand what developer/development team created the artifact, when it was scanned, when it was deployed, and who has since changed or modified it.”

– 2023 Gartner Market Guide for Cloud-Native Application Protection Platforms (CNAPPs)

日本語で簡略すると、"成果物はどのチームによって開発されて、いつどのようにスキャンされて、いつどのようにどの環境に配備されたのかを詳細に把握しつづけるべきだ" となりますね。

Orca Securityは元来Cloud環境のセキュリティリスクを検出することにフォーカスしていましたが、新たな機能により従来のCloud環境からSoftwareコードのどこにリスクがあるのかを遡って検出することが可能になりました。

DockerfileやTeraformに代表される宣言型コンピューティングの誕生によって、Cloud環境はこれらの定義によって構成されるようになりました。

定義によって構成されたCloud環境のセキュリティリスクを検出することも大切ですが、同時に定義そのものに潜んでいるセキュリティリスクを検出することはも大切かと思います。

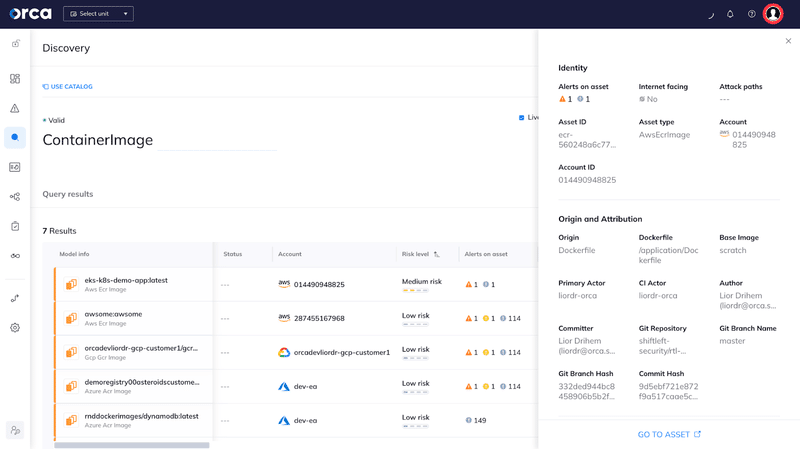

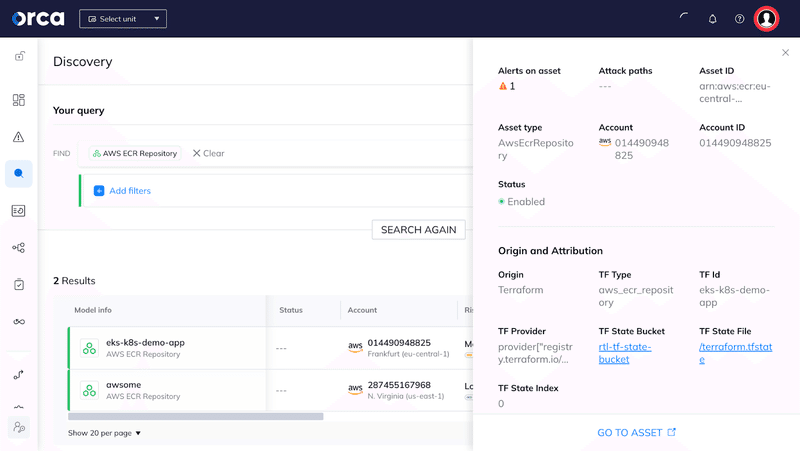

Orca Securityでコンテナイメージの定義元の属性を管理している画面のイメージです。

定義元のDockerfileやその他属性だけでなく、GitHubのリポ自体を特定してRepoのどのコードに脆弱性があるのかを遡って管理することが可能です。

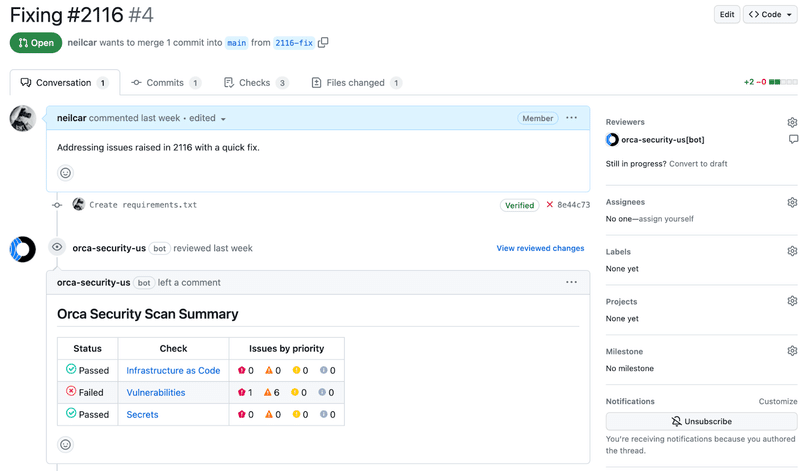

更に、Orca SecurityのGitHub Applicationを利用することで、Pull RequestやCommitのタイミングでスキャンして、脆弱性が含まれているコードを検出してPRやCommitをブロックすることが可能です。

皆様のCloud環境をOrca SecurityでスキャンしてCloudのリスクを明らかにしませんか? 30日間無償でお手伝い致します。

この記事が気に入ったらサポートをしてみませんか?