データに基づいたセキュリティ対策を!

皆様こんにちは! 先週はAWS Summit Tokyo 2023に出席していました。4年ぶりのオンサイト開催で色々な方にお会いできて嬉しかったです。

この記事ではOrca SecurityのDiscoveryを用いた、データに基づいたセキュリティ対策の例に触れます。

Cloud資産の可視化は、あらゆる業種・規模のお客様が求めれている、最も根源的なCloudセキュリティのユースケースかと思います。

Orca SecurityのDiscoveryクエリビルダは、SQLライクかつ直感的なクエリで、Cloud環境のあらゆる資産(例/VM, Container Image, IAMロール, アラート, 脆弱性)を様々な条件で検索することが可能です。

この記事では、多くのお客様に利用されると思われる、3つの条件でCloudの資産を検索してみたいと思います。

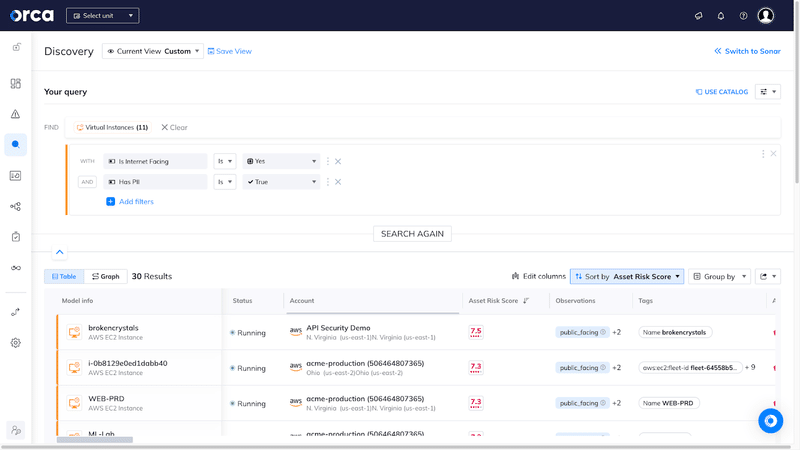

1.インターネット接続しているVMでかつPIIを持っているインスタンス

先ず初めに、インターネット接続しているVMで、かつPII(個人を特定する情報)を持っているインスタンスを明らかにするシーンです。

先ず、Discoveryクエリビルダが標準で持っているメニューで、"Compute Services"-"Virtual Instances"を選択します。

次に、"Add Filters"をクリックして"Is Internet Facing"と"Has PII"という条件を追加して、各々"Yes"と"True"を選択してフィルタします。条件に合致するインスタンスをリストすることができます。

該当のインスタンスの詳細を確認すると、大量のアラートが検出されていることが判ります。インスタンスの所有者に警告して、直ちにPIIを削除するか、一時的にオフラインにするか対応を促すことができますね。

プレビューで、実際に保持してしまっているPIIの詳細を確認することが可能です。

2.使われていないIAMロール

次に、長期に渡り利用されていないIAMロールを明らかにするシーンです。Discoveryクエリビルダのカタログで"Identity and Access" - "Roles that haven’t been used in 30 daysDiscovery"を選択します。

過去30日以上使われていないIAMロールがリストされます。不要なロールは直ちに削除すべきですね。

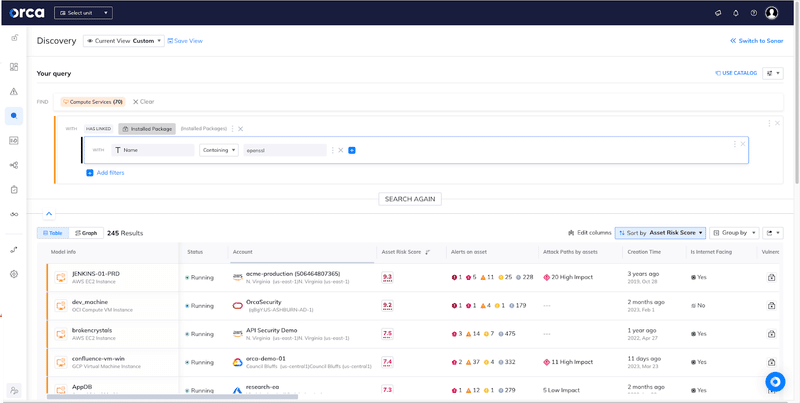

3.特定のパッケージの依存性を持っている資産

最後は特定のパッケージの依存性を持っている資産を明らかにするシーンです。この例では、2022年10月に発見された、OpenSSLの脆弱性に依存していると思われる資産を明らかにします。

Discoveryクエリビルダで"Compute Services"を選択、"Add Filters"から"Installed Package"を選択、条件で"Name Contains openssl"でフィルタします。

大量のアラートが検出されているインスタンスがほとんどです。危なさそうですね。直ちに対応しましょう。

皆様のCloud環境をOrca SecurityでスキャンしてCloudのリスクを明らかにしませんか? 30日間無償でお手伝い致します。

この記事が気に入ったらサポートをしてみませんか?