デスゲームを運営するなら情報漏洩には気をつけよう ~セキュリティの脆弱性から見るアルターカーニバル~

『Project:;COLD 2.0 ALTÆR CARNIVAL』が3/31に先日無事完結しました。

不可逆性SNSミステリー『Project:;COLD』は、一般的なゲームタイトルとは異なり、ゲームソフトやアプリがあるわけではなく、X(旧Twitter)やYouTubeといった私たちが日常的に利用している場所やサービス上でゲームが展開されます。

プレイヤーは、あたかも実在するかのような事件をインターネットから目撃し、事件を解決に導く登場人物の一人としてその世界に介入。

他のプレイヤーや作中のキャラクターと協力しながら、謎解きや考察を駆使することで、物語の結末やキャラクターの運命に影響を与えていくこととなります。

事件の真相を解き明かすためには、あなたの力が必要です。

どうか、力を貸してください。

物語前半は5人の少女が競い合うデスゲームが展開、後半はデスゲームの主催がいかなるものかを追い、それをプレイヤーたちが抹消しようとする反撃編が展開されました。

ですが、本編は「プレイヤーが主体的にデスゲームの主催が何者かを探り真相を見つけ出す」物語の都合上、敵組織側にセキュリティの脆弱性を考えるうえで『お前それは絶対やっちゃだめだろ!』という典型的なダメな例(アンチパターン)が散見されました。

本記事ではそれらに対してセキュリティインシデントレポート……というていのツッコミを書いてみました。セキュリティの安全性を確保する上で、明日から出来る簡単なことも多いので、読者のみなさんがデスゲームを主催する際や、日常生活に役立てば幸いです。

※内容の都合上『Project:;COLD 2.0 ALTÆR CARNIVAL』の重大なネタバレが含まれます。また、本記事はジョークです。筆者はサイバーセキュリティの専門家ではありませんので、あくまで冗談の1つとしてお楽しみください。本記事に従った、従わなかった場合の損害に関しては負いかねます。

脆弱性リスク★★★(明日からできるのですぐに対策しよう)

不特定多数の目の見える場所に機密情報を貼らない(サイン会Day2)

「特別な人」にしか渡されない、シールを獲得するため、写真家八本木先生の現地サイン会会場に潜入したプレイヤー。

特別な人=VIPの特徴は会場のPCに貼られており、プレイヤーはスタッフの隙をついて付箋を盗み見てVIPの特徴に合うものを調達する必要がありました。

この手口は情報を肩越しに盗み見ることから「ショルダーハッキング」と名前がついています。ソーシャルエンジニアリング(人間の心理的な隙や行動につけ込んで個人が持つ秘密情報を入手すること)には十分気をつけてください。

対策:機密情報の書かれたメモ書きをそのままにしない。片付ける。

パスワードを公の場で発言しない(最終フェイズ、パスワード当て)

デスゲームの運用団体の職員ページに迫ったプレイヤー。手がかりがないかどうか共有フォルダを探索していきます。(各個人のファイル極秘フォルダがありましたが、この段階ではすべてパスワードがかかっていて中身を閲覧できない状態でした)

そんな中、職員のやり取りが記録されたページに気がかりな文言がありました。

西藤氏の職員ページが閲覧出来るように。

あまりにもずさんすぎる~!!!

対策:パスワードの文字列に関する発言はどこでも、いかなる場合であってもしない。

プロジェクトメンバーに対して十分なセキュリティ教育を受けさせないまま業務に参加させない(最終フェイズ、パスワード当て)

物語が展開する上で分かってきますが、デスゲームを開催していた村の人間は、どうやら幼少の頃から電子機器を持たされてないようでした。セキュリティ意識の低さはこれが原因かもしれませんが、政府やIPA(経済産業省のIT政策実施機関、ITに関する情報発信や資格試験の運営もしている)の出している資料に目を通させるのは、業務に当たる前に必須でしょう。

(一例。このような「国民のためのサイバーセキュリティサイト」など、企業側でいちいち作らなくても学習の素材となる資料はたくさんあります)

対策:サイバーセキュリティについての教育を、業務につかせる前に全職員に対して行う。

個人が特定されるような情報をブログ等のSNSに書かない(クリーピーパスタ・ブログ等)

前半の”秘密の質問”の突破、後半の真相を見つけ出すストーリーでキーパーソンとなる「大澤すみれ」ちゃんのブログ等「ネットに何か書いていること」がヒントになり、情報が特定されるというパターンが多いです(物語の展開上仕方ないのですが……)

デスゲームの運営やオンラインサロン「HIGH conscious lab.」に関係のないここを読んでいる読者の皆さんにおかれましては、どうかうっかり本名や行動が特定される情報(例:普段使用する交通機関)を書き込みませんよう。

これだけでも文章と照らし合わせて、待ち合わせ場所の駅が特定されている。

対策:個人特定のきっかけになるような情報発信は控える。(デジタルに書き込んだ情報は100%特定される、として行動する)

Youtube等の個人用アカウントを貸し借りしない(みやまんちゃんねるにCちゃんの動画が上がる理由)

そもそも、ただの学生バンド『みやまんチャンネル』に他の人物(プレイヤーと同じく真実を追求するCちゃん)の動画が上がるのは、こんな経緯があったりします。

ハッカーを目指すならTwitter(現X)のタイムラインで「ログイン情報」を話そうとするな。

善意の接触者か悪意の接触者(アカウントの乗っ取りを目的としている)かどうかはわかりませんが……例えば……Cちゃんには動画だけ送ってもらってアカウント情報はヒカリちゃん側が管理するのがよいのでは……

対策:見ず知らずの第三者にアカウントのIDやパスワードを共有しない。

(対策案:Youtubeには複数のgoogleアカウントから同じチャンネルに動画をアップ出来る権限設定があるのでそれを使う)

脆弱性リスク★★(IT従事者なら気をつけるべき)

リークされたくない情報はそもそもネットに置かない(全般、特に最終フェイズ)

これらのことを踏まえると、残念ながらネットに置いてある情報は、すべて漏洩の危険に晒されていると考えてかまいません。

(スパイや国家機密をテーマとして取り扱ったテレビドラマ「VIVANT」の監修を行った元公安の方も、「デジタルは『見られている』『読まれている』と思ったほうがいい」と警鐘を鳴らしています。)

これらはすべてネットの書き込みによって回答された。

対策:見られて困るデータはなるべくネットに置かない。最低限サーバー等を分けて保管する。また、置いた後必要がなくなったらすぐに削除する。

ランダムな文字列は意味のある文字列を変換して作らない(最終フェイズ、URL漏洩)

デスゲームの運用団体の職員ページにおいて、プレイヤーがURLを探索していたところ、パスワードの入力を経ないでURLが先にわかる、というハプニングが発生しました。

本件にも情報セキュリティとしての脆弱性があった筆者は考えています。

職員ページには、意味のある文字列をシーザー暗号で変換、パスワード認証後のページのURLに使用している、という規則性がありました。

A→B、B→Cなど、アルファベットの順列をずらすシーザー暗号はたかだか26パターンしか暗号化できません。26パターンというのは暗号化技術的には暗号化されていないのとほぼ等しいです。

対策:ランダムな文字列を生成する場合は、ジェネレーター等を用いて本当にランダムな文字列を生成することを心がける。意味のある文字列を変換しない。

認証ページを推測されやすいページに置かない(物語の外、WordPress認証ページ漏洩)

また、ホームページ自体を作成、管理するWordPressそのものの認証ページがプレイヤーによって発掘されるハプニングも起きています。(メンテナンスによりすぐさまページを開くこと自体に認証が必要になりました)

これに関しては、認証ページのURLがデフォルトのままだったのが問題でしょう。(認証ページに特に何もしなければ、https://XXXXXX/wp-admin が設定される)

対策:WordPressの認証ページを設定する際、デフォルトのままにせずランダムなURLに切り替えておく。

脆弱性リスク★(技術的な話を含むので開発者と協議しながらやろう)

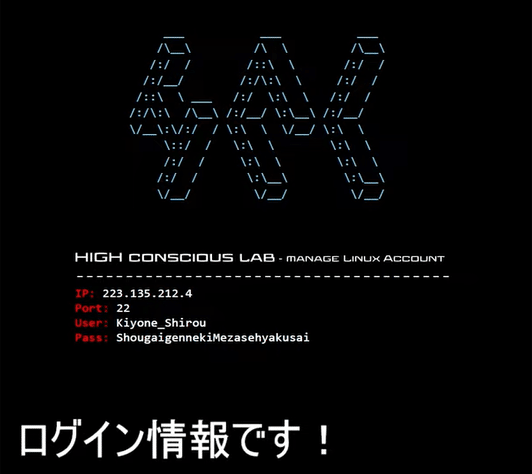

Linuxのポートを開けたままにしない(Linux謎解き)

物語中盤では、オンラインサロンへのLinuxサーバーへアクセスする場面がありました。

(Linuxはコンピュータの人格に相当するソフト(OS)の一つ。無料でカスタマイズが柔軟で都合のいい点が多く、サービスや機能を提供するサーバー等によく使われる)

このLinuxサーバーは、ポート(ネットワークとコンピュータをつなぐドアのようなもの)が開けたままでした。

例えるなら玄関のカギを開けっ放しにしたままにしているのと同じだったのです。そりゃハッキングされるって。

このあと、サロンのページの脆弱性を突くため大量のプレイヤーが押し寄せていく

(具体的にいうと掲示板のスレッドにみんなが書き込んでサーバーが落ちた)

対策:ポートは開けたら必ず閉める。開けっ放しにしない。

おわりに

いくつかの脆弱性を見てきましたが、正しい知識と対策を知れば明日から実行できるものばかりです。正しく恐れ、対策を講じていきましょう。

(デスゲームのセキュリティコンサルタントはこのnoteを参考にしてください、なんなら引き受けます)

参考資料:

Project:;COLD 2.0 ALTÆR CARNIVAL ストーリー解説サイト

「分かりそう」で「分からない」でも「分かった」気になれるIT用語辞典

ポートについて Linuxについて

スペシャルサンクス:『Project:;COLD』のDiscordでお話聞いてくださった方々、特にvityaさん、raicaさん