【保存版】AWS OrganizationsのSCPを使って、アカウントのアクセス許可を一元管理しよう!

こんにちは、CryptoGamesの高橋です。

クリスペというサービスを行っている会社です。

本日はAWS Organizationsを用いて、アカウントを組織単位で管理してみようと思います。

こちらの公式を参考に進めていきます。

はじめる前に

AWSのサービスには料金がかかります。

事前に確認を行い、テスト終了後はクリーンアップを忘れずに行なうようにお願いします。

1 AWS Organizationsを作成する

下の「組織を作成する」を選択

メールアドレス宛にVerifyの要求が来ているので、問題なければ「Verify your email address」を選択

(もしかしたら、このタイミングじゃなかったかも。。)

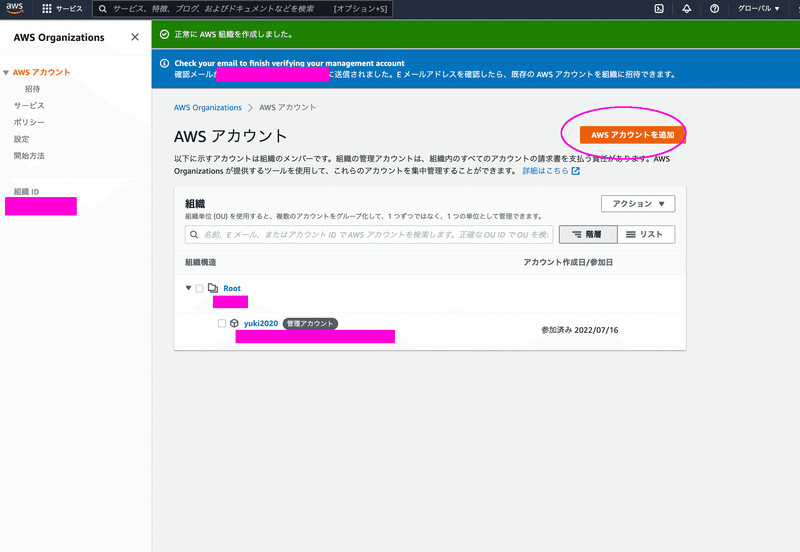

2 追加のアカウントを作成する

では、組織のメンバーとして追加するアカウントを作成しましょう。

「AWSアカウントを追加」を選択

「AWSアカウントを作成」にチェックを入れて、任意のアカウント名・Emailアドレスを入れて「AWSアカウントを作成」

少し待っていると、下のようにアカウントが作成されました。

ちなみに、私は3回失敗しましたが、理由を見ると、Emailアドレスが既に存在していたためのようです。

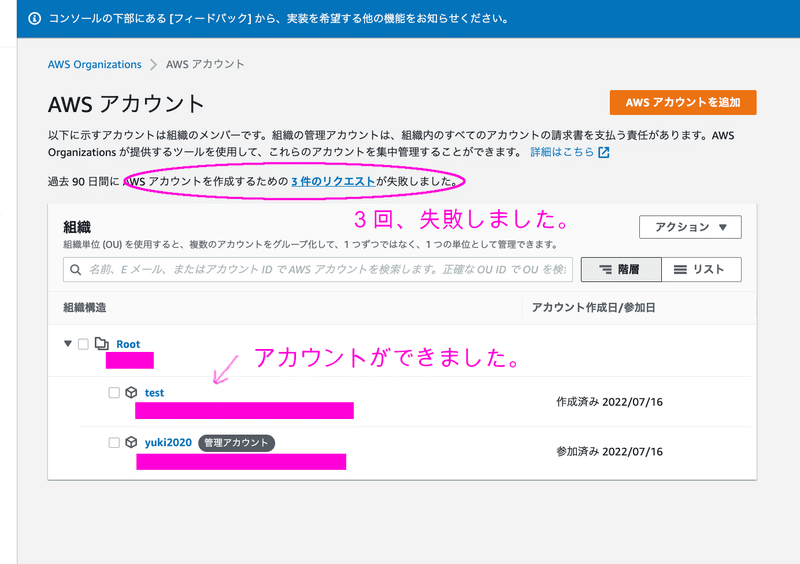

3 組織単位(OU)を作成する

では、組織の構成を作っていきましょう。

Rootにチェックを入れて、「アクション」から「新規作成」

「組織単位名」に任意の名前を入れて、「組織単位の作成」

これで、下のように「Production」という組織単位(OU)ができました。

同じようにして、この直下にもさらに組織単位(OU)を作ります。

やり方は先ほどと同様です。

4 アカウントを組織単位(OU)に移動させる

このように、「MainApp」という組織単位(OU)ができました。

では、下のように移動させたいアカウントにチェックを入れて、「アクション」の「移動」

移動させたい組織単位(OU)にチェックを入れて、「AWSアカウントを移動」

このようにアカウントが組織単位(OU)に移動できました。

5 サービスコントロールポリシー(SCP)を有効にする

では、組織内のアカウントのアクセス許可を一元管理できる、サービスコントロールポリシー(SCP)を有効にしましょう。

デフォルトでは、下のように「無効」となっています。

「サービスコントロールポリシーを有効にする」を選択

下のように、「有効」になりました。

6 サービスコントロールポリシー(SCP)を作成する

では、適用するポリシーを作成していきましょう。

今回はCloudTrailというサービスのメインとなる機能を制限するポリシーを作ります。

「ポリシーを選択」

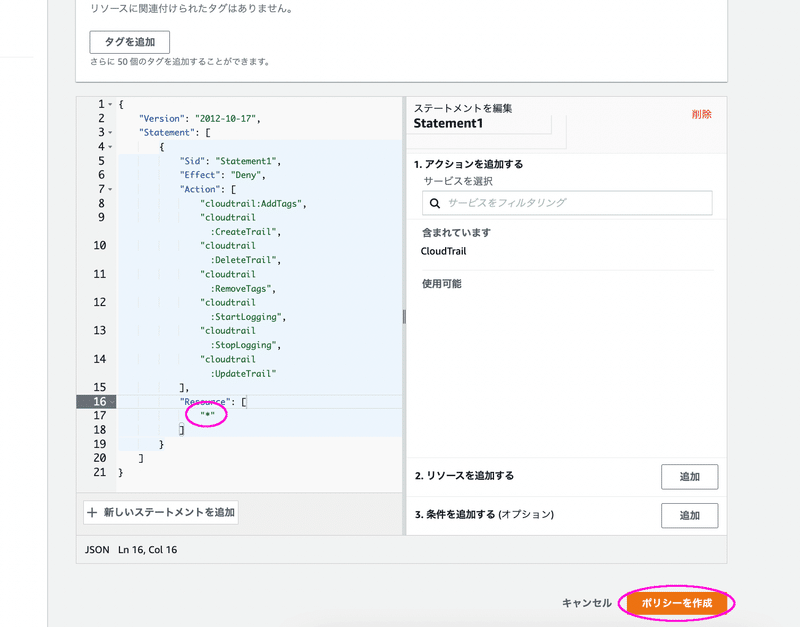

任意のポリシー名を入れて、「アクションを追加する」から今回はCloudTrailを入力・選択します。

なお、Effectに「Deny」となっているので、どの操作を禁止するのかを規定していきます。

下のように、禁止したいアクションにチェックを入れていきます。

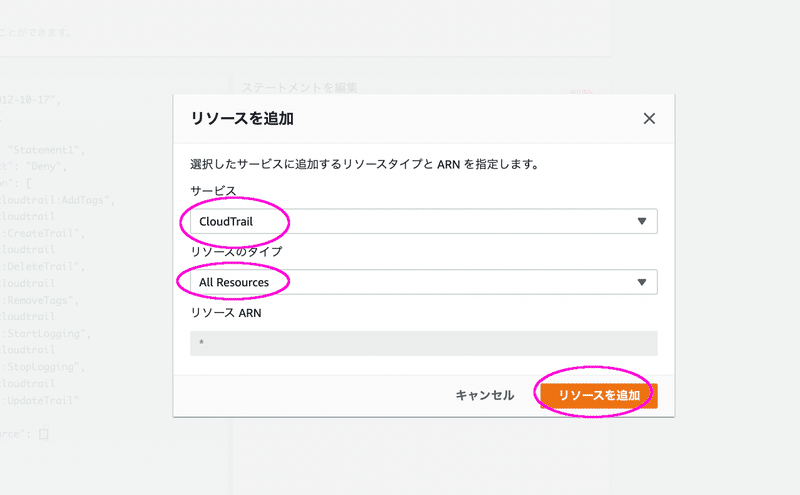

次は「2.リソースを追加する」の「追加」を選択

今回は全てのリソースとして、「リソースを追加」

「*」が入ったことを確認して、「ポリシーを作成」

7 組織単位(OU)にポリシーをアタッチする

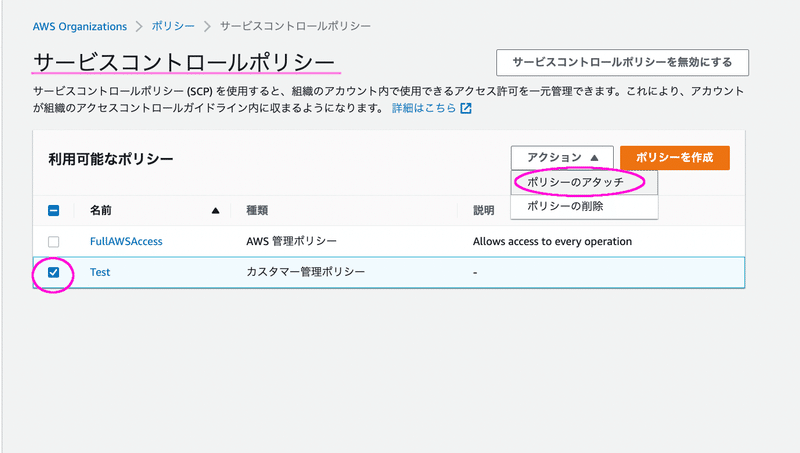

では、ポリシーができたので、先ほど作った組織単位(OU)にアタッチしていきましょう。

作ったポリシーにチェックを入れて、「ポリシーのアタッチ」

アタッチしたい組織単位(OU)を選択して、「ポリシーのアタッチ」

8 サービスコントロールポリシーが効いていることの確認

最後に、新しく作ったアカウントでログインし、「CloudTrail」から証跡を作成してみます。

下のように、アクセス許可がなく、証跡が作れなければOKです。

最後に

終わった後は、不要なものは必ずクリーンアップを行なってください。

料金が継続的にかかってしまうため、忘れないよう、十分ご注意ください。

今回は以上です。

最後まで、ありがとうございました。

サポートをしていただけたらすごく嬉しいです😄 いただけたサポートを励みに、これからもコツコツ頑張っていきます😊