LINEヤフー不正アクセス事案から、攻撃者の侵入経路図を読み解く

こんばんは!

昨日の午後、個人情報保護委員会から、LINEヤフー社に、行政指導(勧告)がありました。

この文書の個人情報保護委員会作成の「不正アクセス侵入経路図」が複雑でびっくりしたのですが、本文の番号と対応しているとのこと。

文書の内容は過去の事案にもふれており、かなり長いです。

よって、

①この自動文書の構成・目次

を説明した上で、

②攻撃者はどうやって侵入したか?

に絞って、読み解いてみたいと思います!

(なお、本文中出典の明記がないものは、全て上の個人情報保護委員会の指導文書です)

❶文書の構造

3/28に発表された文書は、全体で17ページで、大きく5つのの文書が1つのPDF、以下のような構造になっています。

⚫︎LINE ヤフー株式会社に対する個人情報の保護 に関する法律に基づく行政上の対応について

→公式ニュースリリースのフェイスシート1枚ものです

⚫︎LINE ヤフー株式会社に対する個人情報の保護 に関する法律に基づく行政上の対応について 【概要資料】

→本指導のサマリで、LINEヤフー社の2事案(全く別の事案)ごとの1枚ものサマリ

・事案概要

・個人情報保護委員会の対応(指導の内容)

⚫︎別紙1 LINE ヤフー株式会社におけるLINEに関する個人データの漏えい等事案 に対する個人情報の保護に関する法律に基づく行政上の対応について 【詳細資料】

→ 上記1事案目の行政上の対応の詳細説明です 12ページ

・第1 事案の概要等

→本事案の個人データの性質、漏えいの事態、件数、指導概要

・第2 事実関係

1 不正アクセスを受けたLY社の情報システムについて

2 本件情報システムに関する業務委託等-各社の関係性について

3 不正アクセス及び漏えいに至った経緯

→このblogで後述の図と合わせて見ていきます

・第3 問題の所在-本件事案の特性

1 NC社データセンターとLY社データセンターとのネットワーク接続

2 重要度の高い情報システムへのアクセス管理

・第4 旧L社に対して当委員会が行った令和3年の指導について

1 事案の概要

2 指導に対する旧L社の対応

3 本件事案との関連性

・第5 個人情報保護法上の問題点

1 技術的安全管理措置の不備

2 組織的安全管理措置の不備

・第6 当委員会の対応

1 事案の重大性について

2 勧告(個人情報保護法第148条第1項)

3 報告等の求め(個人情報保護法第146条第1項)

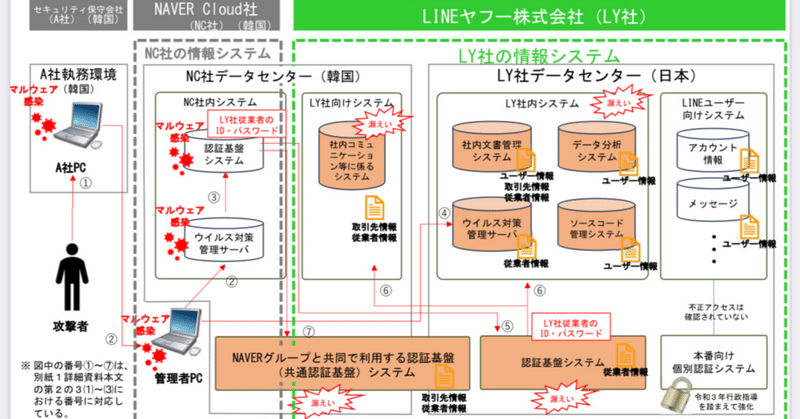

不正アクセス侵入経路図 1枚もの

→本事案の攻撃者の侵入経路を図示したもの

このblogで第2 事実関係とあわせて見ていきます!

⚫︎別紙2 LINE ヤフー株式会社における社内識別子であるGUIDの漏えいのおそれ事案 に対する個人情報の保護に関する法律に基づく行政上の対応について 【詳細資料】

→識別子の漏えいのおそれ事案の詳細資料 2ページ

・第1 事案の概要等

・第2 個人情報保護法上の問題点

・第3 LY社が実施済み又は実施予定の再発防止策

・第4 個人情報保護法第147条の規定による指導の内容

それでは、侵入経路を見ていきましょう!!

❷攻撃者はどうやって侵入したか?

別紙1LINE ヤフー株式会社におけるLINEに関する個人データの漏えい等事案 に対する個人情報の保護に関する法律に基づく行政上の対応について 【詳細資料】 の第2 事実関係

を中心に確認します。

⚫︎各システムごとの漏えいデータ

まず、結果としては、

システムごとに以下のデータが、漏えいもしくは漏えいのおそれが発生しました。

個人情報の種類としては、ユーザー情報、取引先情報、従業者情報の3タイプ。

LINEのユーザーデータも含みますが、LINEのアカウント情報、メッセージ、通話音声、動画配信等を管理するサーバへの不正アクセスは確認されておらず、ユーザーのLINE各種サービス(メッセージへのリアクションやスタンプ購入等)の利用履歴に関する個人データだったとのことです。(第5 問題点に記載あり)

なお、各システムのデータセンターはLINEヤフー社(以降LY社)の場合と、NAVER Cloud社(以降NC社)の場合がありました。

2社に加え、本事案のでは、両者が業務委託を行っていた会社(以降A社)が登場します。

⚫︎登場人物と契約

文書によると、3社が登場します

(1)LY社はNC社に業務委託(LINEに関するサーバ、ソフトウェア等の開発および運用保守)

但し、個人データの委託は行なっていない

(2)LY社はA社に、NC社はA社にそれぞれ別に業務委託(セキュリティに係るメンテナンス業務)

但し、個人データの委託は行なっていない

⚫︎個人情報保護法上の関係で、誰が安全管理責任を負うか?

以上のように、LY社がNC社とA社に業務委託を行なっている業務は、(業務委託契約はあるが)、個人情報保護法上は「委託」ではないとされており、安全管理措置は、LY社が義務を負うこととなっていたようです。

委託先のシステムで不正アクセスによる漏えいが起きた場合、委託元は、委託先の監督責任を問われますが、本件では、自社の安全管理措置の義務違反が問われているのはそのためと思われます。

この点、先の総務省の文書にはなかった情報で、今後の是正において、どのような判断がなされていくか、注目したいと思います。

不正アクセスが漏えいに至った経緯

それでは、以上の前提をふまえて、不正アクセスが漏えいに至った経緯を、不正アクセス侵入経路図と、

別紙1詳細の第2 事実関係 3 不正アクセス及び漏えいに至った経緯を照らしあわせて見ていきます。左下に注記があるように①から⑦が本文に対応しているので、パラパラ漫画式に見ていきます。

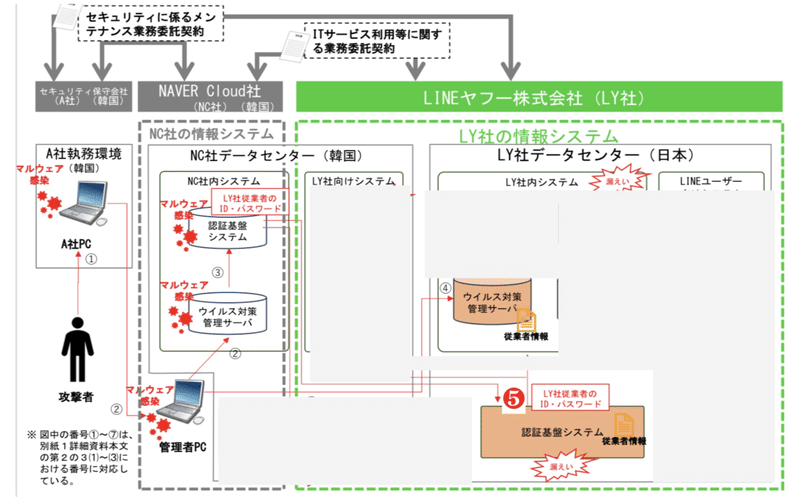

①攻撃者がA社PCに不正アクセス、マルウェア感染、遠隔操作可能に

図のように、発端は、NC社、LY社両社が業務委託を行なっているA社の業務PCがマルウェアに感染🦠 ここから物語が始まります…

3 不正アクセス及び漏えいに至った経緯

⑴ A社への不正アクセス

A 社は、令和5年8月10日及び同月24日、不正アクセスを受け、同年9月7日頃に、A社PCがマルウェアに感染したことにより、不正アクセスの行為者(以下「攻撃者」という。)が、A社PCを遠隔操作できる状態となった(①)。

攻撃者がA社PCを悪用できる状態になったことから、悪さが始まります。。。

その後、攻撃者は、マルウェア感染したA社PCを悪用し、後述のように、NC社のデータセンターに所在するシステム及びLY社のデータセンターに所在するシステムに対し、立て続けに不正アクセスを行った。

②NC社の管理者PC、ウィルス対策管理サーバがマルウェア感染

マルウェア感染、悪用に気づかず、PCの持主は、業務のために、NC社の管理者PCにアクセスしたところ、攻撃者が管理者PCと、(そこから接続できる)ウィルス対策サーバもマルウェアに感染させます🦠🦠🦠

⑵ NC社への不正アクセス

A 社の従業者は、令和5年9月14日に、前記第2の2⑵の業務委託契約に基づく定期点検作業のため、NC社からアクセスを許可されたNC社の管理者PCにリモート接続したところ、攻撃者は、前記⑴の遠隔操作の手法を用いてNC社の管理者PC及びNC社のウイルス対策管理サーバをマルウェアに感染させた(②)。

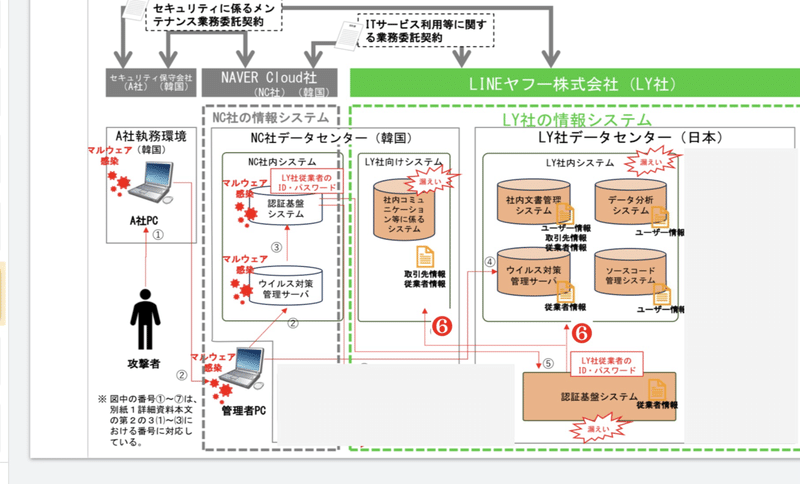

③NC社管理サーバを踏み台に管理者権限奪取、LY社従業員ID・パスワードのハッシュ値不正入手

次に、NC社の管理者権限奪取に成功した攻撃者は、その先の認証基盤システムもマルウェアに感染させ、LY社の従業員のID・パスワードのハッシュ値を不正入手に至ります🦠🦠🦠🦠🆔

その後、攻撃者は、令和5年9月18日から同月26日にかけて、NC社のウイルス対策管理サーバを踏み台として、NC 社の管理者権限を奪取し、その管理者権限により、NC 社の認証基盤システムに不正アクセスしてマルウェアに感染させ、そこに保存されていた、共通認証基盤システムにアクセスするためのLY社従業者のID・パスワードのハッシュ値や、LY社の認証基盤システムにアクセスするためのLY社従業者のID・パスワードのハッシュ値を不正に入手した(③)。

④LY社サーバに不正アクセス、LY社従業員個人データ不正取得

次に、攻撃者は、LY社がA社に発行したID・パスワードを用いて、LY社の日本のウィルス対策サーバーに到達。ここで、最初のデータを不正取得します🦠🦠🦠🦠🆔🆔📂

⑶ LY社への不正アクセス

攻撃者は、令和5年9月14日、前記⑵のとおりマルウェアを感染させたNC社の管理者PCから、NC社のネットワークを介して、LY社がA社に発行した業務委託先用のID・パスワードを用いて、LY社のデータセンターに所在するウイルス対策管理サーバへ不正アクセスし、LY 社の従業者情報に関する個人データを不正に取得した(④)。

⑤LY社従業者用認証基盤に不正アクセス

さらに今度は③でゲットしたIDを用い、LY社の認証基盤にアクセス、🦠🦠🦠🦠🆔🆔📂📂

さらに、令和5年9月27日以降、攻撃者は、前記⑵のとおり入手したLY社の従業者のID・パスワードのハッシュ値を用いて、LY社の従業者が利用する認証基盤システムへ不正アクセスし(⑤)、

⑥LY社認証基盤からID・パスワードを不正入手し、LY社の各種社内システムに不正アクセス、個人データを不正取得

さらに攻撃者は、(おそらく)⑤で取得したID・パスワードで、LY社の複数の社内システムにアクセス、個人データを不正取得しています。。🦠🦠🦠🦠🆔🆔🆔📂📂📂📂📂📂

LY社のデータ分析システム、ソースコード管理システム、社内文書管理システム及び社内コミュニケーション等に係るシステムへアクセスするためのID・パスワードを不正に入手した後、各種システムへ不正アクセスし、LINE ユーザーの個人データ、LY社の取引先及び従業者の個人データを不正に取得した(⑥)。

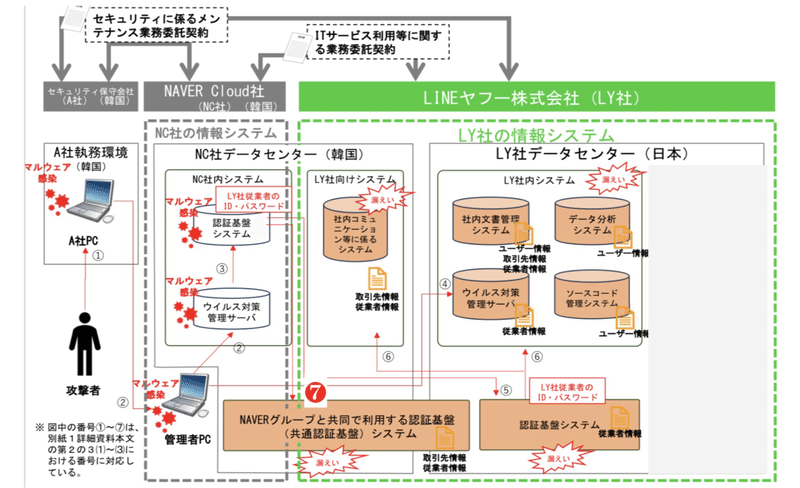

⑦共通認証基盤に不正アクセス、LY社の従業員等個人データを取得

そして、最後に、③で入手したIDで共通の認証基盤にアクセスし、さらに個人データを不正取得したとのことです。。🦠🦠🦠🦠🆔🆔🆔📂📂📂📂📂📂📂

また、攻撃者は、前記⑵のとおり入手したID・パスワードのハッシュ値を用いて、共通認証基盤システムへ不正アクセスし、LY 社の取引先情報及び従業者情報に関する個人データを不正に取得した(⑦)。

幸い、LINEユーザー向けシステムは、別の認証システムが使われており、被害は確認されていません。不幸中の幸い!!!

以上、いかがでしたでしょうか?

私自身はサイバーセキュリティについては、主担当ではなく、個人情報のガバナンスやインシデント対応に必要な基礎的なことしかわかっていないです。

でも、こうして順を追って見ていくと、

攻撃者が1回で目当てのデータに到達しているのではなく、時間をかけて、少しづつ侵入し、正規の管理者権限やID・パスワードを奪って、データベースに到達していることが、よくわかりました。

この振り返りをしていて、ふとこんなきもちに…

昨日の個人情報保護委員会の勧告事案から、攻撃者の侵入経路図を読み解いているのだけど、年末に読んだ本の答え合わせをしてるきもちに…

— Ami (@Informationlaw1) March 29, 2024

『サイバーセキュリティの教科書』https://t.co/bFA1gPpQfq

「攻撃者がどのように考え行動するか」を理解すること、やっぱり大切だなー😎

前書きより pic.twitter.com/awubkJg0l5

そう、この本を読んだおかげかもなのですが、

侵入者の気持ちに立つと、

・セキュリティが甘そうなところはどこか?

・管理者権限はどうしたら奪えるか?

・システムの正規のIDがたくさんあるのはどこか?

こう入ったら、ここで見つかる/見つからない…などなど、

攻撃者なりの戦略・シナリオを立ててアタックしていたのかもしれないな〜、と感じました。

迎えうつ我々としては、

そうした彼ら彼女らの考えそうなことを念頭に、

・リスクがあるのはどこか、

・(リソースには限りがある中で)重点的に何をしなければならないかを考え、

・実効的な対策を打っていかないといけない…

よなぁ〜

改めて勉強になる事案でした!

それでは、また!

c.f. 『サイバーセキュリティの教科書』は、年末のアドベントカレンダー記事でもご紹介

この記事が気に入ったらサポートをしてみませんか?