Photo by

ia19200102

【注意喚起】MovableType脆弱性に注意!至急確認ください。(Web品質管理マネ日報#005)

2021年10月20日にリリースされたMovableTypeの脆弱性

”「Movable Type」の XMLRPC API における OS コマンド・インジェクションの脆弱性”について、IPA 独立行政法人 情報処理推進機構も危険度9.8(緊急)で至急対策を取るよう通告しています。https://www.ipa.go.jp/security/ciadr/vul/20211020-jvn.html

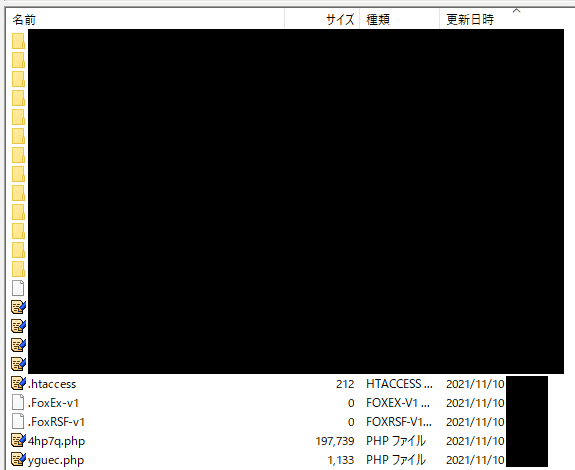

放置すると、脆弱性を突かれてサーバー内にバックドアを作成され、様々な悪質なファイルやプログラムをアップロードされてしまいます。

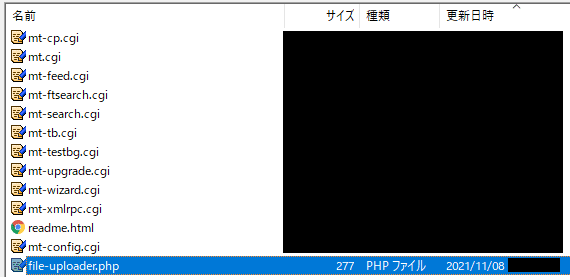

本来はバージョンアップ(アップグレード)が望ましいのですが、バージョンが古くすぐに対応ができない場合は、MovableTypeのインストールディレクトリ内にある mt-xmlrpc.cgiファイルのパーミッションを644に変更してください。悪意あるプログラムはMovableTypeのインストールディレクトリを自動で抽出しているので、見つかり次第確実に攻撃されると思った方がいいです。今すぐに対応してください!バックアップディレクトリやテストで作成した領域等、すべてのMovableTypeディレクトリを忘れずにチェックしてください。

参考:株式会社ラック

【注意喚起】Movable Typeの脆弱性を狙う悪質な攻撃を観測、至急対策を!https://www.lac.co.jp/lacwatch/alert/20211102_002780.html

この記事が気に入ったらサポートをしてみませんか?