SASE(Secure Access Service Edge)のこれからを考える

ITシステムのネットワークセキュリティが重要視される中、「SASE(Secure Access Service Edge:サシー)」というセキュリティモデルが注目されている。SASEと言われても「それって何!?」と思われる方が多いと思いますが、なぜ今注目されているか背景を含め機能とメリットを考えていきたいと思います。

【目次】

ーーーーーーーーーーーーーーーーーー

1.SASEとは何?

2.SASEが登場した背景は?

3.SASEが解決できることは何?

4.SASEの今後は?

ーーーーーーーーーーーーーーーーーー

1.SASEとは何?

SASE(Secure Access Service Edge)とは、「セキュアなアクセスをエッジで提供する」ことを指し、別々の製品サービスとして提供されてきた「ネットワーク機能」と「セキュリティ機能」を、1つのプラットフォームとして提供するのがSASEです。

【ネットワーク機能】

-MPLS(Multi-Protocol Label Switching)/VPN(Virtual Private Network)

⇨サービスプロバイダより提供されるMPLSを使用したVPNサービス

-SD-WAN(Software Defined Wide Area Network)

⇨物理的なネットワーク機器で構築したWAN上に仮想的なWANを構築し、ソフトウェアを用いて管理する技術【セキュリティ機能】

-CASB(Cloud access security broker:キャスビー)

⇨ユーザー(企業)と複数のクラウドプロバイダーの間に単一のコントロールポイントを設けて、

クラウドサービスの利用状況を可視化/制御することで、一貫性のあるセキュリティポリシーを適用する。

-FWaaS(Firewall as a Service)

⇨URLフィルタリング、高度な脅威防止、不正侵入防止システム(IPS)、DNSセキュリティなどの

高度な次世代ファイアウォール(Next Generation Firewalls:NGFW)機能を提供する

クラウド提供型のファイアウォール。

-SWG(Secure Web Gateway)

⇨URLフィルタやアプリケーションフィルタ、アンチウイルス、サンドボックスなどの機能を、

クラウド型で提供するサービス。

アクセス先のURLやIPアドレスからその安全性を評価し、安全でないと評価された場合にはアクセスを

遮断する。SASEは、ゼロトラストと呼ばれるセキュリティ対策の考え方を実現する手段として考えられていて境界防御モデルと呼ばれる従来のセキュリティ対策に代わる新しいセキュリティ対策として注目されています。

境界防御モデルでは社内と社外といったネットワーク境界を設置し、境界の内側のネットワークを安全とみなして暗黙的に信頼していましたが、攻撃者は社内に入り込んで攻撃を行い、クラウドサービスの利活用推進やテレワークの急激な普及などのITシステムの環境変化によって、暗黙の信頼に基づいた対策では不十分になってきました。

そこで、登場したのが「暗黙の信頼を”ゼロ”にして、すべての信頼性を確認する」という考え方に基づく「ゼロトラスト(Zero Trust)」のセキュリティ対策です。このゼロトラストを実現するためのインフラストラクチャとしてSASEが登場しました。

ゼロトラストによってネットワーク境界が不要になるわけではありませんが、インターネットに接続できる環境であれば、どこからでもセキュアに接続が可能となります。これにより、ゼロトラストを実現する上で必要なセキュリティ機能とネットワーク機能を、統合して提供するインフラストラクチャの1つがSASEなのです。

SASE登場の背景には、ITシステムの環境変化が大きく関係しています。どのような変化があったのか?まずは、従来のITシステムの環境で考えてみます。

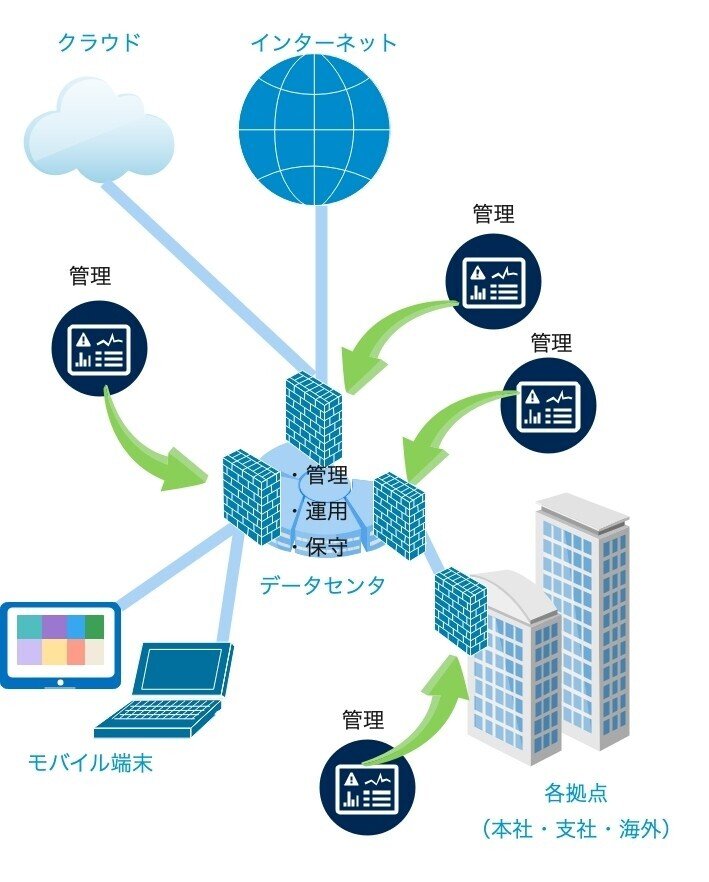

これまで企業のITシステムは、データセンター集約型が主流でした。データはデータセンター内のサーバに保存されており、オフィスからはIP-VPN(閉域網)回線やインターネットVPN経由でデータセンターにアクセスしてシステムを利用していました。また、インターネットにアクセスするときは、データセンターのインターネット回線のみを使用していました。このようなシステムでは、ネットワークはすべてデータセンターに集約されているため、比較的シンプルなネットワーク構成となります。

セキュリティ機能はデータセンター集約型で、インターネットからの通信に対してはネットワークの境界にFWを設置し、NGFWやIDS/IPSを使用して攻撃などから保護していました。インターネット向けの通信では、IDS/IPSやSWG(Secure Web Gateway)、アンチウイルスなどにより安全にアクセスしていました。ネットワークと同様に、セキュリティ機能もデータセンターに集約されており、期待通りに機能していました。

データセンター集約型のネットワーク(イメージ)

しかし、今やITシステムは大きく変化しており、基盤となる“ネットワーク”と“セキュリティ”管理が今のニーズへ対応することが難しくなってきました。主に、下記の3点が関係しています。

■変化(1):クラウド利用の増加

AWSやAzureのようなIaaS/PaaS、Microsoft 365やSalesforceのようなSaaSの利用が進み、データやシステムがクラウドに移っていった。

■変化(2):アクセス方法と、エンドポイントの多様化

自宅やサテライトオフィスなどのさまざまな「場所」からのアクセス、さらに組織で管理されたPCだけでなく、モバイルデバイスや個人所有のPC(BYOD)など、さまざまな「エンドポイント」からのアクセスが増えた。

■変化(3):トラフィックの変化と増加

クラウドの利用が増えるにつれてデータセンターを通過してインターネットに抜けるトラフィックが増加し、暗号化された通信やリモート会議・動画などのトラフィックの割合が増えた。

SASEが求められる理由

このようなITシステムのニーズが変化したことによって、ネットワークとセキュリティ構成のあるべき姿や、専門的なセキュリティ対応の必要性に迫られてきました。

■リスク(1):複雑さが増加

ネットワークとセキュリティ機能が、複数の場所(クラウドや他拠点)で提供されるようになり、暗号化された通信を復号するために追加のセキュリティ製品が導入されるなど、複雑さが増した。

■リスク(2):コストの増加

複数のサブスクリプションやハードウェアが増えることによってコストが増加した。さらに、トラブルや障害が増え、ユーザーやIT部門での運用コスト(複雑化・例外等)が増加した。

■リスク(3):パフォーマンスの劣化

ネットワーク経路が複雑になり、復号などの複数の処理が多重で行われ、テレビ会議・動画などのトラフィックが増えることで通信のパフォーマンスが劣化した。

SASEのメリット

ここまで解説してきたITシステム環境の変化に伴い浮上してきた課題を受け、「ゼロトラスト」と呼ばれるセキュリティ対策の考え方が浸透しはじめています。その具体的な解決手段としてSASEに注目が集まっています。

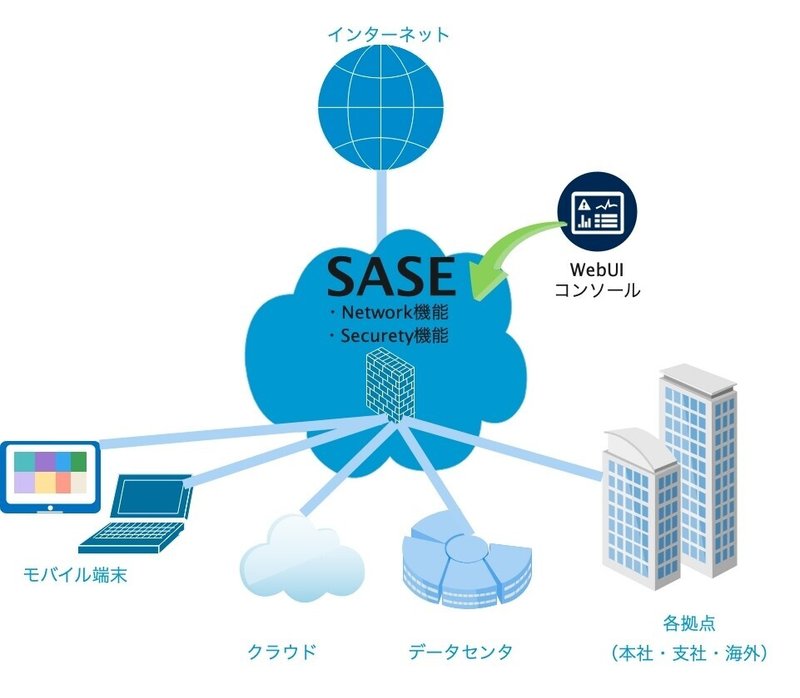

SASEは、ここまで解説してきた課題を根本的に解決しますが、具体的にどうやって解決するのでしょうか。それは、「セキュアなアクセスをエッジで提供する」こと、つまりネットワークへアクセスするのと同時にセキュリティも提供するのです。これは、「ネットワークとセキュリティの統合」と言い換えることができます。

これまで別々で提供していたネットワークとセキュリティを、複数の技術を使用して、統合されたプラットフォームとして提供するのがSASEです。すでにSASEは複数のベンダーが提供していますが、基本的にはクラウドで提供されるサービスとなっています。端末にエージェント、拠点にVPNまたはSD-WANルーターを導入して、クラウドでサービスを提供します。

ネットワークとセキュリティを統合するSASE(イメージ)

SASEで実現される機能は非常に多岐にわたり、それぞれのソリューションごとに機能は異なりますが、これまで挙げてきた課題を解決してくれる具体的なメリットを下記に記します。

■メリット(1):複雑さの解消

単一のプラットフォームかつクラウド上で、通信を復号化した上でセキュリティ機能を提供するなど、複雑さが解消する。

■メリット(2):機能のギャップの解消

どの「場所」からどんな「エンドポイント」でアクセスしても共通の機能が提供され、ギャップを解消する。

■メリット(3):コストの低減

サブスクリプションが統合され機能が強化される一方で、ハードウェアが最小限となり、比較的コストを抑えることができる。また、バージョンアップなどの作業も最小限で済むため、運用のコストも低減する。

■メリット(4):パフォーマンスの向上

ネットワークの経路がシンプルになり、SASEベンダー自体が主要なクラウドベンダーとピア接続することで、パフォーマンスが向上する。

■メリット(5):使いやすさの向上

エンドポイントへのエージェントの導入や、拠点へのVPNルーターを導入するだけで、容易に使えるようになる。組織の合併や拠点の統廃合の際にも、容易にネットワークやセキュリティポリシーを統合できる。

■メリット(6):統一されたポリシー

「場所」や「エンドポイント」に依存することなく、統一されたポリシーを適用できる。また、“これまでアクセス制御されていなかった拠点間の通信”についても、共通のポリシーを適用してアクセス制御することができる。

これらの課題やメリットを踏まえて、ITシステムの環境は目まぐるしく変化しており、予測できないセキュリティ上の弱点が発生する可能性があるため、SASEを導入するメリットは極めて高いと言えます。

今後のSASE事情に注目して行きたいと思います!

この記事が気に入ったらサポートをしてみませんか?