名のない誰かに水道施設やダムなどを攻撃されてしまう時代

仮面ライダーというテレビ番組の中で、悪の組織が、水道に毒を入れようとしたり、ダムを破壊しようとして、ヒーローに阻止されるという回があった。

このテーマで書いていて、そんなことを思い出した。

でも今は、派手なアクションもなく、IT技術に少し詳しい悪人がPCを操作するだけで簡単にそういう犯罪ができてしまう時代なんだ。

2019年10月、長野県南端の山間部に位置する人口約6000人の阿智村の、「水道施設中央監視装置」が、何者かに侵入された。

同装置は浄水場や配水池の計測機器で取得した流量、濁度といった水道施設関連のデータを職員個人のスマートフォンなどモバイル端末から確認できる「リモートデスクトップ」の一種だ。漏水などの異常を検知すると即座に知らせてくれる。

このモバイル端末から確認する水道関連データが改ざんされた。暗号化して使用できなくなるランサムウエアに感染した。阿智村の水道施設は、小さな集落ごとに分散している。9つの浄水場や2つの井戸水源、約80個の配水池の他、約130kmの管路を有する。村の担当職員4人でこれらの水道施設を維持管理しなければならない。

そこで2015年に導入したのが遠隔監視装置だ。(中略)

遠隔監視装置のネットワークは、現場から水道関連データを庁舎内のパソコンに収集する「データベースサーバー」と、集めたデータをモバイル端末で確認可能にする「Webサーバー」に分かれる。侵入されたのは、Webサーバーだ。一般的なインターネット回線を使用する一方で、ファイアウオールの設置をはじめとした各種対策を講じていなかった。(中略)

2019年10月24日の午前8時ごろ、職員が毎朝実施する水道関連データの確認時に、通常では考えられない数値に気づいた。そのため、即座にWebサーバーをネットワークから切断。完全復旧までには、4カ月半近くを要した。

管理対象が散らばっていて、現地に行くのが容易でないから、担当者はネットワークで監視し、管理せざるをえない。たぶん、どこの市町村も、同様の対応をしているのだろう。

水道施設だけでなく、ダムも大切なインフラの一つである。しかし、ダムへのサイバー攻撃への備えは十分ではないという。

政府がサイバー対策を重点的に進める分野を示した「重要インフラ」に、ダムは直接該当しない。(中略)

国土交通省では近年、ゲート操作の遠隔化をはじめとした、ダム管理の高度化が進む。それでも、サイバー攻撃に対するダム管理者の危機意識は重要インフラの事業者と比べて全体的に低い。サイバー攻撃があるとの想定でBCPを作成したり、各種訓練に励んだりしている例はほとんどないという現状だ。

こうした事態は、ダムが重要インフラの対象外であることと無関係でないだろう。ダムのサイバー対策では、情報共有やアドバイスなどでNISC(内閣官房内閣サイバーセキュリティセンター)の関与がほぼ見られない。

不思議なことである。政府の見落としか?

官僚は子どもの頃、テレビで「仮面ライダー」を見ていなかったのか?

私が現役時代でまだインターネットが無かった頃、夜間などにシステムトラブルが起きたら、公衆回線を使って、PCから運用センターにアクセスしていた。

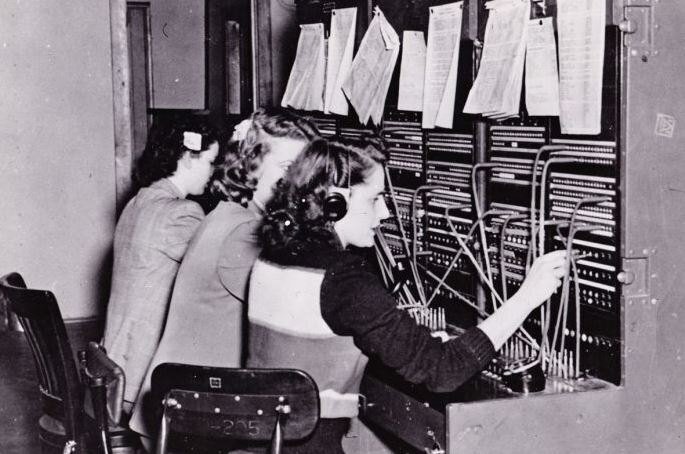

普段、運用センター側の保守用回線は閉じておく。もしトラブルがあったら、運用センターのオペレータが担当者に電話をかける。電話に出た相手を確認してから、オペレータは保守用回線がつながるように操作していた、あたかも、いにしえの電話交換手がしていたように。

保守用回線は1対1でしか通信できないから、他の誰かがアクセスすることは物理的にできない。公衆回線でありながら、いわば専用回線のようにして、セキュリティが維持されていた。

でも今は、阿智村のように、複数の担当者が、常日頃、システムを遠隔監視できるようにしているので、セキュリティの維持は簡単ではない。

遠隔操作するためのネットワークとして、専用回線はセキュリティ性が高いが、費用も高い。

インターネット回線は安いが、元々誰とでもつながるという基本設計なので、悪意を持った第三者も、アクセスできてしまう。

この記事のように、システムへの不正侵入を発見したり、防いだりする技術もある。

しかし、防御できる機器を入れても、その機器のソフトウェアの不備を突いて攻撃されることがある。例えば徳島県のつるぎ町立半田病院で起きた事件のように。

システムの維持管理には、専門の技術者が必要となる。

その役目をAIにさせることができればいいが、まだそれは将来の話だろう。

いくつかの市町村が共同して、集中管理できる運用センターを作って、システムの管理者とオペレータを、外部の信頼できる業者に委託するのが、コストを抑える方法かもしれない。もちろん、この記事に書いたような、尼崎市の市民情報を入れたUSBメモリを勝手に作って持ち出すような業者は論外である。

集中管理する場合でも、市町村ごとにネットワークを分けておく必要はある。

タイトル写真は、明電舎の産業用アナログモデム。公衆回線とコンピュータをつなぐための、この機器の生産数はたぶん減ったが、まだ販売されている。

An era when water facilities and dams are attacked by someone without a name

In the TV program "Kamen Rider", there was an episode in which an evil organization tried to poison a water supply or destroy a dam, but was stopped by a hero.

I remember that.

But now, we live in an era where there are no flashy actions, and such crimes can be easily done by a bad person who is a little familiar with IT technology and just operates a PC.

In October 2019, someone invaded the "Central Monitoring Device for Water Supply Facilities" in Achi Village, a village with a population of about 6,000 people, located in the mountainous area at the southern end of Nagano Prefecture.

This device is a type of "remote desktop" that allows village officials to check data related to water supply facilities, such as flow rate and turbidity, obtained by measuring equipment at water purification plants and distribution reservoirs, from their personal smartphones or other mobile devices. If an abnormality such as a water leak is detected, it will notify you immediately. The water supply-related data checked from this mobile terminal was tampered with. The system was infected with ransomware that encrypted it and made it unusable. The water supply facilities in Achi Village are scattered among small villages. It has nine water purification plants, two well water sources, about 80 reservoirs, and about 130 km of pipelines. Four village staff members have to maintain and manage these water supply facilities. In 2015, the village introduced a remote monitoring device. (Omitted)

The network of the remote monitoring device is divided into a "database server" that collects water-related data from the site onto a computer in the government building, and a "web server" that enables the collected data to be checked on mobile terminals. A web server was compromised. While using a general Internet line, various measures such as installing a firewall were not taken. (Omitted)

Around 8:00 am on October 24, 2019, he noticed an unusual number when checking the water-related data that the staff conducts every morning. So he immediately disconnects the web server from the network. It took nearly four and a half months to fully recover.

Since the objects to be managed are scattered and it is not easy to go to the site, the person in charge has no choice but to monitor and manage them through the network. Maybe every municipality would do the same thing.

In addition to water supply facilities, dams are also important infrastructure. However, the dams are not sufficiently prepared for cyberattacks.

Dams do not directly fall under the category of "critical infrastructure," which is the area in which the government focuses on cyber countermeasures. (Omitted)

In recent years, the Ministry of Land, Infrastructure, Transport and Tourism has advanced the sophistication of dam management, including the remote control of gates. Nevertheless, dam operators' sense of danger against cyberattacks is generally lower than that of critical infrastructure operators. Currently, there are almost no examples of companies creating BCPs or conducting various drills on the assumption that cyberattacks will occur. This state of affairs may be related to the fact that dams are not subject to critical infrastructure. The NISC (National Cyber Security Center of the Cabinet Secretariat) is rarely involved in information sharing and advice on dam cyber countermeasures.

It is strange. Oversight by government officials?

Didn't the bureaucrats watch "Kamen Rider" on TV when they were children?

When I was in charge of a certain system and there was no Internet yet, I used a public line to access the operation center from a PC when system trouble occurred at night. Normally, the maintenance line on the operation center side is closed. If there is a problem, the operator calls the person in charge. After confirming who answered the call, the operator released the maintenance line, just like an old telephone switchboard.

Since the maintenance line can only communicate one-to-one, it is physically impossible for someone else to access it. Although it was a public line, security was maintained as if it were a dedicated line.

But now, like Achimura, multiple people in charge are always remotely monitoring the system, so maintaining security is not easy.

As a network for remote control, a leased line has high security, but it is also expensive. Internet lines are cheap, but since they are basically designed to connect with anyone, even malicious third parties can access them.

There are also techniques to discover and prevent unauthorized system intrusions, as in this article.

However, even if a device that can defend itself is installed, it may be attacked by exploiting a flaw in the software of that device. For example, the incident that occurred at Tsurugi Municipal Handa Hospital in Tokushima Prefecture.

Specialized engineers are required for the maintenance and management of systems connected to networks. It would be nice if AI could take over that role, but that's still in the future. A way to keep costs down would be for several municipalities to work together to create a centralized operation center and outsource system administrators and operators to trusted outside contractors. Of course, it is out of the question for a company like the one I wrote in this article to make a USB memory with Amagasaki citizen information without permission and take it out.

Even in the case of centralized management, it is necessary to separate the network for each municipality.

The title photo is Meidensha's industrial analog modem. This device for connecting public lines to computers is probably produced in fewer numbers than before, but it is still being sold.

この記事が気に入ったらサポートをしてみませんか?