記事一覧

システム開発とセキュアプログラミング

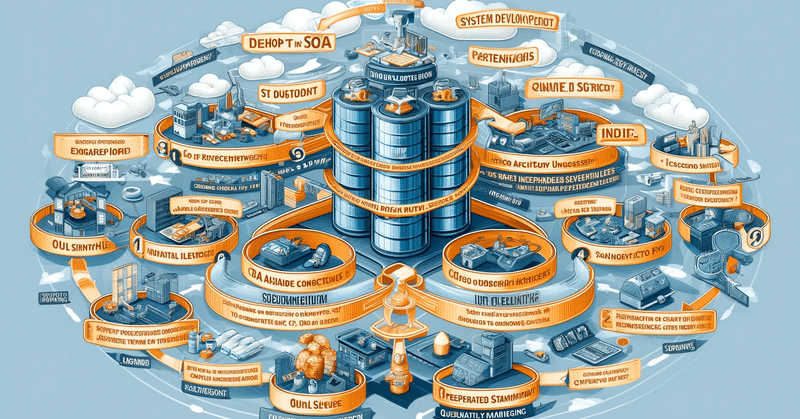

システム開発では、まずSOA(サービス指向アーキテクチャ)を採用し、サービス中心に考え、サービス同士の独立性を高めることが重要です。これにより、システム全体の柔軟性と再利用性が向上します。次に、CMMIレベルに従って開発プロセスを進めます。CMMIには、1. 初期、2. 管理、3. 定義、4. 定量的管理、5. 最適化の5つのレベルがあります。これらを順に達成することで、品質と効率が向上します。

情報セキュリティ実践技術

情報セキュリティ実践技術は、多くの要素を組み合わせて形成される多層的なアプローチです。以下にその主要な技術を列挙します:

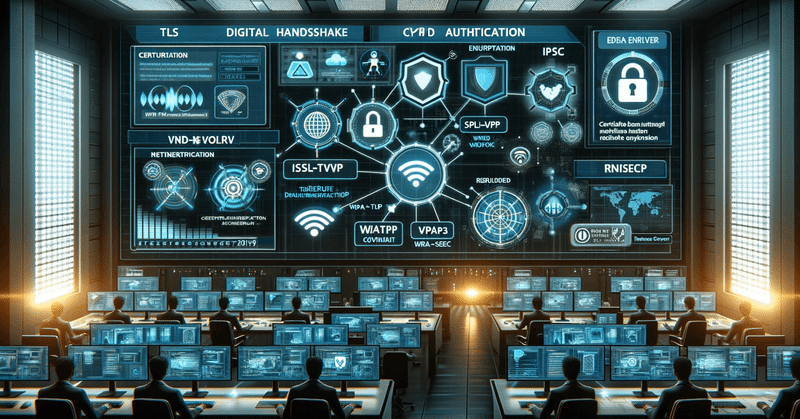

TLSの利用: TLS技術は、証明書による認証、鍵交換、暗号化、および改ざん検出を可能にします。プロセスの負荷を軽減するため、SSL/TLSアクセラレータが使用されます。

VPN技術: IPsec-VPNはネットワーク層で機能し、SSL-VPNはトランスポート層で機能し、L

情報セキュリティ基礎技術(アクセス制御)

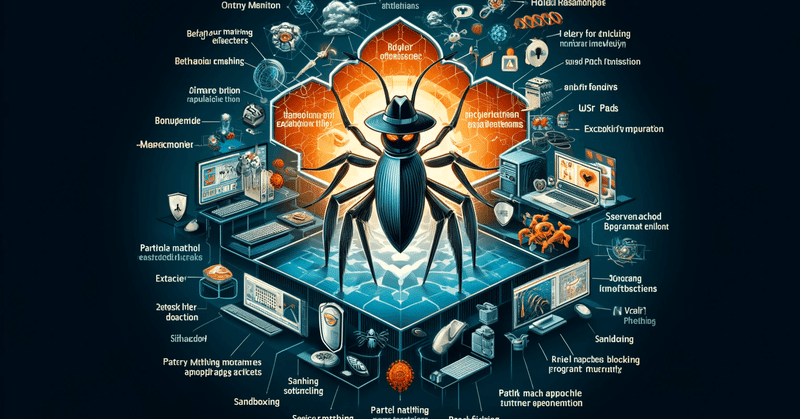

情報セキュリティにおけるアクセス制御は、組織のデジタル資産を保護するための根本的な技術です。以下に、アクセス制御の各技術とその機能を解説します。

パケットフィルタリング型:この基本的なファイアウォール技術は、IPアドレスとポート番号を用いてパケットの通過可否を判断します。これにより、未承認のアクセスを阻止します。

ステートフルパケットインスペクション:この方式は、パケットフィルタリングより進ん

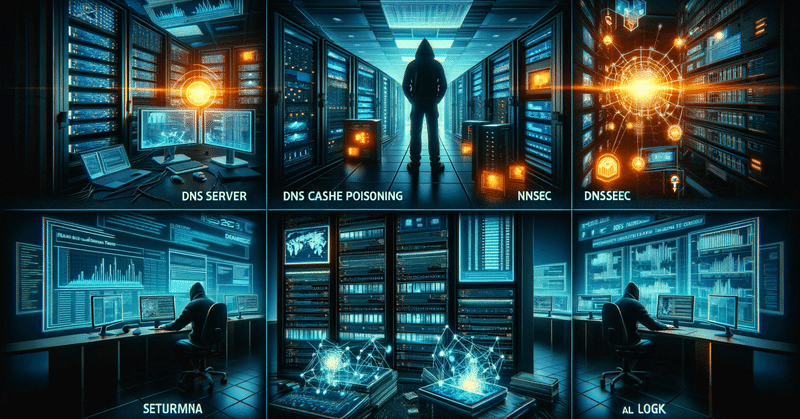

ネットワークの基礎技術

ネットワークの基礎技術には多岐にわたる要素が含まれています。OSI基本参照モデルのトランスポート層はTCP/IPプロトコル群と同様に信頼性の確保が求められ、各階層でヘッダがデータに付加されます。IPヘッダにはTOS、TTL、プロトコル、送信元/宛先IPアドレスなどが含まれ、NAPTではIPアドレスとポート番号の組み合わせでアドレス変換が行われます。

TCPは信頼性を提供し、UDPは高速性を提供しま

情報セキュリティマネジメント

情報セキュリティマネジメントは、多様な情報資産の保護に焦点を当て、物理的資産、ソフトウェア資産、人的資産、無形資産を含む広範な範囲をカバーします。情報セキュリティ事象が発生した際は、管理者への報告が義務付けられており、セキュリティポリシーを通じて基本方針と対策基準が設定されます。これらのポリシーは各種規程で具体的な手順として明記され、情報資産は台帳を用いて管理され、常に最新の状態に更新されます。

情報セキュリティ10大脅威

情報セキュリティ10大脅威は、情報の機密性、完全性、可用性を確保するための情報セキュリティの重要性を強調し、これらを脅かすリスクに焦点を当てています。これは、認可された個人のみが情報にアクセスできること、情報が破壊や改ざんから保護されていること、および必要な時に途切れることなく情報にアクセスできる状態を意味します。情報処理推進機構(IPA)が毎年発表するこのリストは、組織や個人が意識すべき現在のト

もっとみるクライアントセキュリティ

1 パーソナルファイアウォールパーソナルファイアウォール:クライアントにインストールして利用するソフトウェア型のファイアウォール。

通常はネットワーク上に物理的なファイアウォールが存在しているため、パーソナルファイアウォールは必要ないように感じるが、基本的にファイアウォールは外部からの攻撃に備えて用意されるため、内部ネットワークで発生した攻撃を防御できない。

内部で発生した攻撃は、パーソナルファイ

HTTPセキュリティ

1 HTTPHTTP(Hypertext Transfer Protocol):WEBサーバとWEBブラウザの間で、HTMLの情報をやり取りするためのプロトコル。

2022年に最新規格HTTP/3が標準化された。

HTTP/3の最大の特徴は、トランスポート層でUDPを利用して通信の効率化を行なっていること(HTTP/3より前のHTTPはトランスポート層でTCPを利用している)。UDPを利用すること

不正アクセスと攻撃手法

1 標的型攻撃標的型攻撃:特定の個人や組織を狙って機密情報を盗み取ることを目的にした攻撃。

標的型攻撃は情報収集から始まる:

1 攻撃対象の情報収集を行う

2 攻撃者は、収集した情報を利用して攻撃を仕掛ける

標的型攻撃メール:標的型攻撃の代表的な攻撃手法。事前に収集した情報を使ってターゲット用にカスタマイズしてメールを送ることで攻撃の成功率を高める

標的型攻撃には出口対策が大切:汎用的な対策は