【特集】地域別脅威分析:タイ、国家間の政治的紛争によるサイバー攻撃被害➁

こんにちは。S2W NOTE編集です。

前回に続いて、タイに関する分析レポートをお届けいたします。

前回の記事では、テレグラムでのタイに関するメッセージやコンテンツが2022年と比較して約220%増加し、攻撃意図が変動していることが分析レポートから分かりました。

今回の記事では、ダークウェブでの被害分析から被害事例、ランサムウェア被害などの分析内容をお伝えいたします。

※本分析レポートは2023年11月時点の内容です。

■ダークウェブでの被害分析

・ダークウェブ内のタイに関連したデータの流出は22年に比べて24%増加しました。

・政府とバイオ・医療産業は他のASEAN諸国に比べて流出の割合が高くなっています。

→直近2年間でタイはASEAN諸国のうちランサムウェア被害を最も多く受けました。

‐タイの主要産業別のダークウェブでのサイバー攻撃被害

ダークウェブハッキングフォーラムで流出しているタイ関連のデータは、テレグラムで流出している産業分布と類似しています。

‐産業別サイバー被害の内訳、周辺国との比較

タイは、他のASEAN諸国に対して政府、バイオ・医療産業へのサイバー攻撃被害が集中しています。

[政府機関/軍事流出事例]

タイ王国軍「Royal Thai Army」はダークウェブハッカーの攻撃対象として浮上

タイ政府機関にアクセス可能なShell/Admin Accessの販売に関する投稿、メールのアクセス権限、海軍兵士の個人情報なども販売されていることが確認されました。

[バイオ/医療流出事例]

タイの病院にアクセスし、タイ国民の個人情報の流出や病院システムへのアクセス権限の販売に関するポストが投稿されました。

■被害事例プロファイリング

軍事機関被害事例_空軍

タイの「Royal Thai Air Force」のドメインの脆弱性情報を販売する記事が、ダークウェブグローバルハッキングフォーラム「BreachForums」で紹介されています。

有名ハッキンググループ「kelvinsecurity」は、その脆弱性を悪用して約9,500人のタイの空軍の個人情報を不正入手できると明らかにしました。

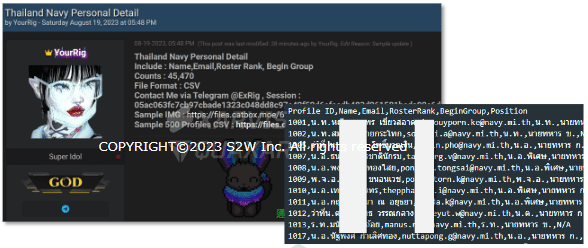

軍事機関被害事例_海軍

タイ海軍のデータベースがハッカーから盗まれ、有名ダークウェブハッキングフォーラムで販売されていました。

ハッカーは、不正に入手したデータベースにタイ海軍の個人情報が含まれていることを公表し、盗まれた個人情報には約45,000人の氏名、メールアドレス、階級などが含まれていました。

ハッカーは、盗んだデータの証拠資料としてサンプルのスクリーンショットを投稿しました。

政府機関被害事例_政府機関へのアクセス権限の販売

タイの政府機関にアクセスするためのShellとAdminが、ロシアのダークウェブハッキングフォーラム「XSS」で販売されていました。

2つのアクセス権限は同ハッカー「v4vector」から販売されており、ハッカーはアジアの政府機関のアクセス権限を専門的に販売する「Initial Access Broker」(いわゆる「IAB」)と思われます。

バイオ/医療被害事例_患者の個人情報および病院サーバーのアクセス権限の販売

主な流出被害はタイの病院のデータベース内に保存されている患者の個人情報で構成されていますが、上記画像のように病院サーバーにアクセスするためのアクセス権限を販売する投稿も一部で発見されました。

→販売されている患者の個人情報の件数は約4800万人分で、タイの人口の6割近くに相当する量が流出しました。

流通業の被害事例_ECサイト

ハッカーは、タイのECサイトにアクセスし、保存されているタイ国民の個人情報に関する販売ポストを投稿しました。

ダークウェブハッキングフォーラム「Exposed」では、タイの大型ECサイト「shopee」のデータベース販売に関するポストが公開されています。

✔「Shopee」は、タイのドメインの中でスティラー感染が最も多かったドメインに分類されています。(Appendix図参照)

■主要国家企業・政府機関のランサムウェア被害

タイは、直近2年間でASEAN諸国の中でランサムウェア被害を最も受けた国でした。

被害産業分析とランサムウェアグループ活動の割合

タイはあらゆる産業分野でランサムウェアの標的になりました。

タイにランサムウェア攻撃を最も多く加えたランサムウェアグループは「LockBit」であることが確認されました。攻撃を加えたその他の主なランサムウェアグループには「Clop」、「Qilin」、「RA Group」などが挙げられますが、これらのグループはタイに対して23年に1度だけランサムウェア攻撃を実行した模様です。

ランサムウェア被害事例

LockBitランサムウェアグループは2月、タイのメーカー「Wilsonart Thailand」にランサムウェア攻撃を加えました。

ハッキンググループ「NDT SEC」は、23年9月に運営するテレグラムチャンネルに「Wilsonart Thailand」にサイバー攻撃を加えたことを公表しました。

LockBitランサムウェアグループは23年6月、タイ気象庁「tmd.go.th」にランサムウェア攻撃を加えて運営中のダークウェブ流出ブログに盗んだデータのサンプルを公開しました。

ハッキンググループ「NDT SEC」は、7月にタイの気象庁にDDoS攻撃を加え、9月には気象庁のウェブサイトをハッキングしたというメッセージを運営するテレグラムチャンネルに公表しました。

■[Appendix]タイサイバー脅威_クレデンシャルリーク(スティーラー)

・S2Wのデータ分析の結果、「.th」で終わるドメインアカウントの被害数は22年比約45%増加しました。

・スティーラーに感染したアカウントは、テレグラムを介して大半が流出していることが確認されました。

・詳細調査の結果、「Admin」、「Root」、「Manager」、「Superadmin」のアカウント感染数は以下のとおりです。

💡Admin、Root、Manager、Superadmin?

🡪これらのアカウントは通常のアカウントよりもドメイン内で制御可能な範囲が広いため、アカウントが漏洩すると高いリスクを伴います。ハッカーは、このようなアカウントを悪用しシステムにアクセス後、機密文書の不正取得、アクセス権限を昇格させ、保存された個人情報などを無断で取得する可能性があります。

✎_________________________

以上、タイ、国家間の政治的紛争によるサイバー攻撃被害➁をお届けしました。

最後までお読みいただきありがとうございました🙇♀️